TL;DR После установки Яндекс.Браузера с опцией отправки статистики, слишком много данных, на мой взгляд, отправляется куда-то в недра api.browser.yandex.ru. С помощью коллеги по цеху ИБ – Олега Анциферова – удалось раскопать следующее: улетает список пользователей, список установленного ПО, файл hosts и т.д. Под катом подробности.

Типа серьёзный специалист

Как распознать мошенническое письмо. Памятка безопаснику для обучения пользователей основам ИБ

Продолжаю делиться опытом и советами из собственного опыта. Ранее рассказывал про обучение пользователей основам киберграмотности по паролям и фишинговым сайтам. Вот очередь дошла и до фишинговых писем. Материал будет полезен всем, кто терпеливо обучает сотрудников не тыкать на интересные вложения, подозрительные ссылки и прочие странности.

Думаю, не стоит объяснять, почему именно фишинговые письма – это ситуация из разряда «обняться и плакать». Но если всё-таки нужно, то вот статистика компании Egress, которая занимается защитой электронной почты и противодействием фишингу: 94% опрошенных ими компаний стали жертвами фишинга.

НО! Перед погружением в мир «рыболовства» под спойлером небольшое напоминание очевидного.

Как распознать мошеннический сайт. Памятка безопаснику для обучения пользователей основам ИБ

Продолжаю делиться советами на основе собственного опыта о том, как сеять умное-доброе-вечное среди сотрудников и при этом не наломать дров. В предыдущей статье речь шла про формы и форматы обучения на примере темы «Пароли». Сегодня же хочу сфокусироваться на теме фишинговых сайтов. Под катом материал, который на мой взгляд будет полезен отделам ИБ и ИТ, на которых свалилось «счастье» повышать уровень киберграмотности сотрудников.

Формы и форматы при обучении пользователей основам ИБ на примере темы паролей

Повышение киберграмотности пользователей, кибергигиена, основы безопасного поведения в Сети, повышение осведомлённости сотрудников… и куча других названий, под которыми скрывается боль сотрудников отдела информационной безопасности. Внезапно оказывается, что регламенты и должностные инструкции – это хорошо, но недостаточно. И надо бы как-то ещё научить сотрудников делать хорошо и не делать плохо. Увы серебряной пули здесь нет. Под катом хочу поделиться советами на основе собственного опыта о том, как сеять умное-доброе-вечное.

Как Карл данные у Клары крал. Реконструкция ИБ-инцидента на 100+ млн. рублей

Разбор громких инцидентов с Road Show SearchInform на Хабре имеет шансы стать традицией. В прошлом году я представил реконструкцию инцидента, связанного с выносом базы данных за пределы одной финансовой компании. Его главным и единственным организатором был ловкий и умелый инсайдер «Иван Денисович».

В этот раз источником вдохновения послужило не менее любопытное дело. Оно также связано с утечкой информации, но уже с другими героями в главных ролях. Решил реконструировать инцидент. Как и в прошлый раз: «все выдумано, а совпадения случайны».

Участники: Карл - инсайдер, Клара - жертва, Кораллы - данные почтового ящика Клары.

Под катом рассказываю, как Карлу удалось украсть «кораллы» и нанести компании ущерб в 100+ млн рублей, каким образом его вычислили и как он оправдывал себя в суде. И самое главное – показываю, какими инструментами компания могла бы упростить себе поиски виновного и предотвратить инцидент.

Начальная дипфейкология: как сделать, как распознать (испытано на себе)

Вокруг темы дипфейков множество слухов и домыслов. Мы сами стараемся не попасть впросак, когда комментируем для журналистов эту тему. Например. Можно ли подделать голос в телефонном разговоре, то есть налету? (пока нет) Увеличивается ли число мошенничеств с дипфейками? (Достаточной статистики нет, если неаккуратно оценивать ситуацию, можно тысячи процентов насчитать, всё ж пока исчисляется «от плинтуса»). Можно ли создать дипфейк дендрофекальным способом, работая только с тем, что есть в открытом доступе?

А вот тут надо проверять, потому что однозначного ответа без дополнительных «но» нет. В качестве начальных условий поставил такие: можно ли сделать качественный дипфейк (видео и аудио), не особо вникая в вопрос? Результаты под катом.

А еще бонусом, на основе полученных результатов, – разобрал ролик под названием «10 лучших Дипфейк видео». На их примере предлагаю и вам поупражняться в поиске признаков подделки.

Несколько способов забить гвозди микроскопом, или как контролировать аддоны в браузере с помощью DLP и DCAP

Не прошло и года как даже НКЦКИ предупредил пользователей о потенциальной опасности браузерных расширений. В связи с известными событиями и возросшей угрозой атак российским пользователям рекомендовали отказаться, или хотя бы минимизировать установку плагинов в браузеры.

Например, НКЦКИ рассказал о вреде аддона «картинка в картинке»: через это расширение, по данным ведомства, проходят массированные кибератаки на российские информационные системы. И если одни аддоны пробивают бэкдоры для хакеров, то другие неплохо справляются сами: вычитывают пароли и логины, платежные данные, метаданные с устройства – одним словом, шпионят – а то и вовсе несут в себе вредоносный код, который включает устройство в ботнет или заражает шифровальщиками и прочим ВПО.

Если без шуток, предупреждение НКЦКИ как минимум не лишнее. Другой вопрос, что проблема этого «слона в комнате» была на повестке задолго до турбулентности в геополитике. Например, в позапрошлом году исследователи обнаружили самую масштабную в Google Chrome кампанию по установке шпионского ПО. Пользователи скачивали вредоносы вместе с различными расширениями для браузера, всего прошло более 32 млн загрузок.

Кстати, в том же 2020-м и у меня про возможность контроля браузерных расширений спросили на одном из весенних вебинаров. Тогда ответ вылился в «записки сумасшедшего», описывающие несколько способов. И вот, подобно смотрящему на часы коту из мема «Пора», настало время поделиться наработками. Надеюсь, они вам будут полезны.

Два дня из жизни «Ивана Денисовича»: как инсайдер вынес базу за периметр компании

Как-то раз попалось мне на глаза любопытное судебное дело, связанное с утечкой информации. Инцидент был интересен тем, что опровергал сразу несколько мифов о корпоративной информационной безопасности:

1. за слив информации можно получить только условный срок;

2. сумма штрафа, если его вообще дадут, будет символической;

3. инсайдеры не выдумывают каких-либо хитростей для выноса информации, предпочитая действовать напролом.

Решил реконструировать этот инцидент, основываясь на материалах дела. Поэтому «всё выдумано, а совпадения случайны». Тем не менее, под катом яркая история о том, как сотрудник с условным ИО «Иван Денисович» смог вынести информацию за периметр немалой (на самом деле очень крупной) компании, каким образом его вычислили и чем доказали в суде виновность. Для тех, кто больше предпочитает смотреть, есть видео-версия.

Также бонусом покажу, как можно было предотвратить «вынос тела», не нахватав при этом ложных сработок.

Начинаем переводить фреймворк ИБ-специальностей NICE (National Initiative for Cybersecurity Education)

Начинаем переводить фреймворк ИБ-специальностей NICE (National Initiative for Cybersecurity Education)

И призываем создавать свой «КИОСК»* (Каталог информации для образования в сфере кибербезопасности. *Временное название для привлечения внимания)

Привет, Хабр.

Нас, представителей рынка ИБ, легко обвинить в идеализме. Когда мы рассказываем про то, как важно для безопасности делать «так» и «эдак», в воздухе повисает вопрос: а где взять всех этих прекрасных людей, которые выстроят безопасный контур, пропатчат все дыры, закупят и настроят всё ПО, обучат сотрудников и приведут в порядок документы? Кто их учит? Как правильно составить вакансию, чтобы отыскать этих гениев? А если ты сам тот специалист, который должен всё это делать – как найти себе место в необъятном ИБ, понимать свою силу и ограничения?

Этим постом мы хотим начать серию публикаций перевода полезного фреймворка NICE, созданного Национальным институтом стандартов и технологий (NIST, подразделение Управления по технологиям США, одного из агентств Министерства торговли США).

Что мы узнали из нового отчета ФинЦЕРТа

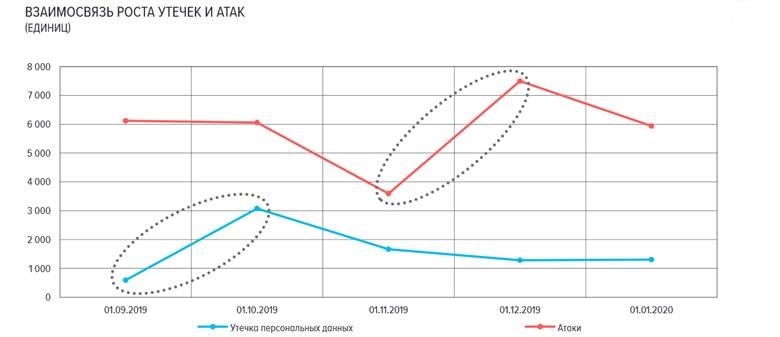

23 марта ФинЦЕРТ выложил отчет "Основные типы компьютерных атак в кредитно-финансовой сфере в 2019-2020 годах". Есть любопытные моменты. Но главное, что обращает на себя внимание, – это небольшой график, который легитимизировал тот постулат, который мы повторяем год за годом: больше персданных – больше атак. Интенсивность атак на физлица росла пропорционально объему скомпрометированных ПДн клиентов финансовых организаций. Это делает фишинг опаснее – люди с большей вероятностью верят мошенникам, если те называют их по имени, знают паспортные данные и т.п. Но в качестве защитной меры для пользователей за последние два года не придумали ничего лучше, чем информирование (пиар и красивые плакаты).

Наглядно о фишинге в 2020 году на примере зоны RU

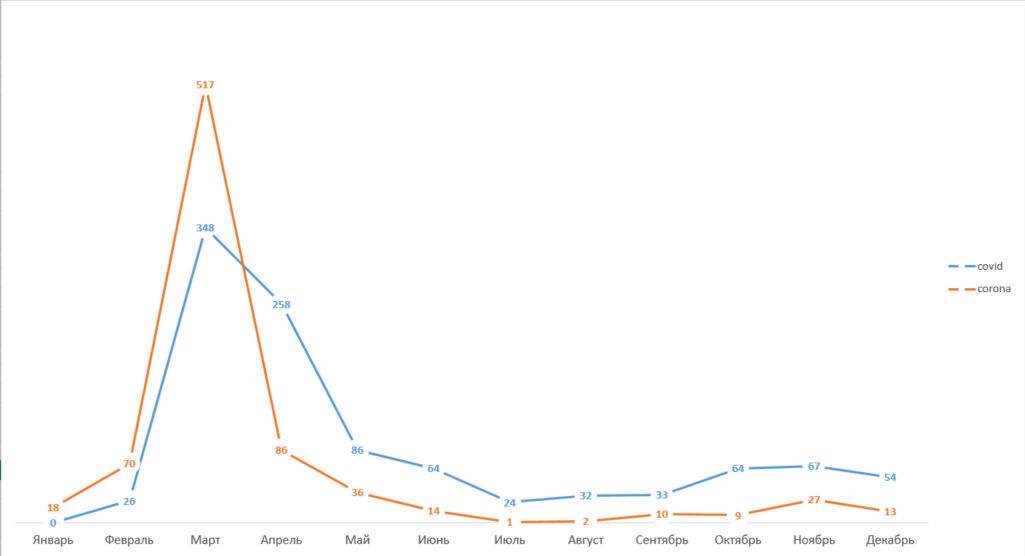

Пандемия определённо внесла коррективы во многие, если не во все, сферы деятельности человека. Не обошёл коронавирус и мошенников. В СМИ часто можно встретить фразу «волна мошенничества». И это действительно так. Я взял массив зарегистрированных доменов в зоне RU за прошлый год и проанализировал их в разрезе инфоповодов, получивших резонанс в обществе. Под катом вы найдёте графики, описание популярных и штучных приёмов, которыми пользуются мошенники, а также советы пользователям, как не стать жертвой.

Чем опасен ТГ-бот, позволяющий подменять Caller-ID

Сегодня в СМИ ворвалась новость про бот в Telegram для телефонных звонков с функцией подмены обратного номера. На Хабре тоже уже появилась. Ну а так как я и есть Алексей Дрозд, подумал, что вам может быть интересно узнать немного подробностей про функционал бота и про угрозы, которые он несёт.

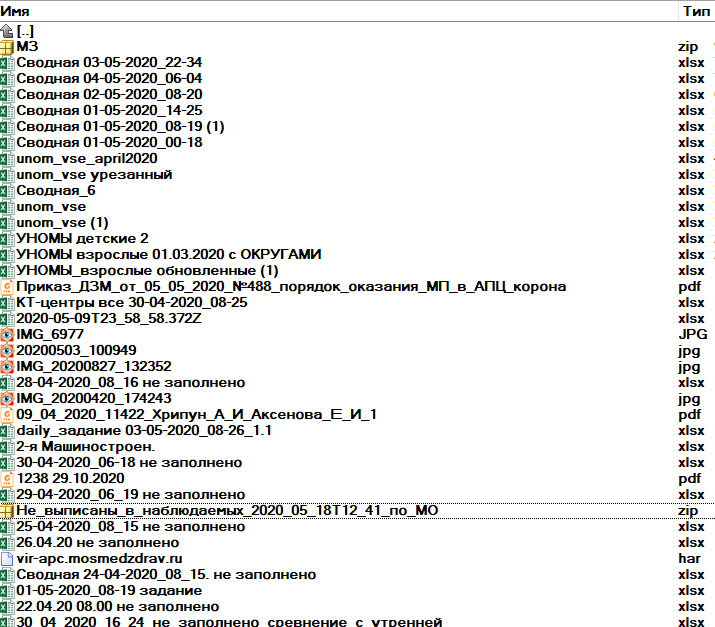

Внутри свежей утечки

Поднимается в СМИ волна по поводу утечки данных москвичей, переболевших короной. Некоторые СМИ сообщают, что утекла информация о 300 тысяч человек. В публичном доступе оказалось чуть меньше гигабайта различных документов (941 МБ в распакованном виде). Попал этот архив и мне в руки. Предлагаю посмотреть его и дать ответы на главный вопрос: "и чо?".

Очень странные дела при подаче объявлений

Нужно отдать должное специалистам Циан – очень быстро отреагировали и разложили все по полочкам. Привожу их объяснения без изменений:

Олег Масленников, Архитектор ИБ Циан:

«Занимаюсь безопасностью в Циан, хочу обратить внимание на пару фактических и технических ошибок в статье. Во-первых, утверждается, что данные «улетают» и обрабатываются заграничным сервисом. Это не так. Мы используем компанию Sumsub, это глобальная организация с HQ в Лондоне и офисами в тч в России, работающая в соответствии с законодательством Российской Федерации.

Российские паспорта обрабатываются российским юридическим лицом компании, ООО «Технологии цифровой безопасности» (sumsub.ru).

Информация о хранении:

— Ссылка на соответствующий раздел сайта: sumsub.ru/security

— Хранение по требованиям РКН: в соответствии с уведомлением, отправленным в РКН, персональные данные хранятся в ЦОДе компании «Селектел».

— ООО «Технологии цифровой безопасности» внесена в реестр Операторов ПДн Роскоомнадзора.

Во-вторых, про то, что данные уходят на сервер, который физически находится в Америке. Для защиты сайтов и сервисов Sumsub использует систему CloudFlare. CloudFlare является прокси, поэтому у них всегда один IP, но маршрут данных, при этом, идет в ближайший ДЦ. В России таких ДЦ два – в Москве и Санкт-Петербурге. Вы можете легко проверить этот маршрут с помощью traceroute.»

Добавлю, что подразделение безопасности cian.ru оказалось на удивление открытым и готовым обсуждать вопросы по безопасности.

TL;DR При загрузке паспорта на сайт cian.ru он «улетает» к заграничному сервису распознавания лиц на api.sumsub.com

Странная «фича» в почте mail.ru

Хотелось бы конечно заголовок по кликбейтнее, а-ля «Mail.ru пересылает все ваши письма в США!» или «Microsoft знает содержимое всех вложений на вашем ящике!». Но давайте к фактам и конкретике. Отдельно хотелось бы поблагодарить О.Ю. Анциферова (ex-Dr.PornCop из «лампового» Хакера), который первым обратил внимание на «интересное» поведение почты.

Можно ли искоренить фишинговые сайты?

Риторика в качестве инструмента безопасника. Устная речь и приёмы аттракции

Риторика в качестве инструмента безопасника

Есть избитая фраза про эффективность профилактики болезней. Но раз за разом разосланные инструкции забываются, а любое наказание воспринимается коллективом, как репрессии и угнетение честного люда. Безопасник же воспринимается этаким медведем из анкедота, который ходит по офису с вопросами а-ля «Почему без шапки?». Ну и почему так получилось?

Дело в том, что на этой ситуации хорошо видна разница между «бумажной» и реальной безопасностью. Для первой нам достаточно всех заставить что-то прослушать-просмотреть и расписаться в бумагах. После чего в случае нарушений можно нещадно махать шашкой. Вот только реальные проблемы такой подход не решает. Нужного эффекта получится добиться только когда сотрудник сам понимает, для чего нужны те или иные меры. Если сотрудник знает, почему не нужно найденную флешку подключать к корпоративной машине, но не верит в реальность такой угрозы, это ваша недоработка. Вы не были достаточно убедительны в том, чтобы сотрудник не только знал про опасность, но и понимал, что это случится с ним.

Данная статья написана под впечатлением от пособия С.В. Конявской «Прикладная риторика для специалистов по защите информации». Под катом описывается собственное видение теории и практики применения риторики для задач информационной безопасности.