По мере роста организации за счет увеличения числа сотрудников, необходимых для поддержки повседневных бизнес-функций, также увеличивается количество устройств, подключенных к сети организации. Несмотря на то, что организация небольшая, в сети очень мало пользователей и компьютеров, и не всегда требуется выделенная ИТ-команда. Самое главное, поскольку в небольшой компании очень мало пользователей, ИТ-специалист может легко создать локальную учетную запись пользователя в каждой системе для каждого сотрудника. Однако по мере увеличения количества пользователей и устройств до средних или крупных организаций создание локальных учетных записей для каждого пользователя на устройстве становится неэффективным.

Пользователь

Эмуляция противника и Red Teaming

Эмуляторы противника создают сценарий для проверки определенных аспектов тактики, методов и процедур противника (TTP). Затем красная команда следует сценарию, работая в целевой сети, чтобы проверить, как защита может работать против эмулируемого противника.

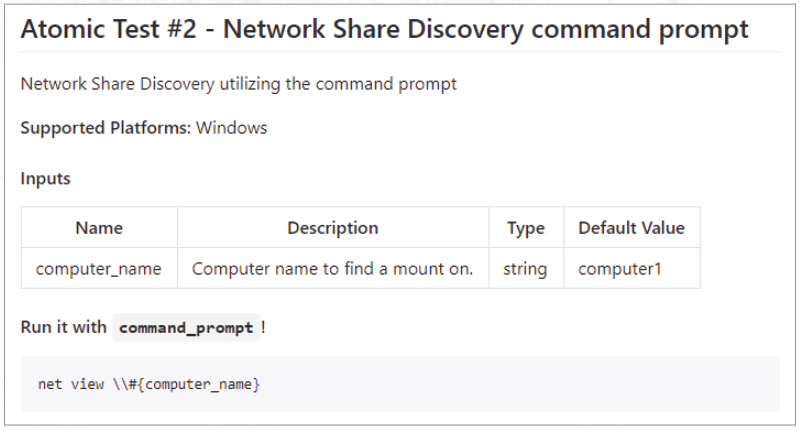

Atomic Red Team можно использовать для тестирования отдельных методов и процедур, чтобы убедиться, что возможности поведенческой аналитики и мониторинга работают должным образом. В репозитории Atomic Red Team есть множество атомарных тестов, каждый из которых имеет каталог, посвященный тестируемой технике ATT&CK. Вы можете просмотреть полный репозиторий в Формат матрицы ATT&CK. Чтобы начать тестирование, выберите Т1135 страницу, чтобы увидеть подробности и различные типы задокументированных атомарных тестов. Каждый из этих тестов содержит информацию о методике, поддерживаемых платформах и способах выполнения теста.

Mitre ATT&CK

Первым шагом к созданию и использованию аналитики ATT&CK является понимание того, какие данные и возможности поиска у вас есть. В конце концов, чтобы обнаружить подозрительное поведение, вы должны иметь возможность видеть, что происходит в ваших системах. Один из способов сделать это — просмотреть список источников данных для каждой техники ATT&CK. Эти источники данных описывают типы данных, которые могут дать вам представление о данном методе. Другими словами, они дают вам хорошую отправную точку для сбора информации.

Honeypot, типы и обнаружение

Honeypot — это форма защиты, сильно отличающаяся от двух последних, о которых мы только что говорили. Сильно отличается от брандмауэров и сильно отличается от систем обнаружения вторжений. Поскольку они отличаются друг от друга, они не будут обнаруживать целую кучу вещей, которые могли бы сделать брандмауэр или IDS, но Honeypot очень хорошо обнаруживают другие вредоносные действия, которые два других класса систем никогда не смогут обнаружить. Одна из вещей, которую вы узнаете о Honeypot, это то, что он является очень пассивным механизмом обнаружения. Он не блокируют трафик, как это сделал бы брандмауэр, и не проверяют объемный трафик, как IDS.

IDS Системы обнаружения вторжений

IDS Системы обнаружения вторжений

Пришло время выйти за рамки брандмауэров и начать говорить о системах обнаружения вторжений. Далее я поделюсь с вами более подробной информацией о том, как системы могут идентифицировать злоумышленников в сети или файловой системе.

Само название IDS говорит само за себя. Мы говорим об устройстве или программном приложении, предназначенном для выявления вредоносной активности. Эта вредоносная активность может быть в сети, но может быть и в системе, и очень часто в файловой системе.

Варианты обхода IDS

Варианты обхода IDS

Давайте посмотрим на некоторые механизмы уклонения от обфускации, называемые полиморфным кодом. Это популярный шаблон не только для обхода IDS-ов, но и для обхода некоторых антивирусов. Здесь мы говорим о возможности видоизменять или модифицировать код. Таким образом, исходный алгоритм по-прежнему работает так, как задумано, но больше не придерживается предсказуемого шаблона. Это также может означать, что код меняется при каждом запуске. Это полиморфная природа, так как он может принимать несколько разных форм. Часто это также означает шифрование компонентов полезной нагрузки. Поэтому мы говорим о том, чтобы написать один и тот же код, сделать одно и то же, но заставить его выглядеть иначе, чтобы его нельзя было обнаружить.

Обнаружение Ransomware

В наши дни любому поставщику антивирусов невероятно сложно угнаться за многими миллионами новых вредоносных программ, создаваемых каждый год. Дело не в том, что каждый год создаются миллионы абсолютно новых, уникальных вредоносных программ; дело в том, что одни и те же вредоносные программы переделываются, запутываются и шифруются, чтобы при каждом использовании они выглядели по-разному. Таким образом, традиционные антивирусные сканеры на основе сигнатур с трудом поспевают за ними. Им приходится ждать, пока новая вредоносная программа будет обнаружена, сообщена, проверена, а затем создана надежная сигнатура. К тому времени, когда это произойдет, большинство программ-вымогателей повторно зашифруют себя, чтобы создать новую подпись. Между выпуском и надежным обнаружением всегда будет задержка, которую преступники используют по максимуму.

Ransomware

Ransomware

Программы-вымогатели

Не существует единого типа программ-вымогателей, хотя у большинства из них есть общие черты, в том числе следующие:

Это вредоносная программа (например, вредоносное ПО)

Зловред крадется или тайно помещается на компьютере или устройстве жертвы.

Он имеет возможность шифровать файлы.

Он требует выкуп за ключ(и) дешифрования.

Варианты обхода брандмауэров

Обнаружение брандмауэров

Когда атакующий находится на этапе разведки своей атаки, он пытается собрать как можно больше данных о сети, на которую он смотрит. Неизбежно, одна из вещей, о которой он хочет узнать больше, это то, с каким типом брандмауэра он имеет дело. Одна из первых вещей, которую они захотят сделать, — это снять отпечатки с брандмауэра. Так, например, HTTP-отпечатки серверов. Здесь он пытаются посмотреть, как ведет себя устройство. Например, какие порты и протоколы поддерживаются. Продукты брандмауэров конкретных производителей предоставляют службы через разные порты. Например, средства администрирования, как правило, имеют предсказуемые порты, и обнаружение этого порта часто является надежным индикатором того, кто производит продукт.

Intel TXT vulnerability

В статье использовались: Ubuntu 16.04, tBoot 1.9.6, TPM 1.2.

Сначала проверим работает-ли intel txt на Ubuntu с ядром 4.10.0-28 командой:sudo txt-stat

Типы брандмауэров

Брандмауэры, вероятно, являются одной из самых распространенных вещей, о которых люди думают, когда речь идет о безопасности. Мы собираемся рассмотреть множество различных способов, которыми брандмауэры защищают системы, рассмотреть различные архитектуры брандмауэров и рассмотреть различные способы, которыми они защищают эти системы от определенных классов атак. Брандмауэры — очень фундаментальный элемент управления безопасностью, и это одна из вещей, о которых мы чаще всего думаем, когда слышим о безопасности информационных систем. Брандмауэры стали настолько распространены, что в наши дни даже дома вы часто найдете несколько брандмауэров. В Windows есть встроенный брандмауэр, в большинство домашних маршрутизаторов встроен брандмауэр, и как только мы перейдем к корпоративным сетям, у нас обычно будет несколько брандмауэров, часто это очень высококлассное оборудование, защищающее различные системы в сети. Брандмауэры являются основой контроля безопасности. Существует множество различных архитектур брандмауэров, и вскоре мы рассмотрим некоторые из них. Очень часто межсетевые экраны располагаются между разными сегментами сети. Вы можете найти брандмауэр, правильно настроенный для пропуска веб- трафика, но это не остановит злоумышленника, доставляющего полезную нагрузку через HTTP с использованием порта 80.

Брандмауэры, как правило, контролируют двунаправленный поток трафика, поэтому представьте себе брандмауэр перед организацией, отделяющий ее от общедоступного Интернета. Он должен иметь возможность блокировать входящий трафик, чтобы попытаться удержать злоумышленников, но он также должен иметь возможность разрешать исходящий трафик, потому что людям нужно просматривать веб-страницы, отправлять электронные письма и иметь связь, которая выходит за пределы сети.

OSINT Социальная медиа разведка

В современную цифровую эпоху редко можно встретить человека, подключенного к Интернету, у которого нет аккаунта на одном или нескольких сайтах социальных сетей. Люди используют социальные сайты для общения, игры, магазин, общаться в Интернете, и искать информацию обо всем, что вы можете себе представить. Facebook, Twitter, YouTube, LinkedIn и Google стали неотъемлемой частью нашей жизни, и сотни миллионов людей ежедневно проводят на этих платформах значительное количество времени. Социальные медиа сайты открывают многочисленные возможности для любого расследования из-за огромного количества полезной информации, которая может быть найдена на них. Например, вы можете получить много личной информации о любом человеке по всему миру, просто проверив страницу этого человека на Facebook. Такая информация часто включает в себя интересующие лица связи на Facebook, политические взгляды, религия, этническая принадлежность, страна происхождения, личные изображения и видео, имя супруга (или семейное положение), дома и рабочие адреса, часто посещаемых местах, социальной деятельности (например, посещение спорт зала, театра и ресторана),история работы, образование, важные даты событий (такие как дата рождения, дата отношений, или когда начата новая работа), и социальные взаимодействия.

Все это можно найти, например, в одном профиле Facebook. Facebook также помогает стороннему наблюдателю понять, как тот или иной пользователь Facebook воспринимает жизнь, просто проверяя текущую деятельность пользователя и социальные взаимодействия. Многие оценки показывают, что 90 процентов полезной информации, полученной разведывательными службами, поступает из открытых источников (OSINT), а остальная часть поступает из традиционной скрытой разведывательной разведки. Службы безопасности собирают информацию оптом с социальных сайтов, чтобы получить представление о возможных будущих событиях по всему миру и профилировать людей в национальном масштабе. Помимо сбора разведданных, правоохранительные органы используют сайты социальных сетей в качестве следственных ресурсов для борьбы с преступлениями. Например, проверка страницы подозреваемого в Facebook, а также страниц его родственников и друзей – может раскрыть важную информацию об уголовном деле. Иногда подозреваемый может быть анонимным, но полиция может сфотографировать его, снятые камерами наблюдения. В таких случаях полиция использует сайты социальных сетей для привлечения общественности к выявлению подозреваемых. Социальные сайты также могут быть использованы для отслеживания и обнаружения подозреваемых в дополнение к пониманию их поведения. Однако имейте в виду, что использование информации, собранной с сайтов социальных сетей в судебном деле, как правило, допускается при этих двух условиях:

Атака на Intel TXT через перехват выполнения кода SINIT

Атака, представленная в этой статье, как обычно, предполагает, что злоумышленник может выполнить код до запуска TXT, т.е. до инструкции SENTER. Цель злоумышленника состоит в том, чтобы либо 1) иметь возможность скомпрометировать только что загруженный гипервизор, даже если он был только что «безопасно» загружен TXT, либо 2) иметь возможность загрузить произвольный гипервизор, но сделать так, чтобы он выглядел как доверенный, сделав все хэши PCR правильными. Так работает представленная сегодня атака. Для базового ознакомления с Intel®Trusted Execution Technology (TXT).

Наша новая атака использует ошибку в модуле SINIT. Прежде чем описывать ошибку, давайте кратко рассмотрим роль SINIT в Intel TXT.

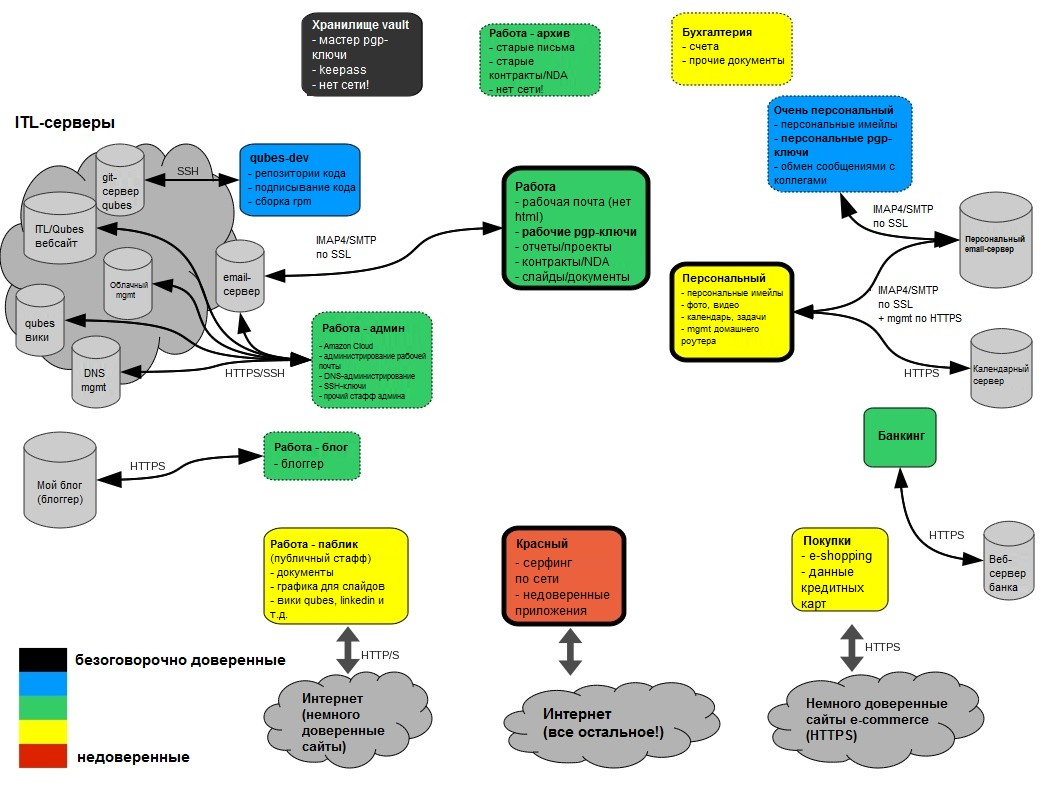

Qubes — защищенная ОС

Qubes OS использует виртуализацию для реализации доменов безопасности посредством изоляции и компартментализации. Это хорошо, потому что виртуализация снижает количество интерфейсов между доменами безопасности, но несмотря на это позволяет доменам безопасности сосуществовать и коммуницировать. Представьте, что на "железе" вашего лэптопа запущен гипервизор первого типа Xen с каким-нибудь ядром Linux и дополнительным кодом для поддержания связи между имеющимися виртуальными машинами, плюс ряд дополнительных средств обеспечения безопасности - это и будет Qubes.

NetCat для пентестера

Netcat, так-же используемый как “nc” – это сетевая утилита, которая использует TCP и UDP соединения для чтения и записи в сети. Он может быть использован как злоумышленниками, так и аудиторами безопасности. Учитывая сценарий атаки, этот кросс-функциональный инструмент может управляться скриптами, что делает его достаточно надежным, а также поможет нам отладить и исследовать сеть.

Netcat может делать все, будь то сканирование портов, захват баннеров, передача файла или даже создание обратного соединения.

Давайте рассмотрим основные функции netcat.

Информация

- В рейтинге

- Не участвует

- Откуда

- Москва и Московская обл., Россия

- Зарегистрирован

- Активность