Совсем недавно веб-сайты с Let's Encrypt (225 миллионов доменов) рисковали остаться без трафика с устройств на старых версиях Android (34% от всех девайсов). По заявлениям Let's Encrypt они нашли выход из ситуации и IdenTrust выпустил для них новый трехлетний перекрестный знак для корня ISRG X1 со своего корневого центра сертификации DST X3. Но действительно ли владельцам сайтов с Let's Encrypt можно расслабиться?

Истекающий срок действия корневого сертификата Let's Encrypt означает, что каждое третье устройство Android (более 34% устройств используют версии 7.1.1 и ниже) будет заблокировано с миллионов сайтов, защищенных системой Let's Encrypt.

Данная проблема – результат того, что Let's Encrypt больше не использует перекрестную подпись со сторонним корневым сертификатом. Из-за этого посетители веб-сайтов на старых версиях Android будут заблокированы от доступа к сайтам, защищенным с помощью Let's Encrypt.

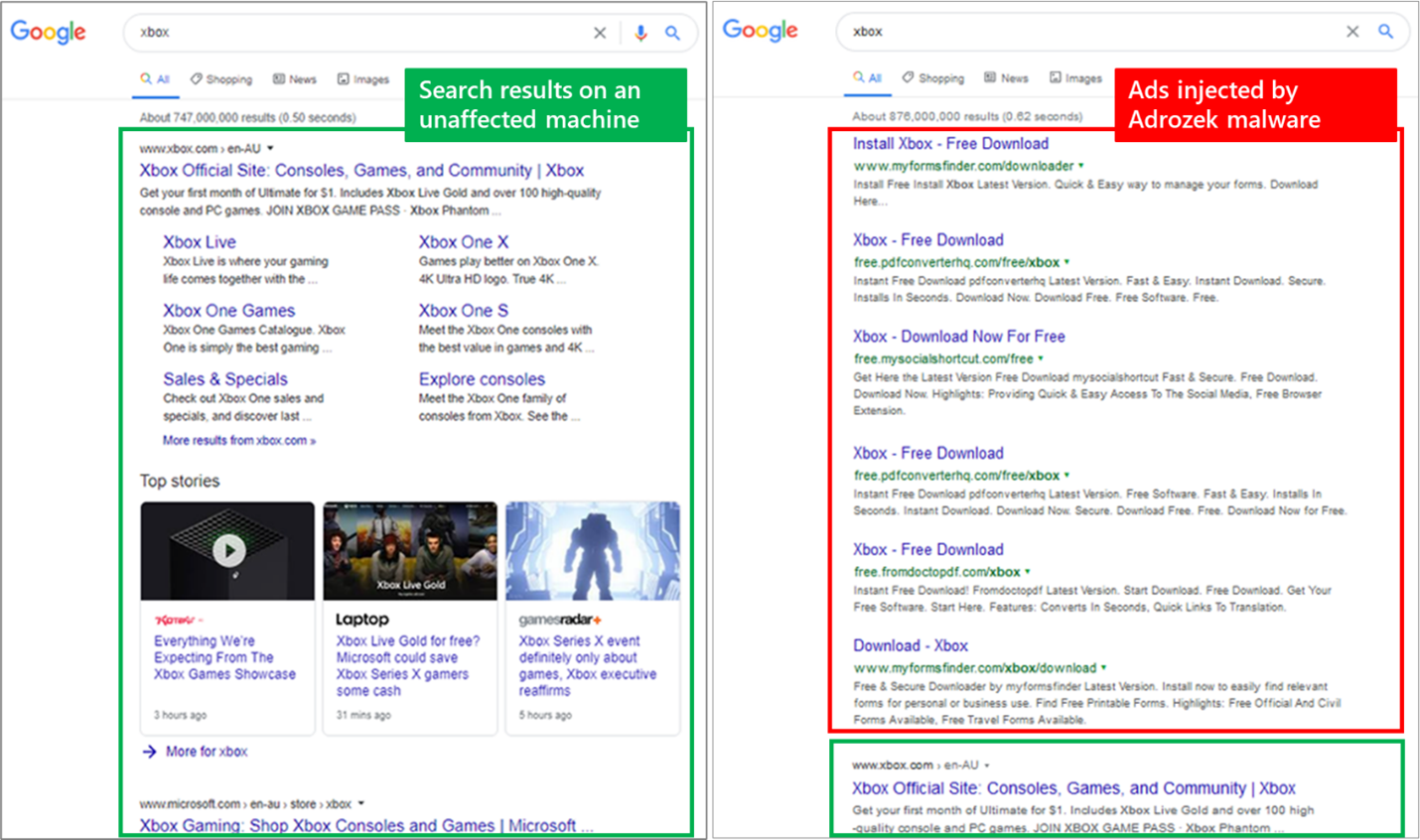

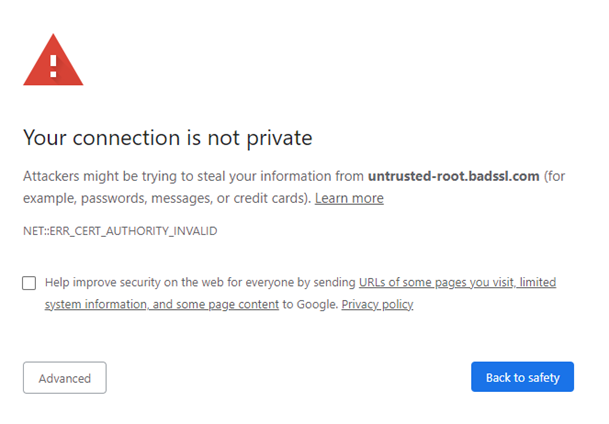

Это определенно не то, что пользователи хотят видеть при посещении веб-сайта. Аналогично и владельцы сайтов не горят желанием, чтобы пользователи видели какие-либо предупреждения, которые могут посеять сомнения по поводу безопасности их страниц.

Что именно привело к такому повороту событий? Кого могут коснутся изменение? Что могут сделать владельцы сайтов, чтобы минимизировать ущерб?

Предыстория проблемы

Корни проблемы исходят из 2015 года, когда компания Let’s Encrypt была основана группой Internet Security Research Group (ISRG) и их партнерами. Поскольку могут потребоваться годы на то, чтобы все ОС и браузеры начали доверять их собственному сертификату, они подписали свои сертификаты перекрестно с доверенным корнем существующего ЦС (IdenTrust и их сертификатом DST Root X3), что является типичным поведением для новых центров сертификации.