3 июля в 10:00 по североамериканскому восточному времени серверы VSA компании Kaseya выпустили зараженное вирусом исправление, которое распространилось на управляемые компанией Kaseya cерверы, что привело к компрометации и шифрованию тысяч узлов на сотнях различных предприятиях.

Это исправление содержало вирус-вымогатель под названием Sodinokibi, разработанный печально известной группировкой REvil, что привело к шифрованию сервера и папок с общим доступом.

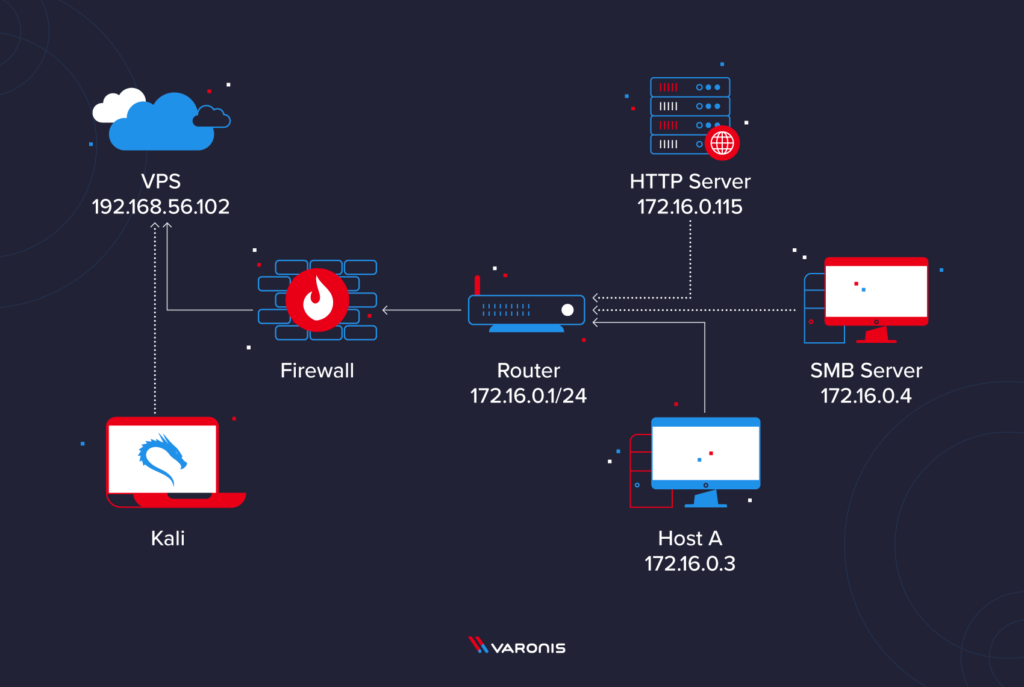

Kaseya VSA — популярное программное обеспечение для удаленного управления сетью, используемое многими поставщиками услуг по управлению ИТ-инфраструктурой (Managed Security Providers, или MSP). ПО для управления сетью — идеальное место для организации бэкдора, поскольку у таких систем обычно широкие возможности доступа и множество задач, что затрудняет контроль над ними.

В отличие от атаки логистической цепочки компании SolarWinds, при которой были скомпрометированы серверы обновлений SolarWinds, какие-либо признаки взлома инфраструктуры Kaseya отсутствуют.

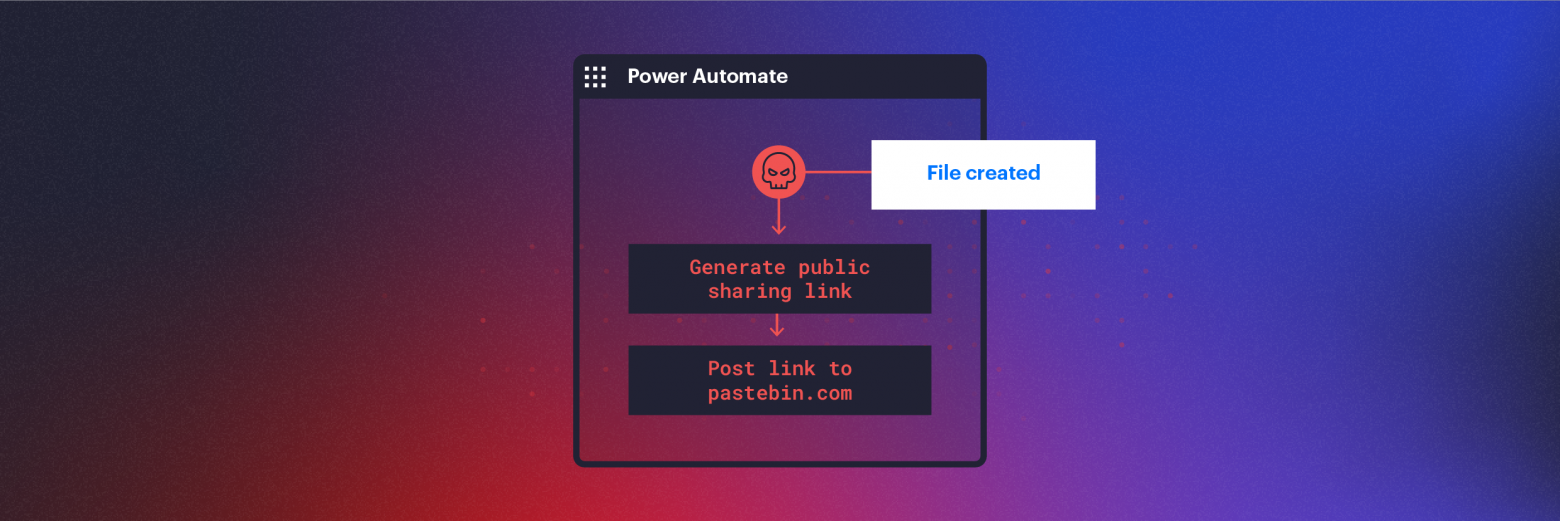

Злоумышленники использовали уязвимые серверы VSA с выходом в Интернет, обычно предшествующие многим устройствам-жертвам в сетях MSP, используя их в качестве бэкдоров, что затруднило (или даже сделало невозможным) обнаружение либо предотвращение заражения жертвами по мере того, как вирус перемещался от серверов к подключенным устройствам.

Кроме того, поскольку обновления обычно распространяются на множество узлов, для зараженных организаций процесс восстановления может оказаться непростым. Радиус поражения одного скомпрометированного пользователя или конечной точки обычно очень большой, поскольку у среднестатистического пользователя, как правило, есть доступ к миллионам файлов, которые ему не нужны. У администраторов или серверов с административными правами масштабы поражения просто огромны.