Расшифровка нашего доклада на PHDays 11 про обход сигнатур WAF.

Практическая информационная безопасность

Состоялся релиз Kali Linux 2022.2, который содержит много обновлений и нововведений: обновление графических сред, новые инструменты, поддержка создания снимков и поддержка Kali NetHunter для умных часов.

Не успел мир отойти от Apache Log4j2, как в сети появились сообщения о новых 0-day уязвимостях. В Spring Framework для Java обнаружено сразу несколько уязвимостей "нулевого дня", позволяющих, в том числе, выполнять произвольный код (RCE).

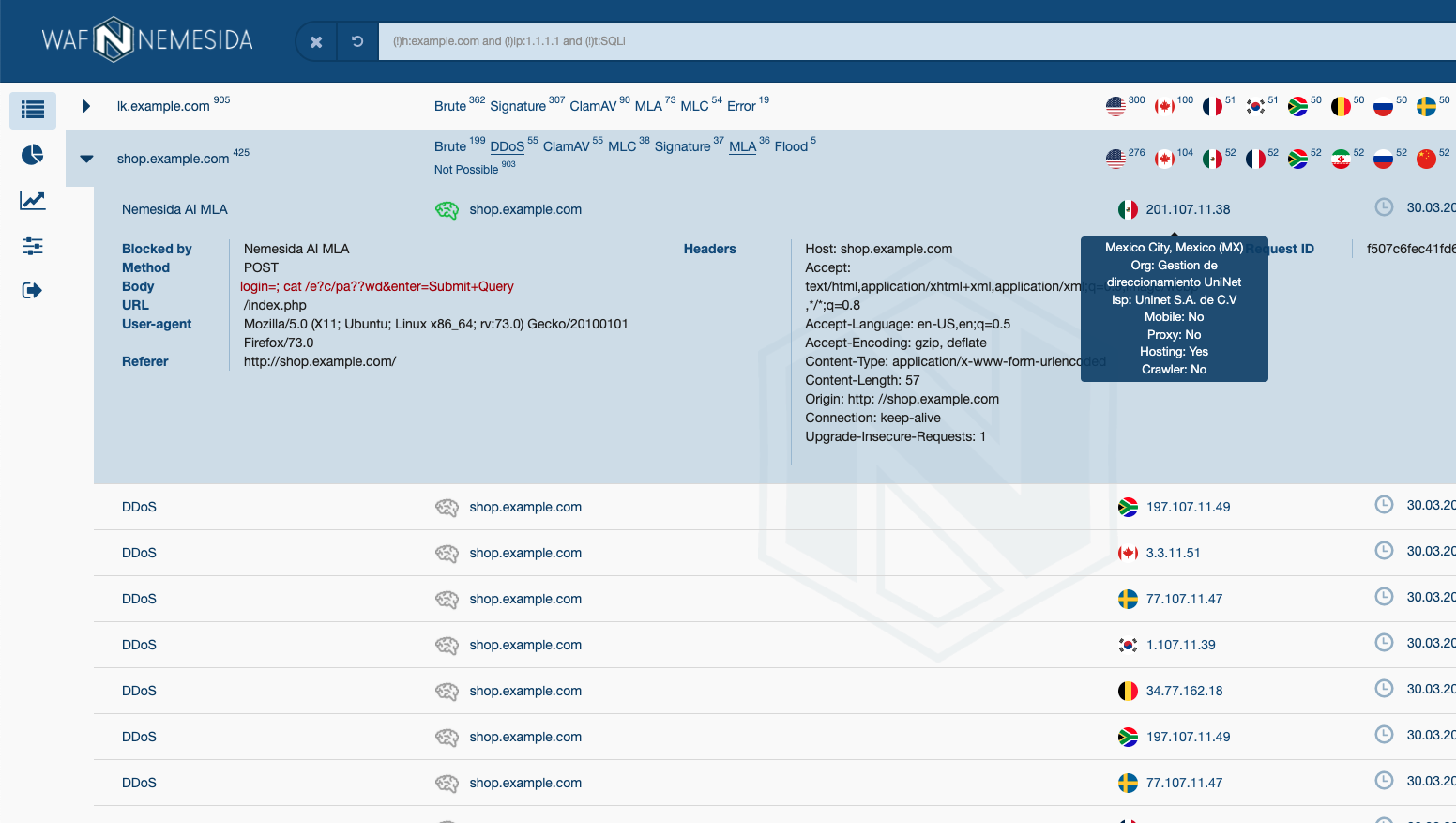

Модуль машинного обучения в Nemesida WAF - это не маркетинг, призванный повышать продажи за счет популярной концепции, а мощный инструмент, с помощью которого нам удалось перекрыть недостатки сигнатурного анализа и повысить точность выявления атак до 99.98% на боевом трафике. Что ж, пришло время пояснить за ML, DDoS L7, ATO и атаки ботов.

Безопасность веб-приложений, по разным причинам, в том числе и репутационным, должна быть приоритетной задачей для компании. Однако разработчики, акцентируя внимание на удобстве использования веб-приложения, не всегда задумываются о его защищенности. И иногда это играет с ними злую шутку.

Давайте порассуждаем, почему так происходит, и как найти выход из этой ситуации.

"Взломать" человека, сидящего перед компьютером, намного проще, чем сам компьютер. Этим активно пользуются злоумышленники. Атакам подвергаются как обычные пользователи, так и крупные компании. Мы не стали исключением, и поэтому сегодня рассмотрим один из примеров фишинговой атаки, которые периодически попадают к нам на корпоративную почту.

Nemesida WAF - комплексная защита сайтов, интернет-магазинов, личных кабинетов, порталов, маркетплейсов, API и других веб-приложений от хакерских атак на основе машинного обучения Nemesida AI. Доступна как бесплатная версия - Nemesida WAF Free, так и коммерческий вариант продукта. Сегодня мы рассмотрим как за 30 минут защитить веб-приложение с помощью Docker-образа Nemesida WAF.

Обратная разработка (англ. Reverse Engineering) - метод исследования устройств или программного обеспечения с целью понять принцип его работы или обнаружить недокументированные возможности. В информационной безопасности занимает значительную роль, благодаря ей специалисты в области ИБ могут исследовать вредоносные приложения, разбираться как они работают для последующего, например, составления сигнатур в базы антивирусов и защиты других пользователей от предстоящей цифровой угрозы. Сегодня погрузимся в основы языка Ассемблер и на примере разберем небольшой кейс по обратной разработке.

OSINT (англ. Open source intelligence) или разведка на основе открытых источников включает в себя поиск, сбор и анализ информации, полученной из общедоступных источников. Ключевой целью является поиск информации, которая представляет ценность для злоумышленника либо конкурента. Сбор информации во многом является ключевым элементом проведения пентеста. От того, насколько качественно он был осуществлён, может зависеть, как эффективность пентеста в целом, так и эффективность отработки отдельных векторов атаки (социальная инженерия, брутфорс, атака на Web-приложения и пр.). В этой статье соберем информацию о компании и посмотрим что о ней знает Интернет и потенциальный злоумышленник.

Zero Security: A - уникальные курсы этичного хакинга и тестирования на проникновение от компании Pentestit. Разработаны специально для начинающих специалистов в области информационной безопасности, которые хотят связать свою дальнейшую деятельность с ИТ-технологиями и развиваться в этом направлении в качестве профессионалов.

За время обучения рассмотриваются такие темы как: правовые аспекты информационной безопасности; методы социальной инженерии, которыми пользуются хакеры во время своих атак; инструментарий, используемый для тестирования на проникновение, а также различные виды уязвимостей (SQLi, XSS, LFI/RFI) и способы их поиска и эксплуатации.

"Чтобы поймать преступника, нужно мыслить как преступник". В эпоху Интернета киберпреступников можно назвать неуловимыми злодеями, которым для совершения преступлений не требуется показывать своего лица, и даже не обязательно находиться в одной стране с жертвой атаки, а все их действия могут остаться анонимными. Чтобы понять как действует злоумышленником, нужно самому стать им. Но как быть в этом случае специалисту по информационной безопасности, если нарушать законодательство - плохая идея, а понять как мыслит злоумышленник все же необходимо?

Выполнение произвольных команд операционной системы является разновидностью инъекций, к которым относятся также SQL-инъекции, RCE, LDAP-инъекции и т.д. Инъекции являются одним из самых распространенных классов уязвимостей согласно классификации OWASP Top 10.

В этой статье рассмотрим, почему возникает уязвимость, как и какими инструментами можно ее обнаружить, и составим список рекомендаций по защите.