Здесь я постараюсь собрать воедино и проанализировать всю информацию о пользовательских паролях на различных ресурсах.

Исследование Троя Ханта, который взял за предмет своих изысканий, базу пользователей Sony Pictures, стоит отметить, что все пароли хранилась в открытом виде. А дальше он проанализировал пользовательские пароли. Вот такие результаты у него получились.

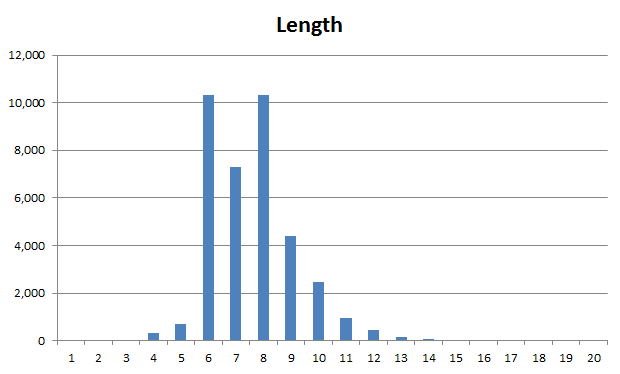

Как мы видим, основное количество паролей с диной от 6 до 10 символов. При этом у половины он менее 8 символов.

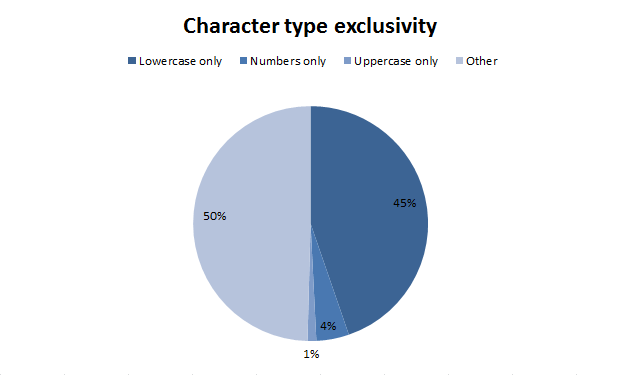

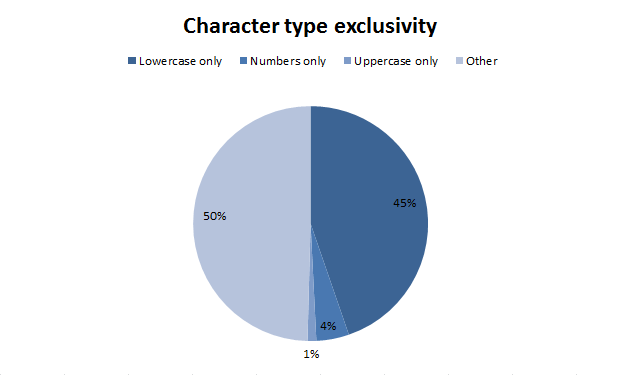

Криптографическая стойкость пароля определяется вариацией букв различных регистров + цифры + спец. символы ^ длина пароля. На данном примере мы можем наблюдать, что используются пассы одного типа.

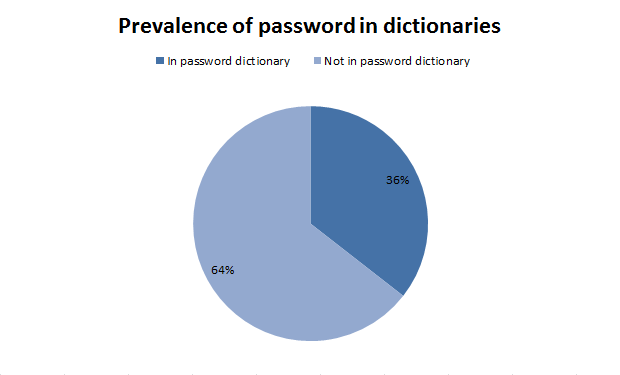

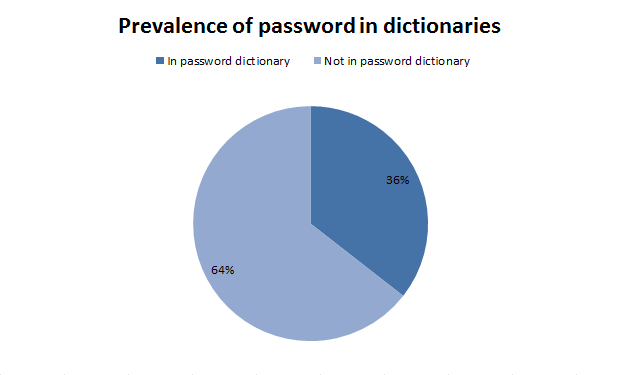

При данной проверке использовался словарь на 1.7 млн слов. Взять можно здесь dazzlepod.com/site_media/txt/passwords.txt Как видим результат неутешительный, больше трети пассов, словарные.

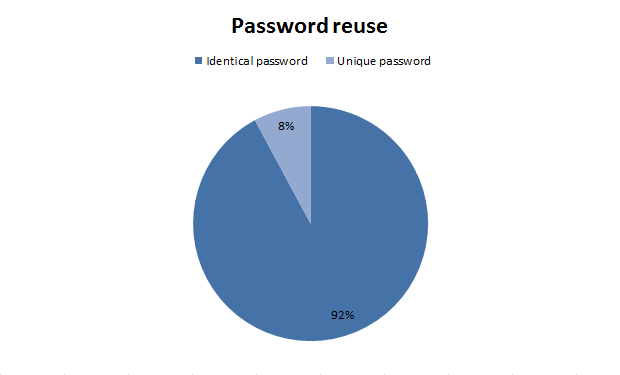

В базу Sony Pictures так же включены пароли для других сервисов. Собственно на таблице отображено, сколько юзеров везде используют один и тот же пасс.

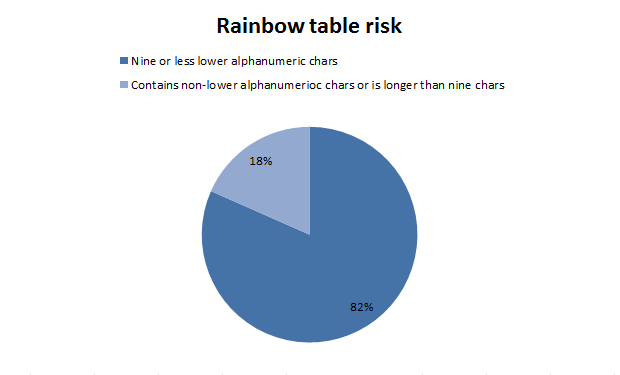

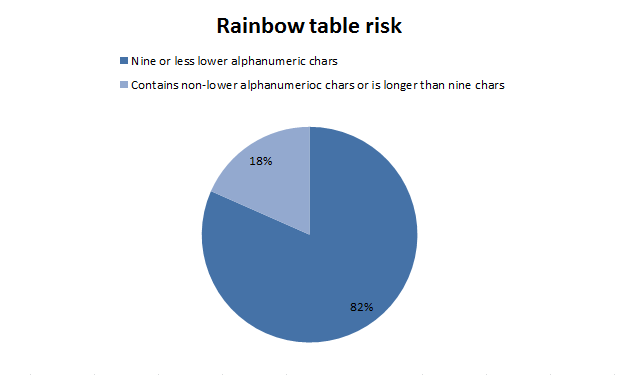

Поскольку все пароли хранились в открытом виде, но даже в случае если это были-бы хеши, нам удалось бы дешифровать примерно 82% от общего числа, с применением радужных таблиц.

Независимому исследователю в области ИБ, попал в руки список из +20K аккаунтов от различных почтовиков, вида email;pass. Списки разделенные на 2 части, можно взять здесь:

Пароли можете даже не пробовать сопоставлять, поскольку все это дело было намерено перемешано. Поскольку целью было не компрометация пользователей, а проведение анализа используемых паролей. Изначально список состоял из 24,546 записи. Все они имели следующий формат username@domain/password. После проведение небольшой очистки, осталось 23,573 аккаунта. Затем были удалены дубликаты и на выходе получился список из 21,686 аккаунта.

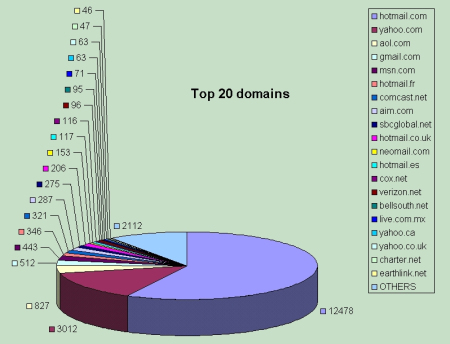

Основная масса это были мыльники популярного зарубежного почтовика hotmail.com. Но надо отметить, что присутствовали и другие почтовые системы, такие как Yahoo, Gmail, AoL и т.д. Нижу будет представлен ТОП-20 доменов и количество учетных записей для каждого из них.

Если мы посмотрим на имена пользователей, то можем наблюдать, что первые 9,586 из них расположены в алфавитном порядке. Они начинаются с букв «A» & «B». Исходя из используемых ими паролями, можно сделать вывод, что они относятся к латинскому сообществу. Но так же присутсвуют аккаунты со всего мира.

Наиболее часто используемый пароль по прежнему остается 123456. Как вы можете увидеть ниже, из общего числа в 21,866 паролей, 91 из них 123456. Вот ТОП-100 наиболее часто используемых паролей из списка.

По формату паролей, можно извлечь следующую статистику.

43.3% — буквы, в нижнем регистре. Пример: monkey

2.1% — буквы, верхний и нижний регистр. Пример: Thomas

15.8% — только цифры. Пример: 123456

35.1% — буквы и цифры. Пример: j0s3ph

3.6% — буквы, цифры и спец. символы. Пример: sandra19_1961

30% — заканчивается цифрой. Пример: hello1

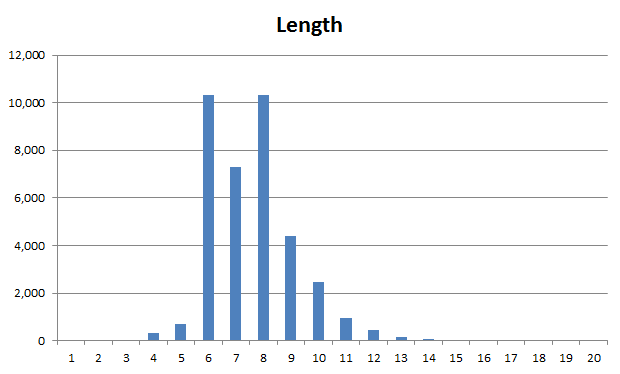

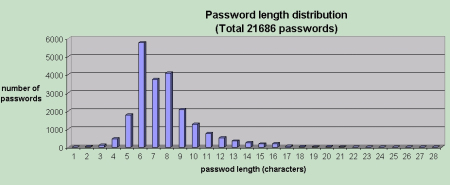

Если мы посмотрим на длину пароля в следующем графике, то мы увидим, что большинство из них 6-символьные.

6 февраля 2011, как часть атаки на HBGary, группировка Anonymous, с применением методов социальной инженерии, удалось скомпрометировать Jussi Jaakonaho, одного их технических админов rootkit.com. В итоге был заполучен полный дамп ресурса со всей базой данной, в том числе и пользователей.

Для дешифровки использовался John the Ripper. Большинство паролей были подобраны с применением словаря на 17.5 MB, а остальные добивались с помощью других комбинированных атак. Ниже представлены 10 наиболее часто используемых паролей.

Как мы видим снова засветился уже побитый 123456. Так же стоит отметить тот факт, 3 место по популярности, занял пароль аналогичный названию ресурса, аж 341 результат. Я так же хочу добавить основываясь на своем многочисленном опыте, когда работаешь с базами, по дешифровке пассов, довольно часто попадаются ресурсы, которые в качестве пароля используют адрес этого самого ресурса. При этом данное наблюдение не является правило. Но на моей практике уже были порталы, где % таких пассов был достаточно велик, а были где вообще не использовался ни разу. Я пока не нашел зависимости данного наблюдения.

А по следующей ссылке вам будет доступен ТОП-500 используемых паролей на ресурсе rootkit.com:

dazzlepod.com/rootkit/password

Скорость подбора с помощью пароля можно описать нехитрой математической формулой: количество возможных символов, возведенное в степень длины пароля, поделенное на количество перебираемых паролей в секунду. В результате получается примерное время в секундах. Впрочем, чтобы доказать человеку, что на деле означает простой пароль, не нужно грузить его математикой. Достаточно зайти на сайт How Secure Is My Password?, ввести <> (слово <<пароль>> в латинской раскладке) и показать, что такой пасс сбрутится на обычном PC за 30 секунд. Вобщем потестить пароли довольно интересно: сразу становится видно, что длина пароля намного важнее его сложности. Для взлома "#R00t$H3ll" уйдет 195 лет, а на, казалось бы, простой «abcdefg1234567» — 5722 года.

Link:

howsecureismypassword.net

Ссылки по теме [что почитать]:

Анализ проблем парольной защиты в российских компаниях

Statistics from 10,000 leaked Hotmail passwords

И как когда-то написал админ insidepro:

Интересное наблюдение — последние пару недель наша база hash.insidepro.com по параметру «Webcrack today» ежедневно лидирует, что не может не радовать. Причем наступающий «на пятки» сервис www.md5decrypter.co.uk (очень достойный сервис, имхо) имеет базу в 5 млрд. хэшей, но получается, что наша 33-миллионная база эффективней, несмотря на то, что она меньше более чем в 150 раз. Это еще раз подтверждает тезис — «дело не в количестве, а в качестве».

Поэтому чтобы удачно вскрывать и дешифровывать пароли, не надо сразу лезть качать rainbow table которые весят сотни гигабайт. А достаточно разобраться в вопросе, тогда относительно не большая база, которую вы будете время от времени пополнять, будет показывать очень хороший результаты по пробиваемости.

Ресурсы с которых черпался материал:

личный опыт

wikipedia.org

troyhunt.com

stormsecurity.wordpress.com

dazzlepod.com

Пароль [parole] — это секретное слово или набор символов, предназначенный для подтверждения личности или полномочий. Пароли часто используются для защиты информации от несанкционированного доступа. В большинстве вычислительных систем комбинация «имя пользователя — пароль» используется для удостоверения пользователя. Sony Pictures database

Исследование Троя Ханта, который взял за предмет своих изысканий, базу пользователей Sony Pictures, стоит отметить, что все пароли хранилась в открытом виде. А дальше он проанализировал пользовательские пароли. Вот такие результаты у него получились.

Длина пароля

Как мы видим, основное количество паролей с диной от 6 до 10 символов. При этом у половины он менее 8 символов.

Используемые символы

1% - только буквы верхнего регистра

4% - только цифры

45% - только буквы нижнего регистра

50% - другие вариантыКриптографическая стойкость пароля определяется вариацией букв различных регистров + цифры + спец. символы ^ длина пароля. На данном примере мы можем наблюдать, что используются пассы одного типа.

Словарные пароли

36% - словарный пароль

64% - пароль не из словаряПри данной проверке использовался словарь на 1.7 млн слов. Взять можно здесь dazzlepod.com/site_media/txt/passwords.txt Как видим результат неутешительный, больше трети пассов, словарные.

Тест на уникальность

8% - уникальный пароль

92% - повторно используемый парольВ базу Sony Pictures так же включены пароли для других сервисов. Собственно на таблице отображено, сколько юзеров везде используют один и тот же пасс.

Брутфорс хеша

18% - сложно взламываемый

82% - легко взламываемый через радужные таблицыПоскольку все пароли хранились в открытом виде, но даже в случае если это были-бы хеши, нам удалось бы дешифровать примерно 82% от общего числа, с применением радужных таблиц.

E-mail password's

Независимому исследователю в области ИБ, попал в руки список из +20K аккаунтов от различных почтовиков, вида email;pass. Списки разделенные на 2 части, можно взять здесь:

users - box.net/shared/m9fv11hcrc

passwords - box.net/shared/jek7g37fjkПароли можете даже не пробовать сопоставлять, поскольку все это дело было намерено перемешано. Поскольку целью было не компрометация пользователей, а проведение анализа используемых паролей. Изначально список состоял из 24,546 записи. Все они имели следующий формат username@domain/password. После проведение небольшой очистки, осталось 23,573 аккаунта. Затем были удалены дубликаты и на выходе получился список из 21,686 аккаунта.

Основная масса это были мыльники популярного зарубежного почтовика hotmail.com. Но надо отметить, что присутствовали и другие почтовые системы, такие как Yahoo, Gmail, AoL и т.д. Нижу будет представлен ТОП-20 доменов и количество учетных записей для каждого из них.

1. hotmail.com – 12478

2. yahoo.com – 3012

3. aol.com – 827

4. gmail.com – 512

5. msn.com – 443

6. hotmail.fr – 346

7. comcast.net – 321

8. aim.com – 287

9. sbcglobal.net – 275

10. hotmail.co.uk – 206

11. neomail.com – 153

12. hotmail.es – 117

13. cox.net – 116

14. verizon.net – 96

15. bellsouth.net – 95

16. live.com.mx – 71

17. yahoo.ca – 63

18. yahoo.co.uk – 63

19. charter.net – 47

20. earthlink.net – 46Если мы посмотрим на имена пользователей, то можем наблюдать, что первые 9,586 из них расположены в алфавитном порядке. Они начинаются с букв «A» & «B». Исходя из используемых ими паролями, можно сделать вывод, что они относятся к латинскому сообществу. Но так же присутсвуют аккаунты со всего мира.

Наиболее часто используемый пароль по прежнему остается 123456. Как вы можете увидеть ниже, из общего числа в 21,866 паролей, 91 из них 123456. Вот ТОП-100 наиболее часто используемых паролей из списка.

1. 123456 – 91

2. neopets – 39

3. monkey – 27

4. 123456789 – 26

5. 123321 – 24

6. password – 23

7. iloveyou – 17

8. princess – 16

9. horses – 16

10. tigger – 15

11. pokemon – 14

12. cheese – 14

13. 111111 – 13

14. kitty – 13

15. purple – 12

16. dragon – 12

17. nicole – 12

18. 1234567 – 11

19. alejandra – 11

20. daniel – 11

21. bubbles – 10

22. alejandro – 10

23. michelle – 10

24. 12345 – 10

25. hello – 10

26. c***** – 10

27. chocolate – 9

28. hottie – 9

29. alberto – 9

30. 12345678 – 9

31. fluffy – 9

32. buddy – 9

33. 123123 – 9

34. cassie – 9

35. andrea – 9

36. secret – 9

37. shadow – 9

38. tequiero – 9

39. ****llica – 9

40. poop – 8

41. hi – 8

42. sebastian – 8

43. jessica – 8

44. adopt – 8

45. 654321 – 8

46. justin – 7

47. newpw123 – 7

48. scooter – 7

49. soccer – 7

50. holly – 7

51. hannah – 7

52. flower – 7

53. 1234 – 7

54. jessie – 7

55. ashley – 7

56. tiger – 7

57. lauren – 7

58. football – 7

59. elizabeth – 7

60. casper – 7

61. roberto – 7

62. 000000 – 7

63. legolas – 7

64. estrella – 7

65. 159753 – 7

66. anime – 7

67. sabrina – 6

68. moomoo – 6

69. angelica – 6

70. cat123 – 6

71. bonita – 6

72. buster – 6

73. kitten – 6

74. killer – 6

75. qwerty – 6

76. chelsea – 6

77. sasuke – 6

78. olivia – 6

79. theresa – 6

80. america – 6

81. beatriz – 6

82. mariposa – 6

83. oscar – 6

84. rainbow – 6

85. yellow – 6

86. cool – 6

87. ginger – 6

88. maggie – 6

89. friends – 6

90. asdfgh – 6

91. abc123 – 6

92. neopet – 6

93. dancer – 6

94. amanda – 6

95. avatar – 6

96. boogie – 6

97. greenday – 6

98. thumper – 6

99. 666666 – 6

100. bob – 6По формату паролей, можно извлечь следующую статистику.

43.3% — буквы, в нижнем регистре. Пример: monkey

2.1% — буквы, верхний и нижний регистр. Пример: Thomas

15.8% — только цифры. Пример: 123456

35.1% — буквы и цифры. Пример: j0s3ph

3.6% — буквы, цифры и спец. символы. Пример: sandra19_1961

30% — заканчивается цифрой. Пример: hello1

Если мы посмотрим на длину пароля в следующем графике, то мы увидим, что большинство из них 6-символьные.

Rootkit.com

6 февраля 2011, как часть атаки на HBGary, группировка Anonymous, с применением методов социальной инженерии, удалось скомпрометировать Jussi Jaakonaho, одного их технических админов rootkit.com. В итоге был заполучен полный дамп ресурса со всей базой данной, в том числе и пользователей.

Для дешифровки использовался John the Ripper. Большинство паролей были подобраны с применением словаря на 17.5 MB, а остальные добивались с помощью других комбинированных атак. Ниже представлены 10 наиболее часто используемых паролей.

Rank Password Accounts

1 | 123456 | 1023

2 | password | 392

3 | rootkit | 341

4 | 111111 | 190

5 | 12345678 | 181

6 | qwerty | 175

7 | 123456789 | 170

8 | 123123 | 99

9 | qwertyui | 92

10 | letmein | 91Как мы видим снова засветился уже побитый 123456. Так же стоит отметить тот факт, 3 место по популярности, занял пароль аналогичный названию ресурса, аж 341 результат. Я так же хочу добавить основываясь на своем многочисленном опыте, когда работаешь с базами, по дешифровке пассов, довольно часто попадаются ресурсы, которые в качестве пароля используют адрес этого самого ресурса. При этом данное наблюдение не является правило. Но на моей практике уже были порталы, где % таких пассов был достаточно велик, а были где вообще не использовался ни разу. Я пока не нашел зависимости данного наблюдения.

А по следующей ссылке вам будет доступен ТОП-500 используемых паролей на ресурсе rootkit.com:

dazzlepod.com/rootkit/password

Для проверки надежности пароля

Скорость подбора с помощью пароля можно описать нехитрой математической формулой: количество возможных символов, возведенное в степень длины пароля, поделенное на количество перебираемых паролей в секунду. В результате получается примерное время в секундах. Впрочем, чтобы доказать человеку, что на деле означает простой пароль, не нужно грузить его математикой. Достаточно зайти на сайт How Secure Is My Password?, ввести <> (слово <<пароль>> в латинской раскладке) и показать, что такой пасс сбрутится на обычном PC за 30 секунд. Вобщем потестить пароли довольно интересно: сразу становится видно, что длина пароля намного важнее его сложности. Для взлома "#R00t$H3ll" уйдет 195 лет, а на, казалось бы, простой «abcdefg1234567» — 5722 года.

Link:

howsecureismypassword.net

Ссылки по теме [что почитать]:

Анализ проблем парольной защиты в российских компаниях

Statistics from 10,000 leaked Hotmail passwords

И как когда-то написал админ insidepro:

Интересное наблюдение — последние пару недель наша база hash.insidepro.com по параметру «Webcrack today» ежедневно лидирует, что не может не радовать. Причем наступающий «на пятки» сервис www.md5decrypter.co.uk (очень достойный сервис, имхо) имеет базу в 5 млрд. хэшей, но получается, что наша 33-миллионная база эффективней, несмотря на то, что она меньше более чем в 150 раз. Это еще раз подтверждает тезис — «дело не в количестве, а в качестве».

Поэтому чтобы удачно вскрывать и дешифровывать пароли, не надо сразу лезть качать rainbow table которые весят сотни гигабайт. А достаточно разобраться в вопросе, тогда относительно не большая база, которую вы будете время от времени пополнять, будет показывать очень хороший результаты по пробиваемости.

Ресурсы с которых черпался материал:

личный опыт

wikipedia.org

troyhunt.com

stormsecurity.wordpress.com

dazzlepod.com