Comments 185

Аркмыльньная война,

Коннект V42,

Модем сошёл с ума-

Такая связь достала...

— ЗаUUEчить бы тебе q3arena.pak!

— Я тебе щас своп заюючу!

1) часто так можно положить чей-нибудь левый хостинг, зараженный малварью, и оказаться крайним

2) во многих странах «активная защита» приравнивается к хакингу и является уголовно наказуемой. Например, в Германии. И в отличии от нападающих, все данные явно указывают на вас — владельца домена\хостинга, потому что у вас и не было в мыслях как-то срываться…

Но в данном случае («бесконечный zip-файл»), всё же вряд ли выйдет натянуть сову на глобус.

жизнь человека несоизмереима с любым возможным ущербом от воровства в том домике

Это самая большая ошибка современного общества. Жизнь вора не должна стоить ничего.

Это самая большая ошибка современного общества. Жизнь вора не должна стоить ничего.

Какая чушь :( Если человек нуждается — значит его жизнь ничего не стоит? Рано или поздно в нужде возникнет необходимость воровства, если нужда не будет перекрыта честным путем. Если же человек уже богат и ворует — то это болезнь и она должна лечиться.

Одно дело, если все выжывают и кто-то ворует. Другое дело, когда все живут нормально и кто-то выживает.

соответственно возникает встречный вопрос — а почему их жизнь должна чего-то стоить, если они сами ее априори не ценят?

Потому что иногда они меняют свою жизнь. Иногда алкаш рождает не алкаша. И т.д. и т.п. У меня примеров из жизни и истории хоть отбавляй. Также как и обратных примеров, когда из хорошего в говно уходят. Жизнь и будущие жизни не заменимы, все говно, что вы у себя там храните всегда можно получить.

но все равно не считаю это достаточным аргументов против таких вот закладок. хотя с бутылкой водки на видном месте пожалуй все же перебор.

опять же моральный ущерб что от самого факта кражи, что от утраты вещей, которые могут быть малой денежной, но большой эмоциональной ценности.

в общем случае я за то, чтоб те или иные ловушки были в ЛЮБОМ частном доме, который остается без присмотра на заметное время. тогда туда лезть будут либо действительно от отчаяния, либо профессионалы — которых уже никому не жалко.

Какая чушь :( Если человек нуждается — значит его жизнь ничего не стоит?А сколько по вашему стоит жизнь нуждающегося в водке настолько, что он готов вломиться за ней в чужой дом?

Или залез в мастерскую и выпил растворителя, там можно много примеров придумать

если вы на даче оставляете на столе бутылку из-под водки, наполненную метанолом, скорее всего, вы это делаете с умыслом, потому что в противном случае вы написали бы на ней «метанол, осторожно, яд!», чтобы самому не попасть

вот если бомж хлебнёт метанола из бутылки с большой и заметной надписью «метанол», хозяину ничего не будет

А если «метанол» написано большими китайскими иероглифами? Как установить, умел ли при жизни покойный читать по китайски?

Гражданин судья, мой подзащитный позавчера записался на курсы китайского, вот справка. КМК, доказывать/опровергать как наличие злого умысла, так и нанесение вреда можно бесконечно. Особенно при наличии контента с огромной степенью сжатия.

И никакой неопределенности нет. То, что в бутылке смертельная отрава, посудимый знал. Сообщать другим не собирался. Поместил в место хранения продуктов. Виновен. Единственная справка, которая нужна подсудимому, это справка о психической неполноценности для смягчения приговора.

в наших судах его зачастую не хватает, но мы же теоретизируем

Если на бутылке не было наклейки с предупреждением, то могут и виноватым сделать

«А нас за что?» :)

Размер файла настраивается, можно сделать недопустимый для дешёвых шаред хостингов, откуда идёт большинство атак, и приемлемый для ПК.

Я бы просто отдавал zip файлик без доп. заголовков.

А чучело, которое решило его запросить, пускай самостоятельно разархивирует его. То есть браузеру показалось бы диалоговое окно сохранения.

Дальше пусть включает мозг.

Я бы поступил бы так просто потому, что хакер не будет вручную вбивать адреса в браузере.

2. А нефиг переходить по сомнительным ссылкам.

3. Поэтому у меня пострадал бы только хакер, ну или тормозогло.

Да и то не сильно.

Ну закончилось бы у него место на винте, ну подумаешь.

4. Если пострадает тормозогло, то будет надежда, что следующий раз будет думать головой.

Раньше подобное антивирусы диагностировали как угрозу mail-bomb или что-то вроде этого.

Большая гзипованая страница — это просто большое количество нулей. Браузер самостоятельно его запросил с целью обработать.

Хороший пример «просто большой

Further Analysis reveals that if one of the external domain name length is more than 268 Byte’s, ACUNETIX will be crashed, so if we want to cause a crash, all we need to do is to put some kind of external source at our site, which have the length of 268 Byte’s or moreОбычное переполнение, которое в случае подсовывания ссылки с байт-кодом позволяет получить управление. Источник.

Да и можно подставиться специально.

Встречал такую практику: есть 2 конкурента малого бизнеса. один на своем сайте ставит 5 ифреймов от сайта конкурента, тем самым нагружает диск, сеть и процессор конкуренту. Плюс к тому конкурента понижают в выдаче за накрутку.

Если вам нравится рисковать, попробуйте сами!Comodo Dragon поднял окно: «Подтвердите действие на blog.haschek.at: Do you really want to execute the gzip bomb? your device may freeze up»

Или это сайт там даёт предупреждение от случайности?

Перевод хороший, я не успел буквально последние два абзаца, хотя и есть неточности, оригинал просто просит чтобы его улучшили.

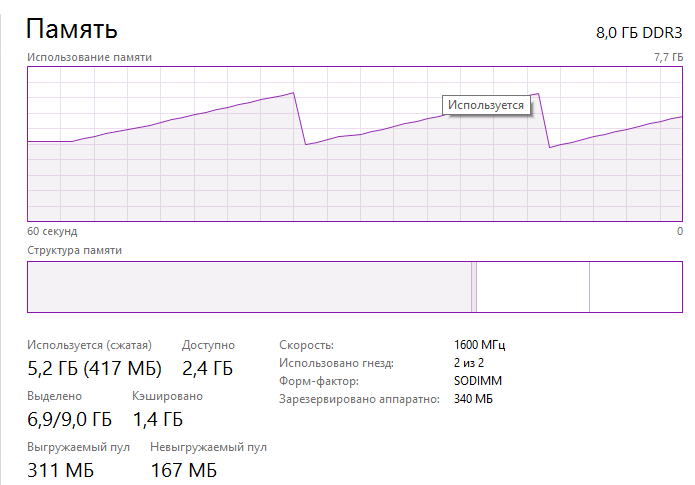

Тоже больше 10 гиг памяти? У меня 16 — тоже переварил нормально, даже лагов в системе не заметил.

Аналогично, 16 Гб RAM, FF 54 x64, Win 7, дошло до 10 Гб при загрузке двух ядер из четырех на 100%, и до 10 Гб RAM, затем высвободилось.

Удаление из истории bombp.php вопрос не решает. Так что будьте аккуратнее заходя с включенным Ghostery.

Что наводит на подозрения, так это то что Ghostery который призван защищать приватность, сам хранит собственную историю посещений…

Недостаточно памяти

Браузеру Opera не хватает памяти, либо выполнение процесса для страницы прекращено по какой-то другой причине.

Плюс если отправлять бомбу взломаным хостам, то у их владельцев уже 2 попоболи.

И наверно лучше сжимать командой gzip с параметром --best

Большинство таких атак выполняется скриптами с зараженных компьютеров, даже если скрипт и станет распаковывать зип (если поддерживает, ведь не зачем особо, обычному сайту если не сказать что ты его поддерживаешь, то он не станет упаковывать ответ) — то что? У владельца зараженного компьютера компьютер тормозить начнёт?

И тут владелец что-то заподозрит...

Как например, если разложить таких огромных файлов в нескольких стандартных местах, как /admin/, /login/, /wp_admin/ ну и т.п., скрипты сканеров с большой вероятностью их захватят и повиснут из-за нехватки памяти, а значит перестанут сканировать сайт дальше.

Причем файл может быть 1 — сделать на него символические ссылки.

location ~* "^/(archive|auth|backup|clients|com|dat|dump|engine|files|home|html|index|master|media|my|mysql|old|site|sql|website|wordpress)\.zip$" {

default_type application/zip;

root /usr/www/dummy;

rewrite ^(.*)$ /r.zip break;

max_ranges 0;

limit_rate 2;

}

Аналогично для gz и tgz. Правда в моём случае принцип бомб немного другой, внутри архива другой архив, и так до бесконечности. Наверное имеет смысл к такой бомбе добавить ещё и большой пустой файл, чтобы побыстрее память кончалась у атакующей жертвы.

https://en.wikipedia.org/wiki/HTTP_compression

Вероятно то, что даже если скрипт-зловред скачает ваш r.zip у него не будет ни одной причины пытаться его распаковывать. Или вы полагаете, что таки придёт надзирающий за скриптом скрипт-кидди, увидит скачанный файл и из любопытства полезет в него ручками? Но зачем ему это?

Предполагаю, что после загрузки они их распаковывают, и не знаю даже почему, но мне думается, что некоторые это делают автоматически. Можно даже предположить, что некоторые из них делают это рекурсивно, составляя список файлов содержимого архива.Подсунуть им рекурсивный zip-архив или архив в 42 КБайт который после всей распаковки занимает 4.5ПБайт, пусть подавятся.

Ну, они же что-то конкретное ищут, а не просто весь мусор собирают по интернету. если б я писал что-то подобное, то делал бы что-то вроде:

unzip -l backup.zip ¦ grep etc/passwd

но могут быть и совсем глупые скрипт-кидди, конечно.

А в случае с zip сканер видит левый Content-type, и либо вообще не читает ответ с таким типом дальше заголовков, либо скачивает, но ничего с ним дальше не делает (так как для этого в отличии от первого случая, нужно отдельно обрабатывать конкретно zip, а в сканере вероятно даже нет zip-ридера).

Про левый content-type не понял. Если клиент запросил zip файл, то чем его может тип application/zip не устроить? Форматирование комментариев хабра съело строку. Если что, то строка выглядит так:

"^/(archive|auth|backup|clients|...|site|sql|website|wordpress)\.zip$" {

А почему rewrite вместо try_files?

Хотелось бы узнать, чем Ваше решение лучше, и можно ли получить исходники (с точки зрения безопасности, запускать чьи-то бинари в продакшене — это не вариант)?

Чем полнее покрытие у таких вот штук — тем вероятнее что что-то сломается.

Joomla 1.5 защищает?

Можно посмотреть?

Вы написали собственный Web Application Firewall? Их уже существует достаточно много, из открытых — ModSecurity(для apache и nginx) и Naxsi(только для nginx). Чем больше — тем лучше, выкладывайте свой куда-нибудь на github

https://www.netfilter.org/projects/patch-o-matic/pom-external.html#pom-external-TARPIT

grep 'authentication failures' /var/log/auth.log

ни одной попытки

Linux Mint Chrome Версия 57.0.2987.133 (64-bit)

Тупо долго писал файл на диск, с притормаживаниями конечно, но работать даже можно было. При закрытии вкладки долго удалял. В терминале вообще без проблем.

А вообще, я ни разу не встречал такого провайдера, который бы кэшировал абсолютно весь контент всех юзеров на основе хешей. Да, сервисы вроде cloudflare умеют это делать, но это специальный случай, во всех остальных вариантах запрос без кэширующих заголовков всегда дойдет до сервера

payload стеганографически передать можно очень много чего — я уж не говорю об уровне HTTP.

А вот какое оборудование используется, используется ли и пишет ли оно что-нибудь вообще — это вопрос на который ответ мы навряд ли узнаем.

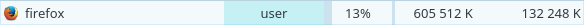

Во время теста:

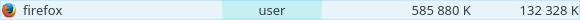

После теста:

p.s. открыто 12 вкладок, 15 расширений.

Ну во первых «Я сообщал эти IP их провайдерам», это просто супер) Но вряд ли большинство владельцев этих IP даже подозревают, что имеют какой-то IP адрес.

Второе, такие «закладки» будут иметь смысл только для «борьбы» с «хакерами», находящимися на том же уровне, что и админы настраивающие root по ssh с паролем «123qwe».

Python-скрипт с requests.get выжирает всю доступную пямять, после чего убивается системой.

Curl без параметров просто скачивает 10Мб файл.

Curl c --compressed выжирает всю доступную память и одно ядро и честно сохраняет 10Gb файл. Около 30 сек.

Вообще, для простых сканеров уязвимостей это может действительно стать проблемой, скорее всего процесс будет убиваться системой, как в случае с python-скриптом. Но пофиксить это будет несложно.

Перед запуском страницы явно спрашивает:

Do you really want to execute the gzip bomb? your device may freeze up

OK Cancel

Это никакая не защита, а просто «бомба», на которой чаще всего может «подорваться» хакер, но так же и абсолютно невинные. Просто еще один рассадник какашек в Интернете.

PS

В свое время, после 3-го за полгода дефейсинга моего сайта, решил эту проблему намного проще — ушел с Wordpress на другую CMS.

Зачем "абсолютно невинный" станет заходить в несуществующую админку чужого сайта?

Если некто желает получить странного, то он его и получит. Не вижу проблемы.

Если некто желает получить странного, то он его и получит. Не вижу проблемы.

Согласен:

Берем ссылку на «твою» бомбу, оформляем короткой ссылкой вида goo.gl/… и постим ее в Твиттере с текстом вроде «Только в течение 10 дней Google дарит на 2 года 1ТБ места на Google Drive зарегистрировавшимся по этой ссылке» на 6...8 языках. И потом можно запасаться попкорном в ожидании что произойдет быстрее: хостер от вала abuse reports потушит твой сайт или его пессимизируют поисковые системы. :)

От второго защитить robots.txt от первого здравый хостер.

… а в Киеве дядька. Я вам даже больше скажу, если вы произведёте акт дефекации на красной площади, то вас заабьюзят почти немедленно. И это тоже не имеет ни какого отношения к обсуждаемой теме. ;)

Если на хосте сайта на WP нет — смысла грузить бота бомбой не вижу. Разве что из мелкопакостных побуждений :). Если сайт есть, но админка переименована — рано или поздно найдут и постучатся.

Кстати, гугловские роботы обходят удалённые пол года назад файлы, которые им почему то понравились.

Okja.2017.720p.webrip.x264-strife.mkv

2,63 ГБ (2 830 701 235 байт)

записал в .gzip

2,62 ГБ (2 824 789 599 байт)

wp-login.php

Кажить какой то сервер уже полетел, вообще не приходят.

Ссылки в инете на эти файлы остались, вот и стучится робот.

В давности, когда делал выборку, гугла бота решил на текстовую страничку отправлять, но бот таки выследил и письмо прислал, мол, гугл перестанет рекламу показывать и конкретную причину указал. Таки наказал, перестал свои ролики загружать мне во флеш.

Есть такие которые имитируют гугл в заголовках USERAGENT, 'PHP Bot'

Ещё кроме wp боты прокси всякие ищут.

proxy.php' not found or unable to stat

Статья началась с попыток подбора пароля по ssh

grep 'authentication failures' /var/log/auth.log, а закончилась "бомбой" вместо админки Wordpress :(

Смысла устраивать какие-то проблемы сканирующим вас хостам я не вижу — этот как убивать комаров в лесу: сил и энергии потратишь много, а толку чуть. Надо брызгаться репеллентами(писать защищённые приложения) и спокойно ходить по лесу. В крайнем случае — надевать накомарник(Web Application Firewall).

Но мне нравится идея, что таким образом можно сильно нагрузить аппаратуру провайдера, использующего DPI. И по изменению времени отклика косвенно определить, имеется ли там этот самый DPI. Ели реализация DPI кривая — может даже получится положить это оборудование на короткое время, что уже 100% скажет об использовании DPI.

Chrome/iOS — «при работе с этой страницей произошла ошибка».

У меня ошибку не выдает. Но роботы пропадают.

// ...

sleep(3600);

// ...

Если время ожидания не истечет, то отослать sendBomb();

В контексте вашего кода, его бы усложнить, и на первую попытку выдавать текст — «бла-бла, вход запрещен, если вы хакер и продолжите атаку, вы согласны принять ответные меры в ваш адрес...»

Ну, а на последующую 2-3 атаку высылать бомбу или эксплоит.

С точки зрения запроса браузером — первая попытка — Access Denied, и человеческая приписка. А уж если вы «лицензионное соглашение» не прочитали — ваши проблемы.

[Обновление] Теперь я в каком-то списке спецслужб, потому что написал статью про некий вид «бомбы», так?

Хах! Наши спецслужбы реагируют на три слова: «заговор, Путин, бомба» ))

Интересно, если девушку назвать «секс-бомбой», спецслужбы её тоже в особый список занесут?))

По статье — весьма интересная идея!

Защищаем сайт с помощью ZIP-бомб