Есть замечательная статья, в которой рассказывается, как это делается

на Cisco. Но мы не хотим тратить $100500 на приобретение штампованных оттисков «Cisco Systems» на корпусе маршрутизатора.

Описание проблемы

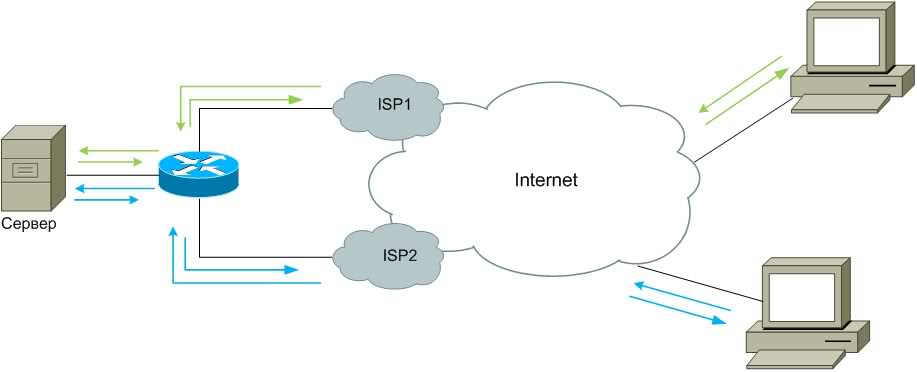

Итак, суть проблемы: имеется два NAT через двух разных провайдеров, локальная сеть, в которой есть сервер и который должен быть публичным и доступным через оба NAT. У провайдеров разные приоритеты: сначала задействуется первый, потом второй.

Если пакет вошёл через первого провайдера, он NAT-ится на наш сервер, обрабатывается, образуется ответный пакет, который выходит через первого провайдера и уходит туда, откуда пришёл первый пакет. Хорошо.

Если пакет вошёл через второго провайдера, он NAT-ится на наш сервер, обрабатывается, образуется ответный пакет, который выходит через первого провайдера… а почему? Потому, что сначала в Linux происходит маршрутизация, а потом уже SNAT. Итак, при маршрутизации пакету назначается следующий узел — шлюз первого провайдера (по умолчанию). Потом происходит отслеживание соединения — conntrack замечает, что этот пакет является ответом на другой, и заменяет адрес отправителя адресом, который выдал нам второй провайдер. А потом пакет направляется через интерфейс первого провайдера на его шлюз. Как правило, провайдер блокирует пакеты, адресом отправителя которых указан адрес не из их подсети. Плохо.

Вкратце, что это за кабель и для чего он необходим. Данный кабель позволяет использовать устройства Apple для получения доступа к консоли различных сетевых устройств, например, таких как, маршрутизаторы, коммутаторы, мультиплексоры и модемы. Тут стоит оговорить, что речь идёт не о “домашних” устройствах, а о профессиональном сетевом оборудовании, которое используется в операторах связи, корпоративных сетях, дата-центрах. Производителями таких устройств являются как международные вендоры (Juniper, Cisco, Zyxel), так и отечественные (Натекс).

Вкратце, что это за кабель и для чего он необходим. Данный кабель позволяет использовать устройства Apple для получения доступа к консоли различных сетевых устройств, например, таких как, маршрутизаторы, коммутаторы, мультиплексоры и модемы. Тут стоит оговорить, что речь идёт не о “домашних” устройствах, а о профессиональном сетевом оборудовании, которое используется в операторах связи, корпоративных сетях, дата-центрах. Производителями таких устройств являются как международные вендоры (Juniper, Cisco, Zyxel), так и отечественные (Натекс).

Этот пост появился здесь по нескольким причинам:

Этот пост появился здесь по нескольким причинам: