По материалам этой статьи.

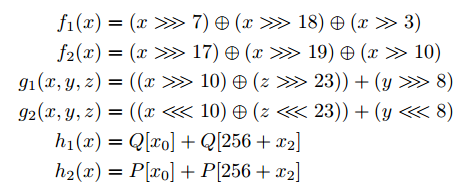

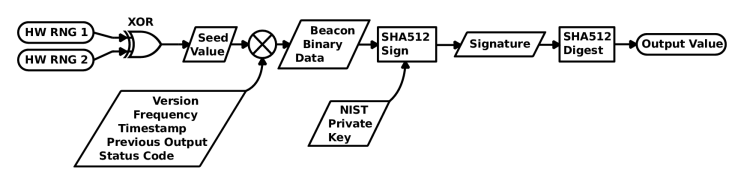

Генератор «от АНБ» основан на эллиптических кривых. Не надо их бояться, тем более что суть алгоритма и закладки можно описать более простыми словами. Будет не сложнее, чем понять как работает протокол Диффи — Хеллмана

User

Лет семь назад попал в руки крякеров архив с сорцом генератора ключей для протектора под названием Armadillo. Просто кое-кому из благодарных пользователей продукта захотелось проверить его на прочность. А где еще получишь бесплатный аудит такого интересного кода, как не на крякерском форуме.

Лет семь назад попал в руки крякеров архив с сорцом генератора ключей для протектора под названием Armadillo. Просто кое-кому из благодарных пользователей продукта захотелось проверить его на прочность. А где еще получишь бесплатный аудит такого интересного кода, как не на крякерском форуме.

Есть такой очень хороший товарищ по имени Daniel Julius Bernstein. Математик, программист и спец по компьютерной безопасности. Его хэш CubeHash чуть не дотянул до третьего раунда SHA-3, а потоковый шифр Salsa20 попал в шорт лист проекта eStream. А еще он автор культовой в узких кругах криптобиблиотеки NaCl, о трех штуках из которой я бы хотел вкратце рассказать.

Есть такой очень хороший товарищ по имени Daniel Julius Bernstein. Математик, программист и спец по компьютерной безопасности. Его хэш CubeHash чуть не дотянул до третьего раунда SHA-3, а потоковый шифр Salsa20 попал в шорт лист проекта eStream. А еще он автор культовой в узких кругах криптобиблиотеки NaCl, о трех штуках из которой я бы хотел вкратце рассказать.

Привет, %username%!

Привет, %username%!

Читайте и другие серии.

Индексы:

- Механизм индексирования;

- Интерфейс метода доступа, классы и семейства операторов;

- Hash;

- B-tree;

- GiST;

- SP-GiST;

- GIN;

- RUM;

- BRIN;

- Bloom.

Изоляция и многоверсионность:

- Изоляция, как ее понимают стандарт и PostgreSQL;

- Слои, файлы, страницы — что творится на физическом уровне;

- Версии строк, виртуальные и вложенные транзакции;

- Снимки данных и видимость версий строк, горизонт событий;

- Внутристраничная очистка и HOT-обновления;

- Обычная очистка (vacuum);

- Автоматическая очистка (autovacuum);

- Переполнение счетчика транзакций и заморозка.

Журналирование:

- Буферный кеш;

- Журнал предзаписи — как устроен и как используется при восстановлении;

- Контрольная точка и фоновая запись — зачем нужны и как настраиваются;

- Настройка журнала — уровни и решаемые задачи, надежность и производительность.

Пару лет назад мы опубликовали RESTinio — свой небольшой OpenSource C++фреймворк для встраивания HTTP-сервера в C++ приложения. Мегапопулярным за это время RESTinio не стал, но и не потерялся. Кто-то выбирает его за "родную" поддержку Windows, кто-то за какие-то отдельные фичи (вроде поддержки sendfile), кто-то за соотношение возможностей, простоты использования и настраиваемости. Но, думаю, изначально многих RESTinio привлекает вот этим лаконичным "Hello, World"-ом:

#include <restinio/all.hpp>

int main()

{

restinio::run(

restinio::on_this_thread()

.port(8080)

.address("localhost")

.request_handler([](auto req) {

return req->create_response().set_body("Hello, World!").done();

}));

return 0;

}Это, действительно, все, что нужно чтобы запустить HTTP-сервер внутри C++ приложения.

И хотя мы всегда стараемся говорить, что ключевой фичей, ради которой мы вообще занялись RESTinio, была асинхронная обработка входящих запросов, все равно периодически сталкиваемся с вопросами о том, как быть, если внутри request_handler-а приходится выполнять длительные операции.

А раз такой вопрос актуален, то можно еще раз о нем поговорить и привести парочку небольших примеров.