Если вы работаете с Arduino, то рано или поздно вы неизменно разочаруетесь в минималистичном функционале Arduino IDE как в текстовом редакторе кода. Ни тебе человеческой подсветки, ни автозаполнения, ни вкусных плюшек и плагинов… И закономерно начнете рыть информацию о связках Arduino с Intellij Idea, Sublime Text, ну или на худой конец с Notepad++, поскольку даже в последнем редактировать код значительно комфортнее.

Вот как раз о последней связки Arduino с Notepad++ и пойдет сказ о костылях, для тех, кто еще не раскошелился на лицензию Intellij Idea или Sublime Text.

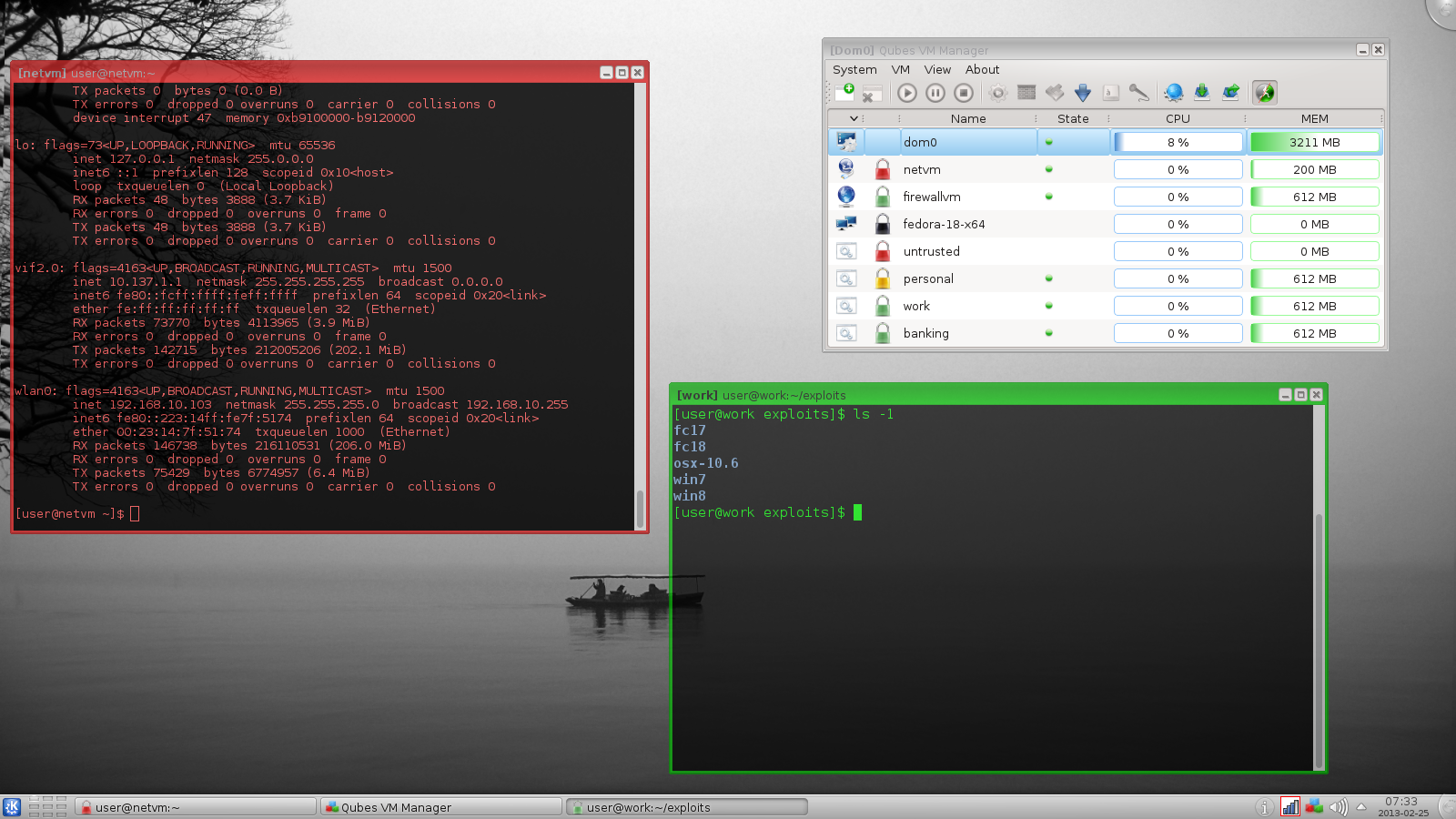

И в общем, работая со скетчем в Notepad++ вы можете свести к минимуму обращение к окну Arduino IDE (первый и общеизвестный костыль) или даже полностью исключить запуск Arduino IDE и компилировать и даже заливать скетч в плату непосредственно из Notepad++ (второй костыль).