Вкладка со статьёй висела у меня с первого января. Статейка настоялась, теперь можно и прочитать вместе с комментами :)

Зачем я прочитал статью - потому что "знаю" автора (не лично, но уже где-то читал/смотрел). И потому что понимаю что "просрал" свой прошлый год не только из-за, но и в том числе потому, что не сформулировал цели на год. И там где мог бы сфокусироваться - "плыл по течению". И думаю дай почитаю как другие с этим справляются (с формулировкой целей).

Но комментарий захотелсь оставить о том, что под статьей в основном какие то токсичные комментарии (ну или их достаточно много, чтобы было такое ощущение). Интересно почему? Сама статья обычная, каких то тайн ожидаемо не раскрывает. Человек описал свой опыт, свой подход. Что не так, почему многим не нравится настолько что они пилят комменты про инфоциганство? Читаешь какой нить англоязычный реддит и очень заметна разница в количестве негативных комментов, обычно там все менее токсично. Интересно автор пробовал в англоязычную аудиторию куда то с этой статьёй зайти. Какой там результат?

Почитал Википедию про эту прекрасную станцию. С 2014, десять лет уже, про нее одни лишь разговоры. И тут вдруг, внезапно ее начнут строить, и ещё и космонавтов спросят, ну камон ))

В прошлом году мы сравнивали для внутренних нужд ARM и х86

— Huawei TaiShan 2280 V2 (2 x Kunpeng 920-4826 2.6GHz)

— DELL PowerEdge R440 (2 x Intel Xeon Gold 6130 2.10GHz)

Конечно тут не тот же самый процессор. Но картина думаю похожа. Могу привести выдержки:

1. Результаты тестирования включением в продакшен кластер RELK

На реальных задачах в кластере ElasticSearch сервер Huawei (ARM) показывает равную производительность с сервером Dell (x86) на процессоре Intel Xeon Gold 6130. Не смотрят на то, что Huawei работает на 10Тб HDD, а DELL – на SSD.

2. Результаты синтетического теста на параллельную запись в ElasticSearch

Сервер Huawei (ARM) на 20-30% более производителен чем Dell (x86) при параллельной записи, несмотря на то что Huawei на HDD, а Dell на SSD.

3. Результаты теста на энерго-эффективность с использованием stress-ng

В представленной на тест конфигурации сервер Huawei (ARM) примерно на 30% менее энергоэффективен чем Dell (x86).

Очень от контекста зависит.

Если нужно получить в ответ условный «ОК» на короткий вопрос, то мессенджер норм.

А если нужно что-то обсудить — то видео самый лучший из удалённых вариантов.

Удаленная работа в карантин и «нерабочие дни» сильно увеличивает дистанцию и расслабляет людей. И если не быть в тонусе, не быть готовым к звонку — то имхо качество работы может страдать. Но очень зависит от формата работы конечно.

Еще бы прокачать культуру видео-общения! Часто камера у многих выключена.

И можно было в zoom звонить как в скайпе или фейс-тайме! А то пока создашь встречу, пока все перейду по ссылке, в общем есть немного лишних приседаний.

В итоге мне кажется что zoom технически хорош и подходит под групповые встречи. Но совершенно не подходит под быстрые звонки тет-а-тет.

Да, в этом варианте зум и прочие удобнее. можно не палить контакты коллег если надо.

Но скайп позволяет просто позвонить и оказаться «лицом к лицу» без назначения встреч, отправки ссылок и прочего. Моментально. Зачастую такой режим оказывается эффективнее.

Работал как то в большой корпорации и тоже проходил полиграф. Имею похожий, но немного другой опыт.

Никаких моральных терзаний по поводу унизительно или нет я не испытывал — волноваться мне было не о чем, потому спокойно на него согласился.

Так получилось что вечер перед полиграфом у меня выдался бурный и эмоциональный. Лёг спать в 4 часа ночи. Естественно в 9 утра на полиграфе я был как варёный. И к тому же эмоции меня не до конца отпустили. О чем мне и сообщил «психолог», сказав что бы я приходил в другой день, а то его чудо прибор не работает с таким состоянием человека.

Прийдя через неделю все пошло более менее по плану: вопросы он мне показал заранее. Те из них, что меня не устраивали я вычеркнул. И их он не задавал потом.

Но в перерыве он спросил меня про ответ «да» на вопрос «а могу ли я повлиять на цену реализуемых товаров». Начали мило и неформально обсуждать как я могу на это повлиять. Я ему накидал возможную схему мошенничества с инсайдером.

И после этого началась жесть. Я просидел там ещё 3 часа дополнительно. По этой схеме он меня гонял и гонял. Рабочий день прошёл мимо меня.

Там были ещё интересные моменты — когда в первую половину тестирования он пытал меня по поводу второй работы/личного бизнеса в параллель с основном местом. Что у нас запрещено. На что я честно отвечал что нет нет нет. Я чист. Видимо полиграф показывал что я говорю правду, а у него были какие то факты (как он думал) подтверждающие обратное.

В итоге в перерыве он честно выложил их мне на стол и сказал — ну вот же смотри. Ну что же ты мне врешь! Я указал ему смешную на ошибку в фактах. И что из-за этого он потерял пару часов времени.

В итоге мое мнение что машинка эта на самом деле хороша в очень узком конкретном деле/ситуации. При использовании ее грамотным специалистом с большим опытом.

Да, вы все верно пишете!

Именно по этому мы в ZTC предлагаем группировку и по уязвимым серверам и по уязвимым пакетам.

Группировка по серверам отсортирована именно по максимальному баллу. Это позволяет видеть наиболее уязвимые сервера вверху списка.

Группировка по пакетам отсортирована по индексу влияния. Ну и балл уязвимого пакета тоже виден. При этом у вас есть понимание о масштабах распространения этого уязвимого пакета.

А далее вы сами можете выбирать: или обновлять наиболее уязвимвый сервер или же обновлять уязвимый пакет.

У вас там есть поля для указания причины не устранения уязвимости ?

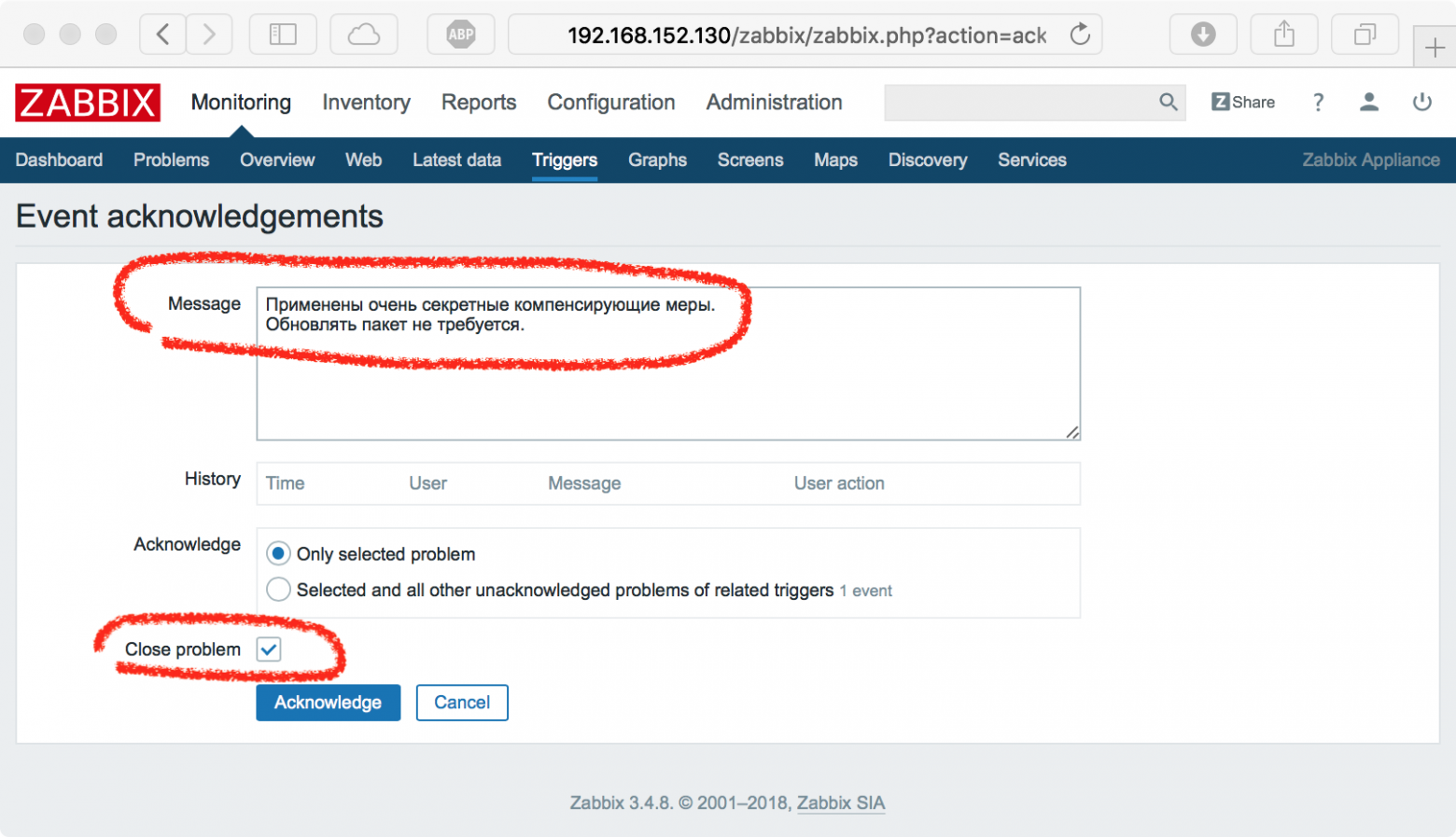

Наверное стоит детальнее это прокомментировать. В интерфейсе это сейчас работает вот так:

При Подтверждении проблемы нужно поставить галочку Close problem и в поле Message написать — почему мы решили проблему закрыть, а не обновлять пакет:

После этого проблема будет считаться решенной (покрасится в зеленый цвет). И при наведении на нее будет показано то самое сообщение.

Осталось сделать чтобы Zabbix Threat Control не игнорировал галочку Close problem, которая указывает что проблема более не актуальна и её "закрыли" вручную. Вот это сейчас в работе.

Grafana великолепна и ничего не мешает прикрутить её к существующему решению и не смотреть в дашборды Zabbix. Но веб-интерфейс Zabbix умеет выполнять fix-команды по запросу.

А еще zabbix-агент умеет работать сразу с несколькими экземплярами Zabbix-сервера. И можно для "безопасников" поставить отдельный экземпляр Zabbix-сервера, в который будут собираться только нужные им данные. И основной Zabbix "не захламлять" и найденные уязвимости не на виду.

Добрый день.

Да, сейчас плагин работает только с linux системами. Та как мы им решали свою задачу в рамках компании QIWI.

Добавить функционал сканирования Windows-систем, как и добавить отображение уязвимостей от сетевого сканера — идея интересная, но нужен заказчик :)

Вкладка со статьёй висела у меня с первого января. Статейка настоялась, теперь можно и прочитать вместе с комментами :)

Зачем я прочитал статью - потому что "знаю" автора (не лично, но уже где-то читал/смотрел). И потому что понимаю что "просрал" свой прошлый год не только из-за, но и в том числе потому, что не сформулировал цели на год. И там где мог бы сфокусироваться - "плыл по течению". И думаю дай почитаю как другие с этим справляются (с формулировкой целей).

Но комментарий захотелсь оставить о том, что под статьей в основном какие то токсичные комментарии (ну или их достаточно много, чтобы было такое ощущение).

Интересно почему?

Сама статья обычная, каких то тайн ожидаемо не раскрывает. Человек описал свой опыт, свой подход. Что не так, почему многим не нравится настолько что они пилят комменты про инфоциганство? Читаешь какой нить англоязычный реддит и очень заметна разница в количестве негативных комментов, обычно там все менее токсично. Интересно автор пробовал в англоязычную аудиторию куда то с этой статьёй зайти. Какой там результат?

Почитал Википедию про эту прекрасную станцию. С 2014, десять лет уже, про нее одни лишь разговоры. И тут вдруг, внезапно ее начнут строить, и ещё и космонавтов спросят, ну камон ))

Уровень новостей на Хабре невероятный просто!

— Huawei TaiShan 2280 V2 (2 x Kunpeng 920-4826 2.6GHz)

— DELL PowerEdge R440 (2 x Intel Xeon Gold 6130 2.10GHz)

Конечно тут не тот же самый процессор. Но картина думаю похожа. Могу привести выдержки:

1. Результаты тестирования включением в продакшен кластер RELK

На реальных задачах в кластере ElasticSearch сервер Huawei (ARM) показывает равную производительность с сервером Dell (x86) на процессоре Intel Xeon Gold 6130. Не смотрят на то, что Huawei работает на 10Тб HDD, а DELL – на SSD.

2. Результаты синтетического теста на параллельную запись в ElasticSearch

Сервер Huawei (ARM) на 20-30% более производителен чем Dell (x86) при параллельной записи, несмотря на то что Huawei на HDD, а Dell на SSD.

3. Результаты теста на энерго-эффективность с использованием stress-ng

В представленной на тест конфигурации сервер Huawei (ARM) примерно на 30% менее энергоэффективен чем Dell (x86).

Если нужно получить в ответ условный «ОК» на короткий вопрос, то мессенджер норм.

А если нужно что-то обсудить — то видео самый лучший из удалённых вариантов.

Удаленная работа в карантин и «нерабочие дни» сильно увеличивает дистанцию и расслабляет людей. И если не быть в тонусе, не быть готовым к звонку — то имхо качество работы может страдать. Но очень зависит от формата работы конечно.

И можно было в zoom звонить как в скайпе или фейс-тайме! А то пока создашь встречу, пока все перейду по ссылке, в общем есть немного лишних приседаний.

В итоге мне кажется что zoom технически хорош и подходит под групповые встречи. Но совершенно не подходит под быстрые звонки тет-а-тет.

У меня правда конференции макс на 10..15 человек были.

Я не то чтобы евангелист скайпа — просто к нему зачастую относятся предвзято, хотя он удобен и прост.

Но скайп позволяет просто позвонить и оказаться «лицом к лицу» без назначения встреч, отправки ссылок и прочего. Моментально. Зачастую такой режим оказывается эффективнее.

на удивление просто и удобно в нем жит при удаленно-карантинной работе.

Работал как то в большой корпорации и тоже проходил полиграф. Имею похожий, но немного другой опыт.

Никаких моральных терзаний по поводу унизительно или нет я не испытывал — волноваться мне было не о чем, потому спокойно на него согласился.

Так получилось что вечер перед полиграфом у меня выдался бурный и эмоциональный. Лёг спать в 4 часа ночи. Естественно в 9 утра на полиграфе я был как варёный. И к тому же эмоции меня не до конца отпустили. О чем мне и сообщил «психолог», сказав что бы я приходил в другой день, а то его чудо прибор не работает с таким состоянием человека.

Прийдя через неделю все пошло более менее по плану: вопросы он мне показал заранее. Те из них, что меня не устраивали я вычеркнул. И их он не задавал потом.

Но в перерыве он спросил меня про ответ «да» на вопрос «а могу ли я повлиять на цену реализуемых товаров». Начали мило и неформально обсуждать как я могу на это повлиять. Я ему накидал возможную схему мошенничества с инсайдером.

И после этого началась жесть. Я просидел там ещё 3 часа дополнительно. По этой схеме он меня гонял и гонял. Рабочий день прошёл мимо меня.

Там были ещё интересные моменты — когда в первую половину тестирования он пытал меня по поводу второй работы/личного бизнеса в параллель с основном местом. Что у нас запрещено. На что я честно отвечал что нет нет нет. Я чист. Видимо полиграф показывал что я говорю правду, а у него были какие то факты (как он думал) подтверждающие обратное.

В итоге в перерыве он честно выложил их мне на стол и сказал — ну вот же смотри. Ну что же ты мне врешь! Я указал ему смешную на ошибку в фактах. И что из-за этого он потерял пару часов времени.

В итоге мое мнение что машинка эта на самом деле хороша в очень узком конкретном деле/ситуации. При использовании ее грамотным специалистом с большим опытом.

Да, вы все верно пишете!

Именно по этому мы в ZTC предлагаем группировку и по уязвимым серверам и по уязвимым пакетам.

А далее вы сами можете выбирать: или обновлять наиболее уязвимвый сервер или же обновлять уязвимый пакет.

Наверное стоит детальнее это прокомментировать. В интерфейсе это сейчас работает вот так:

При Подтверждении проблемы нужно поставить галочку Close problem и в поле Message написать — почему мы решили проблему закрыть, а не обновлять пакет:

После этого проблема будет считаться решенной (покрасится в зеленый цвет). И при наведении на нее будет показано то самое сообщение.

Осталось сделать чтобы Zabbix Threat Control не игнорировал галочку Close problem, которая указывает что проблема более не актуальна и её "закрыли" вручную. Вот это сейчас в работе.

Grafana великолепна и ничего не мешает прикрутить её к существующему решению и не смотреть в дашборды Zabbix. Но веб-интерфейс Zabbix умеет выполнять fix-команды по запросу.

А еще zabbix-агент умеет работать сразу с несколькими экземплярами Zabbix-сервера. И можно для "безопасников" поставить отдельный экземпляр Zabbix-сервера, в который будут собираться только нужные им данные. И основной Zabbix "не захламлять" и найденные уязвимости не на виду.

Добрый день.

Да, сейчас плагин работает только с linux системами. Та как мы им решали свою задачу в рамках компании QIWI.

Добавить функционал сканирования Windows-систем, как и добавить отображение уязвимостей от сетевого сканера — идея интересная, но нужен заказчик :)