DDoS-атаки посылают волны в океане Интернета, создаваемые творениями разных размеров - ботнетами. Некоторые из них питаются ближе к поверхности, но существует категория огромных глубоководных чудовищ, которые достаточно редки и одновременно настолько опасны, что их можно увидеть только один раз за долгое время.

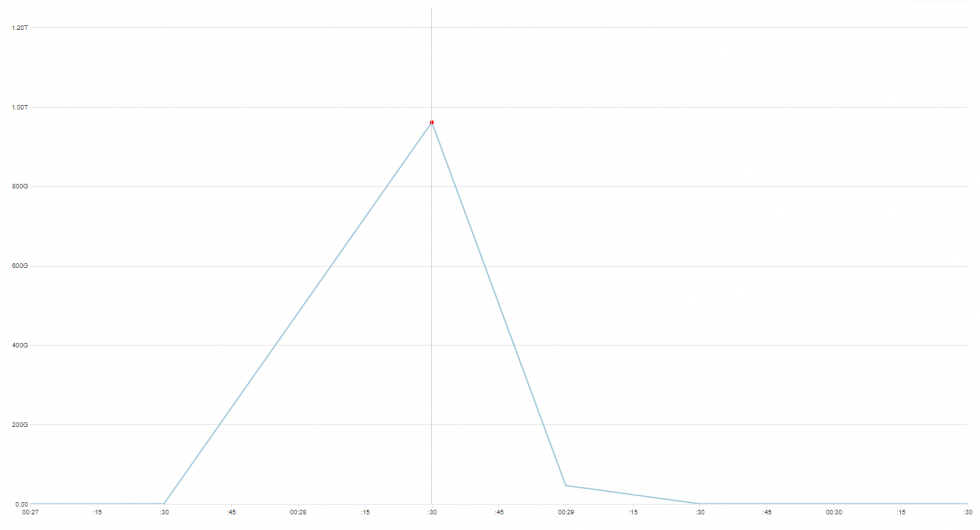

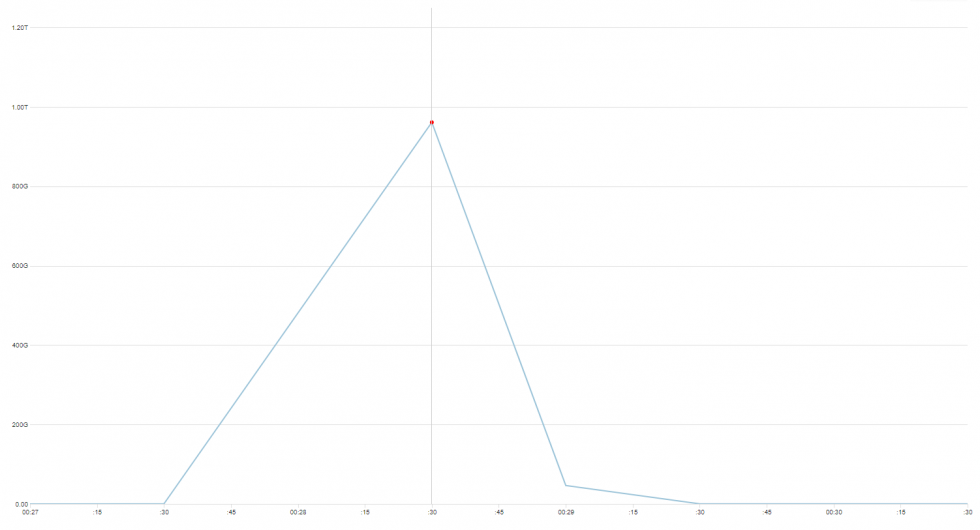

В ноябре 2021 мы встретили и успешно нейтрализовали несколько атак исходящих от ботнета, который, похоже, не связан с хорошо известными или детально описанными, как варианты Mirai, Bashlite, Hajime или Brickerbot.

Хотя наши находки и напоминают издалека Mirai, мы полагаем, что данный (описываемый ниже) ботнет основан не только на распространении вредоносного кода под Linux, а на сочетании брутфорса паролей и эксплуатации уже исправленных CVE на непатченных устройствах для увеличения его размера. В любом случае, чтобы подтвердить, как именно устроен этот ботнет, нам был бы необходим образец устройства для анализа кода, что далеко за пределами нашей области знаний и умений.

В этот раз мы не будем давать никакого имени этому ботнету. Признаемся, мы не на 100% уверены, на что именно мы смотрим, каковы точные характеристики и насколько на самом деле велика эта вещь. Но есть некоторые цифры и, где это возможно, мы провели дополнительную разведку чтобы лучше понимать, с чем же мы имеем дело.

Давайте для начала взглянем на собранные нами данные, а выводы сделаем ближе к концу этого поста.