Ниже я расскажу о том, как заменить ваш VPN провайдер собственным сервером, развернутым на DigitalOcean с использованием WireGuard.

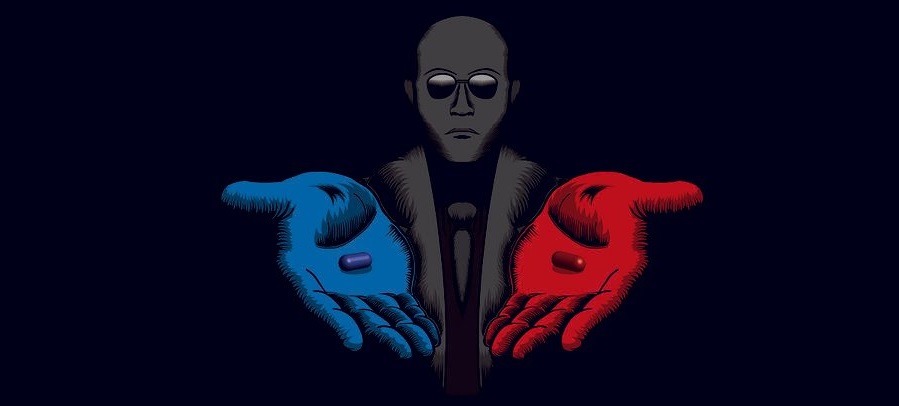

В чем главная проблема VPN провайдеров? Вы не знаете что они делают с вашими данными.

Очень мало VPN провайдеров прошли сторонний аудит и почти никто из них не открывает свой код.

Даже в случае открытого кода и пройденного аудита, для параноиков вопрос про то, что же происходит на стороне провайдера — остается открытым.

Решение достаточно простое — развернуть свою VPN ноду.