Всем привет! Вы читаете третью часть статьи про создание VST-синтезатора на С#. В предыдущих частях был рассмотрен SDK и библиотеки для создания VST плагинов, рассмотрено программирование осциллятора и ADSR-огибающей для управления амплитудой сигнала.

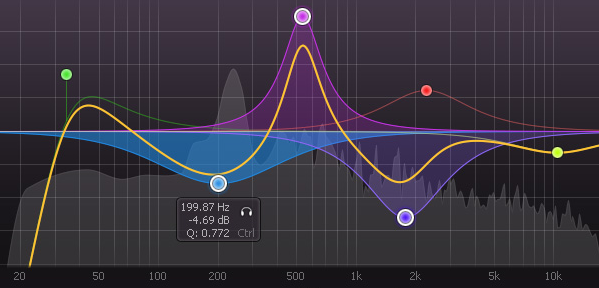

В этой части я расскажу, как рассчитать и закодить фильтр частот, без которого не обходится ни один синтезатор. А без эквалайзера немыслима обработка звука.

Будет рассмотрен исходный код и применение эквалайзера из библиотеки NAudio (библиотека для работы со звуком под .NET).

Внимание — будет много матана — будем рассчитывать формулы для коэффициентов фильтра.

Исходный код написанного мною синтезатора доступен на GitHub'е.

Скриншот VST плагина-эквалайзера Fab Filter Pro Q