Захотелось странного.

Захотелось странного.Во-первых, взгромоздить кучу виртуальных машин прямо на свой ноутбук.

А во-вторых, раскурить одну виртуализацию внутри другой.

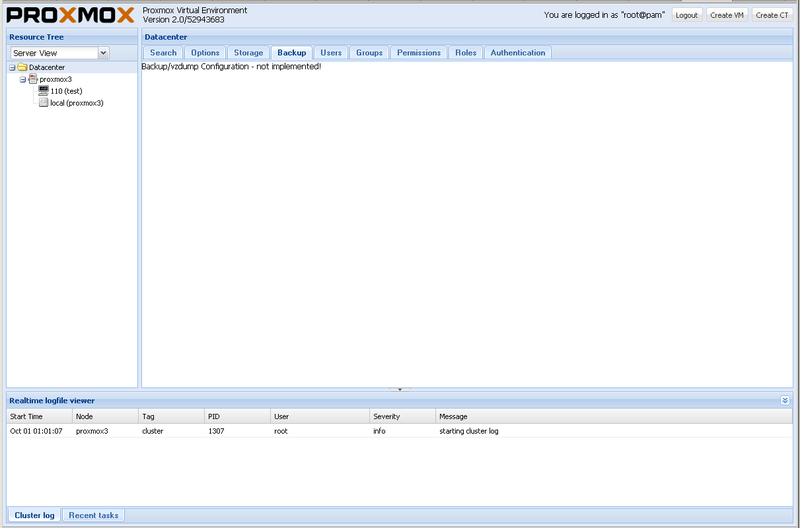

Речь пойдет про использование контейнеров LXC, причем внутри другой виртуальной машины.

Пользователь

Захотелось странного.

Захотелось странного.

Если вам приходится выступать с презентациями перед большой аудиторией — будьте осторожны! Хакеры нашли способ удалённого взлома радиопультов для презентаций, так что теперь любой злоумышленник может перехватить управление пультом прямо во время вашего выступления. Хуже того, через пульт можно передавать нажатия клавиш, которые будут исполнены на презентационном компьютере.

Если вам приходится выступать с презентациями перед большой аудиторией — будьте осторожны! Хакеры нашли способ удалённого взлома радиопультов для презентаций, так что теперь любой злоумышленник может перехватить управление пультом прямо во время вашего выступления. Хуже того, через пульт можно передавать нажатия клавиш, которые будут исполнены на презентационном компьютере. При выполнении задач, связанных с виртуализацией процессов вычислений, обработки данных и кластеризации таковых в единый пул, возникает необходимость плановой, либо экстренной миграции (перемещения) процессов и данных на другие физические носители без потерь. Это возможно при параллельной работе виртуального приложения и формирования виртуальных данных, как минимум, в двух независимых физических носителях. Избыточность данного метода обеспечивает минимальные задержки и минимальные потери, но не позволяет оперативно реагировать на массовые отказы системы, полностью исключая потери. Восстановление работоспособности приложения возможно только через некоторое время, которое может критически сказаться на оперативности принятия решения.

При выполнении задач, связанных с виртуализацией процессов вычислений, обработки данных и кластеризации таковых в единый пул, возникает необходимость плановой, либо экстренной миграции (перемещения) процессов и данных на другие физические носители без потерь. Это возможно при параллельной работе виртуального приложения и формирования виртуальных данных, как минимум, в двух независимых физических носителях. Избыточность данного метода обеспечивает минимальные задержки и минимальные потери, но не позволяет оперативно реагировать на массовые отказы системы, полностью исключая потери. Восстановление работоспособности приложения возможно только через некоторое время, которое может критически сказаться на оперативности принятия решения.