Лето кончилось. Учёба началась. Работа снова затягивает в свои дедлайновые объятья… Приуныл? Не приунывай! Мы перенесли «Очную ставку» NeoQUEST-2018 на осень, поэтому конец сентября будет жарким!

26 сентября 2018 года мы ждём всех желающих на

шестую (!) по счету «Очную ставку», которая пройдет в Санкт-Петербурге в отеле

Parklane Resort and SPA.

Тебя ждут:

1. Новости о самом актуальном из мира cybersecurity

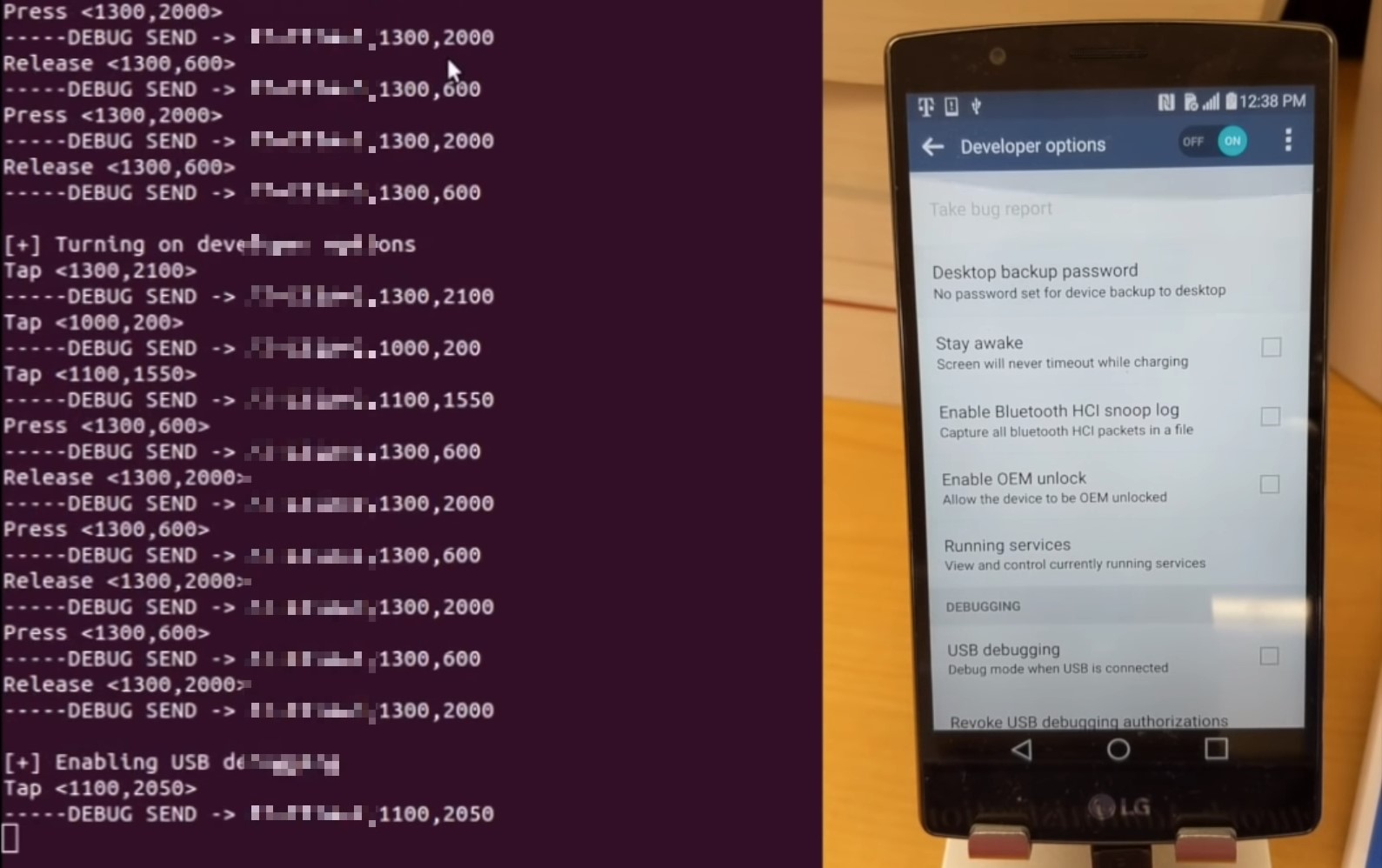

Мы уверены, что ты регулярно читаешь «Хабр», «Хакер», и вообще, внимательно следишь за кибер-новостями. Но на NeoQUEST мы поделимся с тобой информацией, которой нет в Интернете – ведь это наши собственные исследования и эксперименты!

2. Практические скилы

Теория — это хорошо, но и без практики никуда! Воркшопы, конкурсы, Twitter-викторина и… кое-что новенькое. Выбирай на свой вкус!

3. Крутые призы

Для получения призов тебе совсем необязательно уметь перепрошивать BIOS, гадать по IP и находить zero-days. Успех зависит только от твоей внимательности и сообразительности. Возможно, будет непросто, но тебе понравится!

4. Новые друзья и единомышленники

Не так часто в одном месте собирается большое количество людей, которые «на одной волне», так что NeoQUEST-2018 — отличный шанс узнать представителей молодежной ИБ-тусовки Санкт-Петербурга, завести новые знакомства, и вообще, отлично провести время!

Кроме того, в этом году NeoQUEST-2018 пройдет вместе с научно-технической конференцией

«Методы и технические средства обеспечения безопасности информации», и у тебя будет возможность посетить параллельные секции конференции и узнать больше о том, почему science research – это важно и интересно! Подробнее — на нашем объединенном

сайте.

Интересно? Погнали под кат – расскажем подробнее о том, что мы для тебя приготовили!