Существует некоторая путаница с тем, закончились IPv4, «вот-вот закончатся» или их ещё очень много.

В этой статье я разберу вопросы о том, у кого IP-адреса закончились, у кого нет, кто виноват и что нас ждёт после смерти.

Источник всея IP

Те, кто скажет, что источником IP-адресов является IANA, будут немного неправы. IANA, как и RIR'ы, подчиняются полиси, которую принимают консенсусом среди всех участников интернета. (Для тех, кто не знает, кто есть IANA и RIR, см ниже). Сообщество приняло в качестве протокола IPv4, вместе с его «номером сети» и «широковещательным адресом», концепцией агрегации маршрутов, сегментами серых и мультикаст-адресов и т.д. Именно оно (сообщество) определяет правила выделения адресов и политику фильтрации. И именно оно делегировало IANA приличную порцию адресов. (не все /0, но весьма большой кусок — больше /1). И уже адреса из него раздаёт IANA.

Кто такие «члены сообщества»? Чисто формально — любые люди. На практике: «любые люди» — это люди, способные связно говорить о процедурах выделения (allocation) и назначения (assignation) адресов, понимающие как реализуется multihomed, и что такое нетранзитный частный атрибут у комьюнити. То есть, де-факто, сетевые администраторы и noc'и

крупных операторов связи, крупных хостеров, очень крупных организаций и т.д. Эти сообщества (несколько произвольно) разделены по регионам. Наше (европейское) сообщество называется RIPE, расшифровку на французском я не помню. Таких сообществ несколько, и они определяют во-первых локальные правила выделения адресов, во-вторых, глобальные правила.

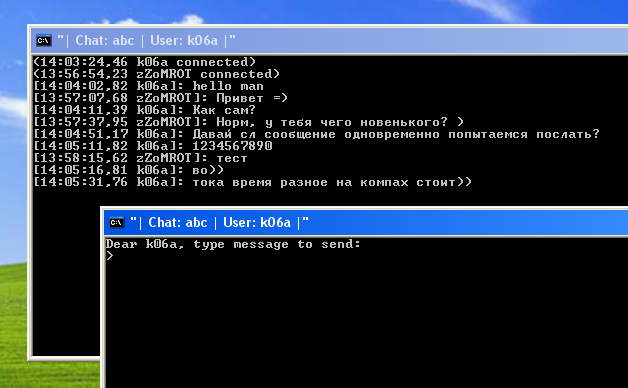

Трансляция мастер-класса для компании «Лаборатория Касперского» (по

Трансляция мастер-класса для компании «Лаборатория Касперского» (по

Как все знают, к нам в отдел исследований и разработок порой приходят необычные вирусы. Мы описываем принцип работы самых интересных из них и предлагаем на суд нашим читателям, чаще всего на ресурс

Как все знают, к нам в отдел исследований и разработок порой приходят необычные вирусы. Мы описываем принцип работы самых интересных из них и предлагаем на суд нашим читателям, чаще всего на ресурс