В мире есть более миллиона компьютерных игр. И каждый год выходят тысячи новых игр. Но иногда хочется поностальгировать по ушедшей эпохе и зарубиться в какую-нибудь игру двадцатилетней давности на ПК. Популярные старые игры обновляют, делают ремейки и ремастеры. Но что делать если игра не была такой популярной, чтобы иметь обновлённую версию на современном ПО? Неужели такие игры будут потеряны?

Старые ПК-игры могут не работать на новых компьютерах по нескольким причинам. Одна из основных причин заключается в том, что новые операционные системы и оборудование часто не поддерживают старые технологии, на которых были созданы игры. Например, для некоторых игр могут потребоваться определённые версии DirectX или других библиотек, которые больше не входят в состав новых ОС. Кроме того, игры, разработанные для более старого оборудования, могут не иметь возможности в полной мере использовать преимущества более мощного оборудования на новых ПК. Некоторые игры можно заставить работать с помощью эмуляторов или режимов совместимости, но это не всегда возможно и надёжно.

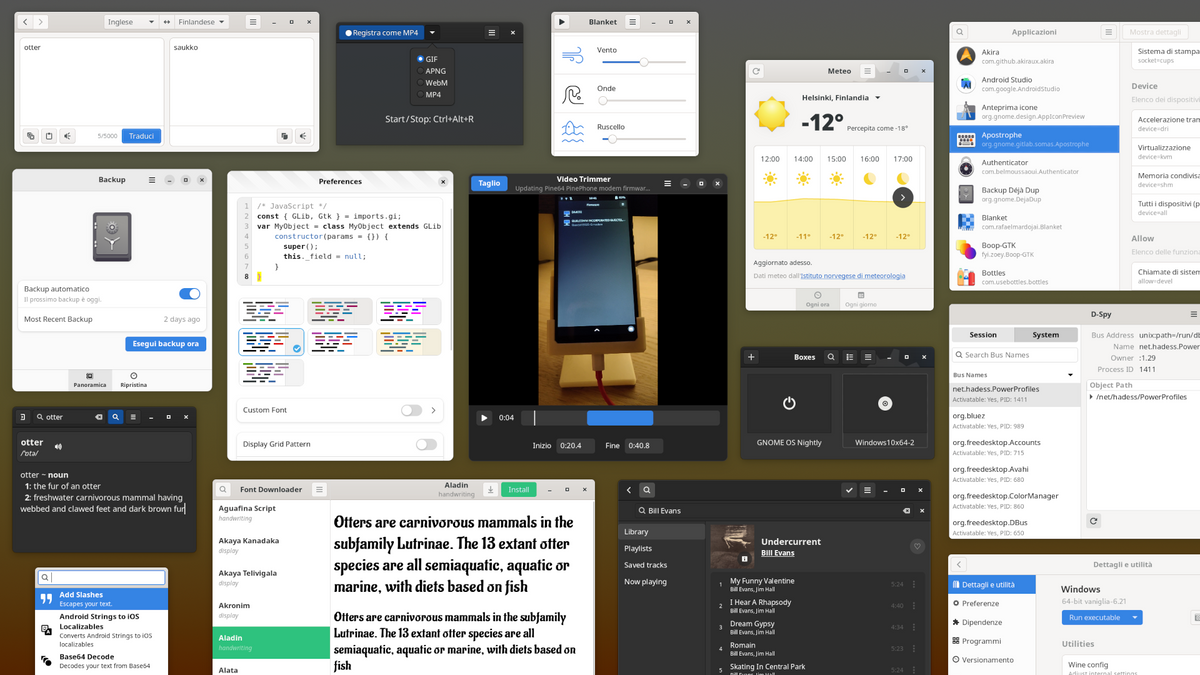

Многие старые видеоигры были потеряны со временем, потому что они не продаются и поэтому разработчики не поддерживают их. Но есть энтузиасты, которые уже много лет поддерживают работу старых игр, портируя их на Linux. Это даёт повод разработчикам задуматься о «саппорте» игр, а не о «ремастерах».

Кевин Поулсен, редактор журнала WIRED, а в детстве blackhat хакер Dark Dante, написал книгу про «

Кевин Поулсен, редактор журнала WIRED, а в детстве blackhat хакер Dark Dante, написал книгу про «