Инженер (210406)

Keccak, новый стандарт хеширования данных

Доброго времени суток, уважаемые читатели.

Доброго времени суток, уважаемые читатели. Многие из вас наверняка знают о том, что на протяжении нескольких лет NIST проводил конкурс среди хеш-функций с целью принятия нового стандарта SHA-3. И в этом году награда нашла своего героя. Новый стандарт был благополучно принят.

Ну а раз стандарт уже принят, самое время посмотреть что же он из себя представляет.

И тихим, субботним вечером, я

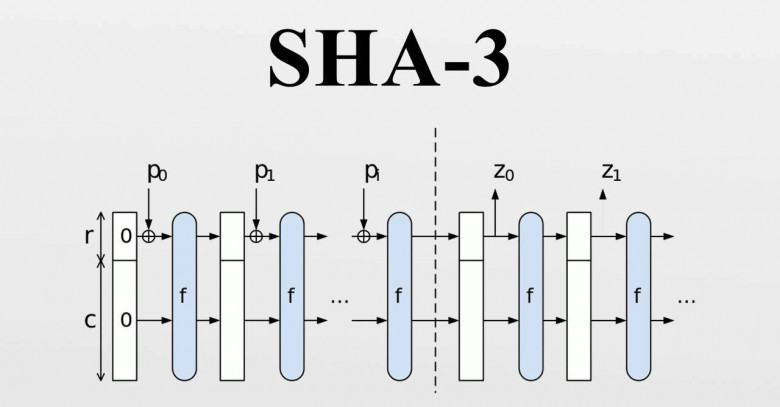

Алгоритм SHA-3

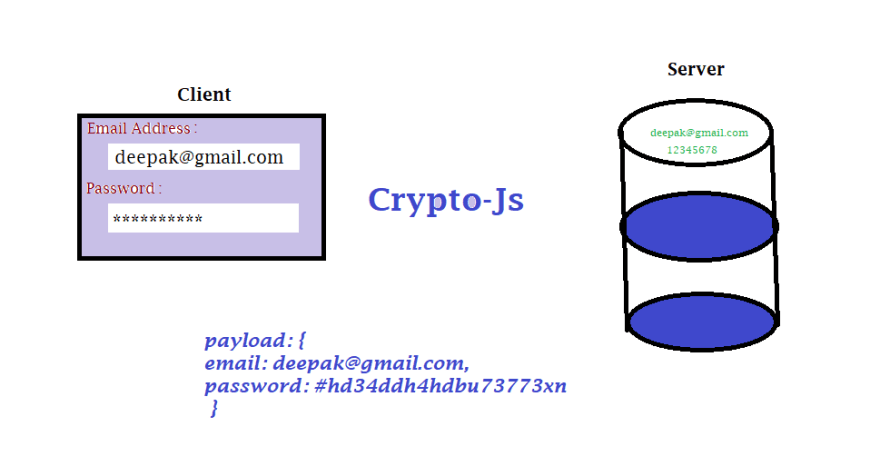

В настоящее время информационная безопасность стала неотъемлемой частью любых цифровых операций. Ключевой роль в защите информации играет понятие криптографической функции. Криптографические хеш-функции — это выделенный класс хеш-функций, который имеет определённые свойства, делающие его пригодным для использования в криптографии.

Преобразование, производимое хеш-функцией, называется хешированием. Исходные данные называются входным массивом, «ключом» или «сообщением». Результат преобразования (выходные данные) называется «хешем», «хеш-кодом», «хеш-суммой».

Иными словами, хеш-функция - это вычислительный метод, который может отображать неопределенный размер данных в фиксированный размер данных. Или, проще говоря, преобразование выводит числовое значение, которое характеризуется входными данными. Криптографическая хэш-функция использует необратимые (односторонние) математические функции, чтобы сгенерировать хеш-значение из входных данных. Одним из распространенных способов генерации криптографических хешей является использование блочных шифров.

К надежным с точки зрения криптографии хеш-функциям должны быть предъявлены следующие основные требования:

1) Хеш-функция должна представлять из себя одностороннюю функцию т.е. по образу (хешу) невозможно или почти невозможно найти исходный прообраз (сообщение).

2) Функция хеширования должна быть устойчива к коллизиям. Коллизия – это пара исходных сообщений, имеющая одинаковое выходное значение. Считается, что относительно быстрое нахождение коллизии в алгоритме хеширования делает подобный алгоритм ненадёжным с точки зрения криптоанализа.

Перейдем к подробному рассмотрению одного из самых безопасных и эффективных алгоритмов хеширования на сегодняшний день.

SHA-3 является важным криптографическим алгоритмом для обеспечения информационной безопасности, а также целостности данных в цифровых операциях. Недавние безопасные хеш-алгоритмы, включая MD5, RIPEMD, SHA-0, SHA-1 и SHA-2 устарели и были признаны восприимчивыми к атакам различного рода.

Почему Keccak настолько крут и почему его выбрали в качестве нового SHA-3

Привет, %username%!

Мне, как ни разу не профессиональному математику и криптографу, редко бывает сразу понятно как устроен тот или иной алгоритм. И тем более, почему его выбирают.

Так и с новым стандартом SHA-3. Выбрали какой-то Keccak, спасибо камраду NeverWalkAloner, привел его описание. Но лично мне так и не стало понятно как он работает и в чем его фишка. Давайте разбираться.

В конце статьи будет небольшой бонус параноикам в виде информации к размышлению о стойкости SHA-2

Как закалялась сталь современной симметричной криптографии. Глава 1. Классическая криптография

Современные симметричные шифры, которыми мы пользуемся неявно, но повсеместно, появились в ходе своей многовековой эволюции, в ходе продолжительных и постоянных этапов собственного совершенствования. Каждый новый шаг улучшения приводил одновременно к разрушению старых уязвимых шифров и к порождению новых, более качественных и безопасных. Тем не менее, само разрушение старых алгоритмов всегда двояко свидетельствовало как об их недостатках, которые необходимо было искоренять, так и об их достоинствах, которые нужно было наследовать. В следствие этого, каждый новый, более качественный шифр, представлял собой количественный синтез старых, менее качественных алгоритмов шифрования.

Знакомство со Skein

Хеш-функции можно считать основной рабочей силой современной криптографии. Изначально созданные для повышения эффективности цифровых подписей, сейчас они используются практически в любой части инфраструктуре, где хранят информацию и обмениваются ей. Их можно найти в криптографических протоколах, в процессе работы с ключами шифрования, защищенных веб-соединения и даже сканировании на вредоносное программное обеспечение. Без хеш-функций большая часть вещей вокруг нас просто не работала бы.

Самыми распространенными являются такие хеш-функции, как SHA-0, SHA-1 и SHA-2, включающая в себя SHA-256 и SHA-512. Но уже к концу первого десятилетия двадцать первого века для каждой из них были представлены методы конструирования коллизий, что показало наличие уязвимостей в алгоритмах и ставило под сомнение безопасность электронной цифровой подписи на основе данных хеш-функций. В связи с этим Национальный институт стандартов и технологий США (NIST) в 2007 году объявил конкурс на новый криптографический стандарт SHA-3.

Оглашены финалисты конкурса хэш-алгоритмов SHA-3

Указаны название алгоритма, ссылка на официальный сайт алгоритма и один из разработчиков, от имени которого была подана заявка.

BLAKE (Jean-Philippe Aumasson)

Grøstl (Lars Ramkilde Knudsen)

JH (Hongjun Wu)

Keccak (Joan Daemen)

Skein (Брюс Шнайер)

Как правильно хешировать пароли в высоконагруженных сервисах. Опыт Яндекса

Attacker & Defender

Прежде чем переходить к алгоритмам и построению схемы хеширования, надо вообще понять, от чего же мы защищаемся и какую роль в безопасности веб-сервиса должно играть хеширование паролей. Обычно сценарий таков, что атакующий ломает веб-сервис (или несколько веб-сервисов) через цепочку уязвимостей, получает доступ к базе данных пользователей, видит там хеши паролей, дампит базу и идет развлекаться с GPU (и, в редких случаях, с FPGA и ASIС).

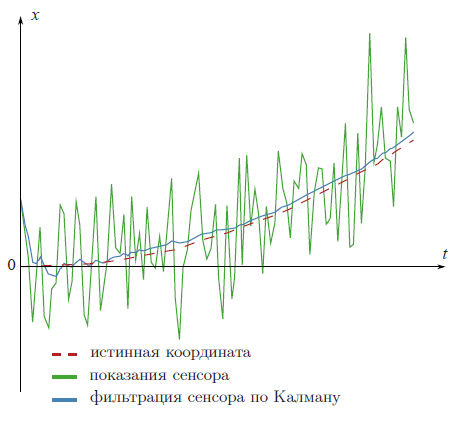

Фильтр Калмана

В интернете, в том числе и на хабре, можно найти много информации про фильтр Калмана. Но тяжело найти легкоперевариваемый вывод самих формул. Без вывода вся эта наука воспринимается как некое шаманство, формулы выглядят как безликий набор символов, а главное, многие простые утверждения, лежащие на поверхности теории, оказываются за пределами понимания. Целью этой статьи будет рассказать об этом фильтре на как можно более доступном языке.

Фильтр Калмана — это мощнейший инструмент фильтрации данных. Основной его принцип состоит в том, что при фильтрации используется информация о физике самого явления. Скажем, если вы фильтруете данные со спидометра машины, то инерционность машины дает вам право воспринимать слишком быстрые скачки скорости как ошибку измерения. Фильтр Калмана интересен тем, что в каком-то смысле, это самый лучший фильтр. Подробнее обсудим ниже, что конкретно означают слова «самый лучший». В конце статьи я покажу, что во многих случаях формулы можно до такой степени упростить, что от них почти ничего и не останется.

Исследование методов SLAM для навигации мобильного робота внутри помещений. Опыт исследования R2 Robotics

В настоящее время существует множество видов навигации автономных беспилотных аппаратов и роботов. В целом их можно разделить на навигацию внутри помещений – indoor, и вне помещений – outdoor.

В свою очередь, навигация внутри помещений также направлена на решение множества задач. Как правило, это мобильные роботы, предназначенные для перемещения грузов на складе, роботы пылесосы, роботы для мерчандайзинга, интерактивного общения с клиентами, официанты и т.д. Когда мы переходим к навигации внутри помещений, то сразу теряем все преимущества спутниковой навигации, потому что спутниковый сигнал, как правило, не достигает устройств сквозь бетонные и металлические конструкции. С другой стороны, благодаря тому что пространство внутри зданий зачастую ограниченно относительно небольшими площадями, можно воспользоваться такими средствами навигации, как триангуляция, навигация по различным меткам (QR коды с указанием последующих команд для робота, сигнальные линии по ходу движения, метки на стенах для коррекции местоположения), SLAM навигация, а также комбинации вышеперечисленных методов.

Графовые нейронные сети GNN в самообучающемся искусственном интеллекте

30 мая 2023 года была на https://arxiv.org/abs/2305.19801 была опубликована статья Predicting protein stability changes under multiple amino acid substitutions using equivariant graph neural networks. Но мне GNN интересны по другой причине. В 2016 году меня посетила мысль о создании самообучающегося искусственного интеллекта. Первые черновики описывающие его архитектуру начали появляться в 2018 году. Тогда я делал ставку на GAN и генетические алгоритмы. Архитектура единицы "мозга" тогда выглядела так

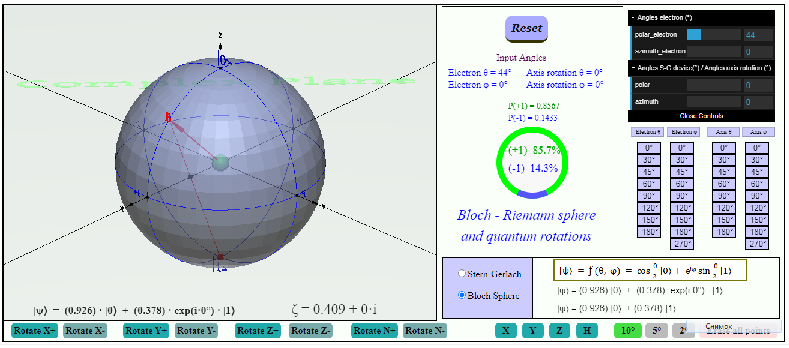

Эксперимент Штерна-Герлаха, сфера Блоха и квантовые вращения

В 1921 году Отто Штерн приехал в город Франкфурт, где познакомился в уроженцем этого города и сотрудником местного университета Вальтером Герлахом, вместе с которым они в том же году и провели прославивший их опыт. Впоследствии выяснилось, что почти всю математику описывающую, спин отдельного электрона, можно вывести из этого эксперимента. Читая описание эксперимента, такой вывод совершенно не кажется очевидным. Хотя бы, например, с какой стати в математике спина электрона появляются комплексные числа?

Чтобы прояснить связь математики спина с экспериментом Штерна‑Герлаха (Ш‑Г) мной была сделана его программная модель. При описании спина электрона очень часто используется сфера Блоха. В программной модели эксперимент Ш‑Г, можно сказать, был совмещен со сферой Блоха. При таком подходе можно визуально увидеть геометрию некоторых соотношений описывающих спин электрона. Увидеть несколько интерактивных программ можно в браузере на сайте Bloch sphere online.

При создании данного сайта использовалась главным образом школьная математика. В основном тригонометрия и простейшие действия с комплексными числами, а также формула Эйлера. Также для понимания материала требуются первоначальные сведения о матрицах.

Как производится возведение числа в степень, когда в качестве показателя степени выступает матрица, рассматривается непосредственно в тексте на сайте.

При рассмотрении примеров из четвертой части требуется понимание того, чем являются собственные числа и собственные векторы. Но четвертая часть фактически является факультативным дополнением к первым трем частям и читать ее необязательно.

Что может быть лучше одного робота? Много роботов!

Килобот (kilobot) — это не дорогая, легкая в использовании роботизированная система. Она призвана помочь в разработке ПО для распределенных систем, основанных на групповом взаимодействии, типа колоний муравьев. Стайки таких роботов могут, например, сообща разыскивать еду, передвигать крупные объекты и так далее.

Kilobots: самоорганизующаяся система из 1024 мини-роботов

Еще в 2011 году на Хабре появилась небольшая заметка о мини-роботах, которые могут довольно неплохо действовать сообща (под чутким руководством команды исследователей из Гарварда). Разработчики исследуют на этих миниатюрных роботах возможность создания серьезных самоорганизующихся систем, способных выполнять полезные задачи (исследование условий окружающей среды, удаление вредных веществ, исследование территорий после природных и техногенных катастроф).

Ранее система показывала неплохие результаты, но разработчики могли управлять 10-100 роботами одновременно, не более. Теперь команда достигла очередного успеха: самоорганизовать удалось уже более 1000 роботов, если быть точным, то 1024. Сами роботы называются Kilobots (собственно, все логично).

История компьютерных стратегий. Часть 4: великий и ужасный «Warcraft», внебрачный сын «Dune 2»

В прошлой части мы обсудили появление на свет Civilization и Dune II, ставших настоящими вехами в развитии компьютерных стратегий. В особенности это касается «Дюны 2», из которой выросли чуть менее чем все стратегии в реальном времени. И это не просто красивая фраза: хит по мотивам саги Фрэнка Герберта напрямую породил две последующие великие игры, братьев-конкурентов, определивших дальнейшее развитие жанра. А именно — «Warcraft: Orcs & Humans» от Blizzard и «Command & Conquer: Tiberian Dawn» от Westwood Studios. Они так же выросли из «Dune II», как «Doom 2» — из «Wolfenstein 3D».

Сегодня поговорим о том, как почти случайно, из попыток усовершенствовать «Дюну» и принятых «на коленке» решений, появился на свет мир «Warcraft».

Синтез обучения с подкреплением и классического планирования: как выиграть соревнование CVPR Habitat Challenge 2023

Всем привет! Меня зовут Алексей Староверов, работаю научным сотрудником в AIRI и в составе нашей команды (вместе с Кириллом Муравьевым, Татьяной Земсковой, Дмитрием Юдиным и Александром Пановым) мы выиграли соревнование Habitat Challenge, которое проводилось в рамках крупнейшей конференции по компьютерному зрению CVPR 2023. Мы смогли эффективнее других команд научить робота навигироваться до целевых объектов в новых помещениях с использованием только RGB-D камеры, датчика GPS и компаса. Сейчас это является очень важной задачей при создании роботов-помощников, выполняющих задачи по инструкциям на естественном языке. В этой заметке я расскажу, как это у нас получилось.

Насколько опасна JavaScript-криптография?

Каждые несколько лет среди специалистов по безопасности поднимаются дискуссии о вреде JS-криптографии. Сейчас они возобновились. Что стало поводом и почему у некоторых специалистов такое предубеждение к криптографическим операциям в браузере? Попробуем разобраться.

Адаптивная СЗИ и другие биологические аналогии в информационной безопасности

Законы Природы применимы для любой предметной области, в том числе и для информационной безопасности. На протяжении длительного времени можно наблюдать эволюцию и совершенствование технологий и инструментов защиты, а также техник, тактик и процедур злоумышленников. В ответ на брошенный киберпреступниками вызов развиваются приемы обороны и отражения атак. Мы наблюдаем непрекращающееся противостояние и взаимное развитие сторон.

Описанный процесс точно повторяет законы биологической эволюции, сформулированные в теории Дарвина: внешняя угроза выводит систему из гомеостаза, заставляя адаптироваться к изменяющимся условиям окружающей среды. Присутствие злоумышленника (хищника, внешней угрозы) задаёт необходимое напряжение для роста и совершенствования системы (появления релевантной мутации). Отказ от изменений в рамках борьбы за существование и естественного отбора приводит к гибели популяции, и на ландшафте остаются только самые приспособленные особи.

Адаптация

Успешная адаптация возможна при условии своевременного получения исчерпывающей информации об изменениях в окружающей среде, а также при наличии возможностей для быстрой трансформации в соответствии с внешней картиной.

В 2014 году вице-президент Gartner Нил Макдональд описал идею адаптивной архитектуры безопасности (Adaptive Security Architecture, ASA), в основе которой лежит концепция скорейшей «акклиматизации» к новым видам атак с помощью циклического повторения четырёх этапов – Prevent, Detect, Respond и Predict.

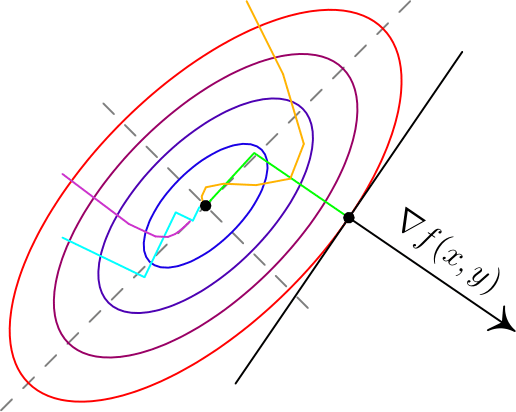

Обзор градиентных методов в задачах математической оптимизации

Предисловие

В этой статье речь пойдет о методах решения задач математической оптимизации, основанных на использовании градиента функции. Основная цель — собрать в статье все наиболее важные идеи, которые так или иначе связаны с этим методом и его всевозможными модификациями.

Алгоритмы поиска решений лабиринтов и их практическое применение в реальном мире — Кит Берроуз и Ванесса Клотцман

Первое упоминание термина “maze” датируется тринадцатым веком, а “labyrinth” — к четырнадцатым. Сама концепция лабиринтов восходит к эпохе греческого мифологического героя Тесея — древнего героя, успешно прошедшего Кносский лабиринт и сразившего Минотавра.

Однако в более современном контексте лабиринты не имеют ничего общего с убийством мифологических существ. Теперь лабиринты чаще всего представляют из себя прямоугольную головоломку, состоящую из коридоров и поворотов, которые в конечном итоге ведут к выходу. И точно так же, как древний герой Тесей путешествовал по лабиринту, чтобы сразить Минотавра, современный человек решает задачу поиска пути в лабиринте не только для того, чтобы найти выход из лабиринта, но и для гораздо более широкого круга целей — решения связанных задач наиболее эффективным и доступным образом.

Information

- Rating

- Does not participate

- Location

- Екатеринбург, Свердловская обл., Россия

- Date of birth

- Registered

- Activity