Эта публикация может быть интересна тем, кто собирается заняться или уже занимается разработкой своей первой мобильной игры и при этом ждет от нее какого-то финансового «выхлопа».

Цели статьи

- Предостеречь других от повторения собственных ошибок;

- Получить взгляд со стороны на извлеченные выводы.

О себе

В недавнем прошлом я несколько лет руководил небольшой веб-студией. Мы старались делать не шаблонные сайты, корпоративные веб-сервисы. Иногда получалось довольно успешно. Также выпустили пару мобильных приложений с привлечением программистов на фрилансе. Прошлой осенью для меня пришло время сменить род деятельности. Вообще я меняю сферу работы примерно каждые 3-4 года, это не самоцель, просто область, в которой добиваюсь каких-либо успехов, начинает быть в тягость.

Решил попробовать себя в сфере разработки мобильных игр. Причем в новом для себя качестве — на уровне собственного стартапа. Так как я уже далеко не в первый раз приступал к набиванию шишек в мало известной для себя области, то знал, что с большой долей вероятности первый проект будет:

- дольше, чем я предполагал;

- труднее, чем я предполагал;

- дороже, чем я предполагал.

Поэтому в качестве первой игры нужна была простая, но оригинальная идея, чтобы с минимальными временными и финансовыми потерями разобраться хотя бы на базовом уровне с подводными камнями сферы мобильного игростроения.

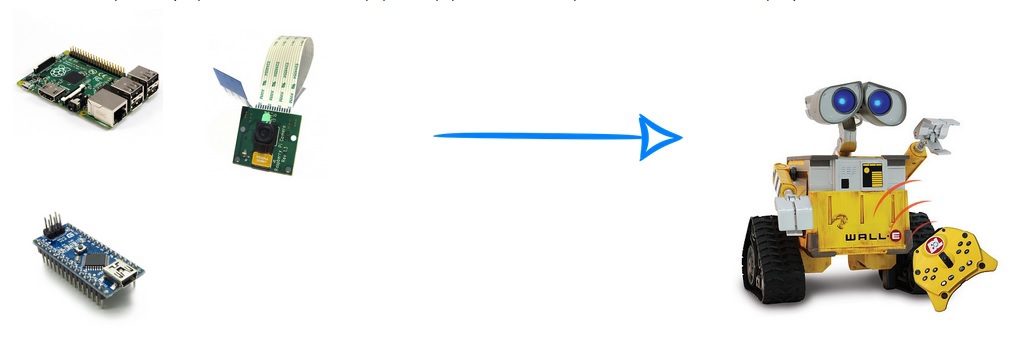

любого незнакомого дела, особенно когда речь идет о микроконтроллерах, возникает вопрос — «С чего начать». Ведутся поиски статей по ключевым словам «Getting Started», неизбежно появляется дилема выбора среды разработки и программатора-отладчика. Чтобы помочь вам определиться с ответами на возникшие вопросы, я поделюсь своим опытом в освоении 32-битных контроллеров семейства STM32F от ST Microelectronics.

любого незнакомого дела, особенно когда речь идет о микроконтроллерах, возникает вопрос — «С чего начать». Ведутся поиски статей по ключевым словам «Getting Started», неизбежно появляется дилема выбора среды разработки и программатора-отладчика. Чтобы помочь вам определиться с ответами на возникшие вопросы, я поделюсь своим опытом в освоении 32-битных контроллеров семейства STM32F от ST Microelectronics.