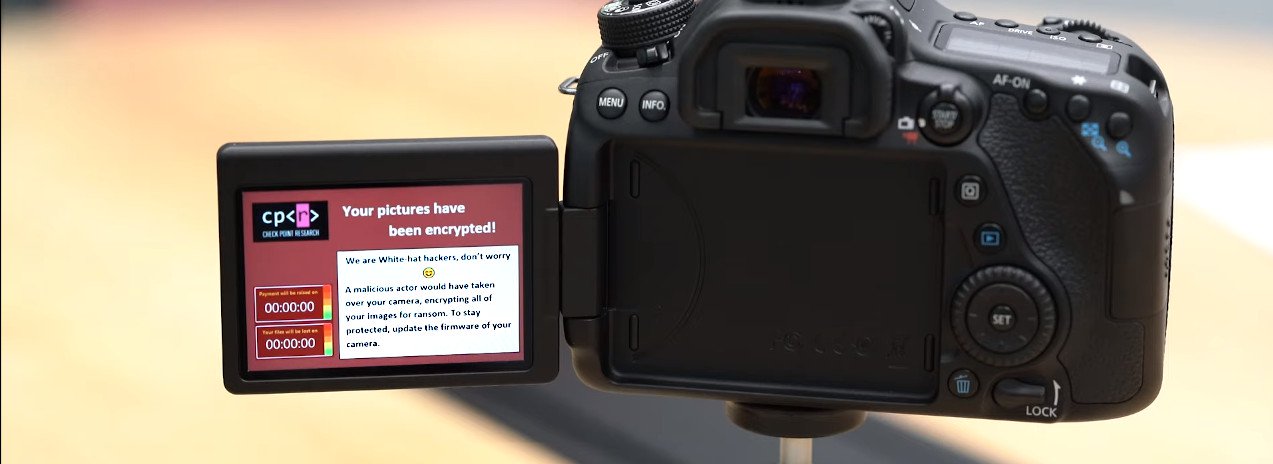

В наше время ни одно устройство с сетевым подключением не защищено от потенциального взлома. Даже фотоаппарат.

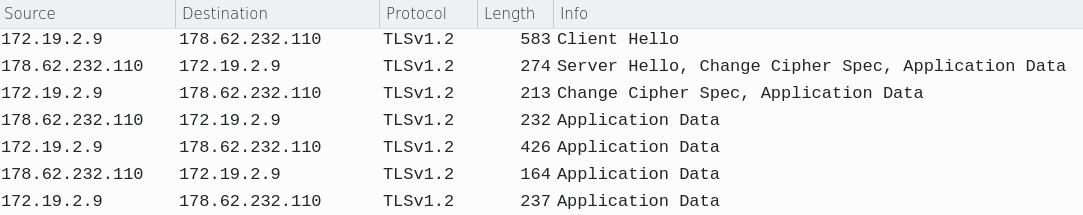

На хакерской конференции DEF CON 2019 Эяль Иткин из Check Point Software Technologies показал первый в мире действующий эксплоит для протокола PTP (Picture Transfer Protocol). Многие современные DSLR поддерживают передачу файлов по WiFi. В данном случае описана зловредная точка доступа WiFi, к которой автоматически подключаются окружающие камеры.

Экплоит работает и при физическом подключении камеры к компьютеру по PTP/USB. В обоих случаях злоумышленник может установить соединение с камерой и загрузить на неё исполняемый код. Например, для шифрования всех изображений на карте.

25 июля 2019 года, без предупреждения, Государственная комиссия по радиочастотам (ГКРЧ) отдала отечественному стандарту РАВИС диапазоны 65,8–74 МГц и 87,5–108 МГц для организации вещания цифрового радио. Теперь к выбору из двух не очень хороших стандартов добавился третий.

25 июля 2019 года, без предупреждения, Государственная комиссия по радиочастотам (ГКРЧ) отдала отечественному стандарту РАВИС диапазоны 65,8–74 МГц и 87,5–108 МГц для организации вещания цифрового радио. Теперь к выбору из двух не очень хороших стандартов добавился третий.