Перевод статьи Мэтью Грина (Matthew Green). В криптографии не силен, поэтому за все исправления неточностей и уточнения в ЛС буду крайне признателен. Спасибо.

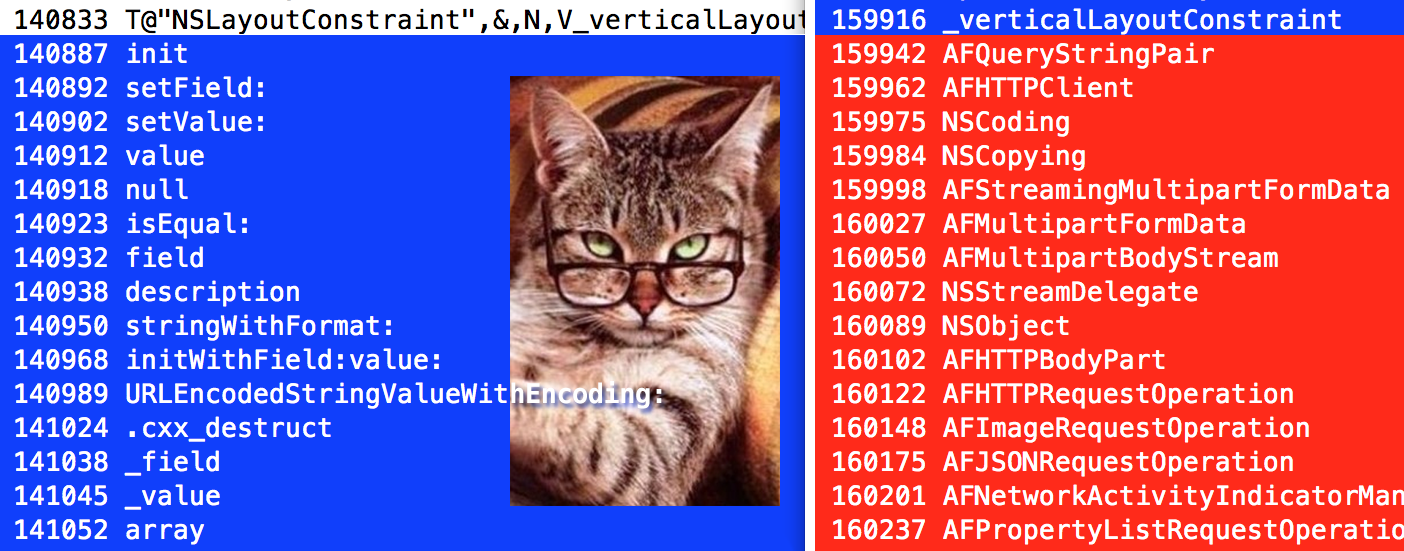

Около года назад я написал короткий пост, призывающий Apple опубликовать технические детали шифрования в iMessage. Хотел бы я сказать, что Apple увидели мой влиятельный криптоблог и показали спецификации. Но нет, iMessage все тот же черный ящик, каким всегда был.

Около года назад я написал короткий пост, призывающий Apple опубликовать технические детали шифрования в iMessage. Хотел бы я сказать, что Apple увидели мой влиятельный криптоблог и показали спецификации. Но нет, iMessage все тот же черный ящик, каким всегда был.

Около года назад я написал короткий пост, призывающий Apple опубликовать технические детали шифрования в iMessage. Хотел бы я сказать, что Apple увидели мой влиятельный криптоблог и показали спецификации. Но нет, iMessage все тот же черный ящик, каким всегда был.

Около года назад я написал короткий пост, призывающий Apple опубликовать технические детали шифрования в iMessage. Хотел бы я сказать, что Apple увидели мой влиятельный криптоблог и показали спецификации. Но нет, iMessage все тот же черный ящик, каким всегда был.  Здравствуйте, уважаемые читатели Хабрахабра!

Здравствуйте, уважаемые читатели Хабрахабра!

Приветствую уважаемых хабражителей!

Приветствую уважаемых хабражителей!