Базовая аналитика в технологиях моделирования UEBA

Сезон 1, эпизод 2

Контекст: «Какие существуют примеры базовой аналитики UEBA в ИБ?»

В прошлой статье я поднимала вопрос о поведенческой аналитике и теперь пришло время продолжить начатое. В этот раз, как и планировала, предлагаю обсудить базовые алгоритмы и подходы, на которых строится UEBA в информационной безопасности. Но сначала давайте поговорим о том, где и как вообще используется поведенческая аналитика в ИБ.

Начинаем собирать конструктор

Краткий обзор форума GIS DAYS 2023. День информационной безопасности

Продолжаем обзор программы форума GIS DAYS. Завершающий день форума был посвящен теме информационной безопасности, методике защиты от злоумышленников в период внедрения ИИ, а также обсуждению реальных потребностей бизнеса в области ИБ в условиях импортозамещения.

Краткий обзор форума GIS DAYS 2023. День ИТ: студенческий форум, «Клуб ИT-директоров», итоги «Биржа ИТ-стартапов»

По традиции после проведения форума GIS DAYS мы публикуем обзоры сессий для читателей Хабра. Наш материал кратко раскроет самые интересные выступления гостей форума.

14 интересных идей из книги «ИИ 2041. Десять видений нашего будущего»

Всем привет, не знаю, как вас, а меня вдохновляет и одновременно пугает тема внедрения искусственного интеллекта в нашу повседневную жизнь. Чтобы с одной стороны как-то успокоить свое воображение, (которое обычно подкармливают художественные фантастические книги с апокалиптическим видением будущего), а с другой, немного больше узнать про множество технологий, которые по-простому мы называем ИИ я решила прочитать весьма свежую книгу на эту тему: «ИИ 2041. Десять видений нашего будущего». Книга оказалось занимательной, даже получилось почерпнуть 15 интересных мыслей на эту тему, которыми и хочу поделиться в этом материале.

Поведенческий анализ — дискуссия об UEBA

Добрый день, меня зовут Лидия Виткова, я product owner Ankey ASAP компании «Газинформсервис» (а еще кандидат технических наук, доцент, старший научный сотрудник и т.д). Я предлагаю обсудить актуальную тему применения поведенческой аналитики (User and Entity Behavior Analytics- UEBA) в информационной безопасности.

«Инфобез со вкусом» — шоу об ИБ и кулинарии

Привет, Хабр. 7 сентября мы запустили новое шоу о кибербезопасности и кулинарии «Инфобез со вкусом». Концепция проекта такова: на одной кухне встречаются Сергей Полунин руководитель группы защиты инфраструктурных ИТ-решений компании «Газинформсервис» и его гость. За готовкой они обсуждают новое ПО и технологии, актуальные новости из мира ИБ и не только. Как пришла идея сделать микс из кулинарии и безопасности мы обсудили с ведущим и соавтором проекта Сергеем Полуниным.

Как сломать все! 5 вредных советов для Kubernetes

Kubernetes остается самым популярным решением для управления контейнерами. Меняются фреймворки и языки программирования, сменяются эпохи, а «кубер» остается как будто единственным выбором. Дальше все как всегда: эксперты пишут статьи, техноблогеры разрабатывают гайды по настройке, девопсы на форумах расстраиваются, что что-то не работает так, как хотелось бы. И хотя нам довелось настроить не один десяток кластеров, писать очередную пошаговую инструкцию сегодня не будем. Сегодня, в пятницу, держите 5 вредных советов, как заложить под свой кубернетес-кластер мину замедленного действия.

Спойлер: так лучше не делать.

Жизнь замечательных айтишников – Виктор Глушков

Потомок донских казаков, разработавший первый в мире проект цифрового государства, создатель первого ПК и АСУ – Виктор Глушков. Талантливый математик и кебернетик родился 24 августа 1923 году. В честь 100-летия годовщины рождения ученого, расскажу о его судьбе и личном вкладе в развитие советской и мировой науки.

Работа этого блистательного кибернетика была так плодотворна, что рассказать в полном объеме о всех его задумках, проектах и теориях в рамках одной статьи не получится, но возможно, этот материал станет для вас толчком для более глубокого изучения идей и изобретений Виктора Глушкова.

Детство и юность

1923 год, до высоких званий и ученых степеней Виктору было еще далеко. Впереди беззаботное детство в Ростовской области. Рядом любящие родители – отец Михаил Глушков, горный инженер, и мама – Вера Глушкова, бухгалтер, депутат городского совета.

Как КОТы помогают слонам или как прикрыть уязвимости PostgreSQL

Привет, Хабр. В этой статье ведущий аналитик СУБД Jatoba Андрей Никель на примерах разберет уязвимости СУБД PostgreSQL 2023 года: CVE-2023-2454 и CVE-2023-2455. Благодаря рекомендациям в материале вы сможете сами проверить, как они работают против нас. Собрать стенд на виртуалке, запустить PоstgreSQL в контейнере и посмотреть глазами пентестера, как это может происходить, а мы предложим несколько вариантов - как защищаться от этих неприятностей.

Внимание! Статья имеет ознакомительный характер и предназначена для специалистов по обеспечению информационной безопасности. Автор не несёт ответственности за любой вред, причиненный с применением изложенной информации. Помните, распространение вредоносных программ, нарушение работы систем и тайны переписки преследуются по закону.

Список сокращений

КОТ — компенсирующие организационно‑технические мероприятия

Слон — сленговое, устоявшееся в узких кругах именование СУБД PostgreSQL.

Мышь — сленг, который мы будем использовать в статье, заменяя им слово уязвимости.

______________

В мае 2023 появилась новость о двух новых уязвимостях, найденных в PostgreSQL.

Жизнь замечательных айтишников – Андрей Ершов

Он мечтал стать физиком-ядерщиком, но помешала биография. Зато стал одним из первых программистов в СССР, стоял у истоков создания автоматизированного программирования, предугадав вектор развития информационных технологий на много лет вперёд.

Сегодня памятный день – 19 апреля 1931 года родился Андрей Петрович Ершов – советский ученый, программист. В честь очередной годовщины рождения Андрея Петровича, постараюсь рассказать, что он сделал для отечественного программирования.

Волей случая

Есть байка, что ещё в детстве Андрей поставил перед собой цель — решить все задачи из школьных учебников по алгебре, физике и геометрии, и с легкость выполнил задуманное. Затем, поступить на физмат в МГУ захотел не просто так, уж очень ему хотелось сдать все три экзамена (физика, алгебра, геометрия) – тоже вышло, так в 1949 году он стал студентом МГУ - планировал изучать ядерную физику, но этой мечте уже не суждено было сбыться. Физика, да еще и ядерная в те годы предмет особого внимания со стороны государства, а значит изучать ее разрешено не всем. Несмотря на достойные знания и желание, Ершову этого сделать не разрешили, виной тому досадный факт из биографии.

В 1937 г. семья переехала в город Рубежное, поскольку отца Андрея направили работать на местный химкомбинат. Там они прожили 6 лет. Когда началась немецкая оккупация, Ершовы переехали в Кемерово вместе с эвакуированным химкомбинатом, но факт, что Ершов с родителями был на оккупированной территории помешал дальнейшему обучению на физмате.

Kubernetes, матрицы и пентест

Часть 2

В прошлой статье мы вместе расстроились из-за отчета, который мой приятель получил от интегратора, проводившего пентест его kubernetes кластера. Горевали мы недолго, потому что сначала стали обсуждать возможные угрозы, а потом перешли к насущному вопросу – а как вообще проводить тестирование kubernetes кластера на проникновение? Для него есть какой-то специальный модуль в MetaSploit? Или целая специальная сборка Kali linux? Всё немного тоньше. Разберемся в материале.

Kubernetes, матрицы и пентест. Часть 1

Часть 1

Всем привет, я Сергей Полунин и сегодня расскажу вам одну интересную историю. Мой приятель, не скрывая восторга, сообщил, что они завершили многомесячный проект — наконец упаковали свои бизнес‑приложения в контейнеры, развернули kubernetes кластер в облаке, подключили мониторинг и теперь у них всё как у взрослых. Кластер у них небольшой, так что они в тренде. Вот и последний отчет Kubernetes in the wild report 2023 | Dynatrace news и намекает, что эти облачные кластеры kubernetes не такие уж и крупные обычно. С чего‑то же надо начинать. «Слушай, нам даже выделили денег на пентест новой инфраструктуры, хочешь отчет глянуть?». Я открыл отчет, и эйфория от услышанного начала улетучиваться.

‑--‑--‑--‑--‑--‑--‑-

Так называемый отчет оказался просто выгрузкой работы бесплатной утилиты kube‑bench, которая только проверяет настройки kubernetes кластера в соответствии рекомендациями CIS Kubernetes Benchmark. Конечно, всё было красиво оформлено в фирменные цвета интегратора, и стояли подписи инженеров, участвовавших в задаче. Сколько тысяч денег они за это взяли, я спрашивать уже не стал. Эта ситуация и побудила меня написать эту статью. В ней разберемся с чего начать анализ защищенности kubernetes кластера в облаке и как эффективнее обеспечить безопасности kubernetes, прежде чем звать белых хакеров.

С чего начать?

Начинать лучше с чтения официальной документации, но вы справитесь с этим и без моей помощи, тем более там тоже есть свой раздел по безопасности. Кроме этого, я бы порекомендовал еще несколько ресурсов.

Любовь, дружба и ИТ

На нас вновь надвигается сезон гендерных праздников. В ИТ и ИБ сегодня, работает огромное количество мужчин и женщин. Вне зависимости от гендерных стереотипов история знает много примеров успешных открытий и проектов, принадлежащих представителям разных полов. Но в честь очередных праздников мы бы хотели рассказать о пяти тандемах мужчин и женщин, позволивших совершать открытия, изменившие мир технологий, создавать успешные ИТ-проекты или просто продуктивно работать над общей задачей.

7 советов как сделать Redis безопаснее

Одна из тысячи похожих историй.

После известных событий компании моего знакомого пришлось оперативно перейти с удобного зарубежного хостинга на площадку попроще. Площадка была настолько проще, что речь уже не шла о штатном мониторинге, логировании или даже привычных группах безопасности для фильтрации трафика. Это был один из тех переездов, которые не успели спланировать. И вот эти самые группы безопасности и подвели. На новом хостинге не было никакого межсетевого экрана на уровне VPS, и Redis оказался доступен для злоумышленников. Они этим естественно воспользовались. Веб-сервис взломали. Сервис был необходим для разработки и поддержки продукта, который через различные сторонние API агрегировал определенную информацию, а затем выдавал её клиентам по запросу. В какой-то момент данных стало много, и было решено с помощью Redis кэшировать часть запросов. Redis стоял на том же сервере, где запускался веб-сервер и никому в голову не приходило как-то особенно заниматься его безопасностью. Но, как водится, порвалось, там, где тонко.

---

Может показаться что, Redis, используемый для хранения кэша и временных ключей, – это не слишком интересная добыча. Но на самом деле, хакеры провернули следующий трюк:

Краткий обзор форума GIS DAYS 2022. День 3 – Кибербезопасность

Продолжаем обзор программы форума GIS DAYS. Третий день был посвящен теме информационной безопасности, методике защиты промышленных систем, новинкам в ДТС и ЭДО, а также обсуждению реальных потребностей бизнеса в области ИБ в условиях импортозамещения.

Финальный день форума открыл учредитель компании «Газинформсервис» Валерий Пустарнаков.

Валерий Федорович отметил: «Наш форум в этом году называется «Искусство возможного», но сейчас такое время, когда требуется искусство невозможного. Думаю, что суровая действительность заставит нас быстро наращивать функционал отечественных продуктов и через год-два мы заместим в полной мере все, что необходимо было заместить».

Полная запись выступления – здесь.

Открыл деловую программу форума Алексей Власенко, ведущий менеджер продуктов «ИнфоТеКС». В докладе «Как обеспечить безопасность современной промышленной цифровой инфраструктуры» он рассказал, как меняется подход к обеспечению информационной безопасности крупных промышленных систем.

Краткий обзор форума GIS DAYS 2022. День 2 – студенческий форум «Кибербезопасность – профессия будущего»

Продолжаем обзор программы форума GIS DAYS 2022. Второй день форума начался с презентации выставки NFT-картин Василия Попова и его выступления на тему «Что такое NFT: искусство или бизнес?».

Василий подчеркнул, что NFT-картины дают художнику больше возможностей для реализации и заработка.

Проблема LotL-атак: старый и надежный метод нелегитимного использования легитимного ПО

В последние годы предприятия и корпорации находятся под атакой продвинутых злоумышленников, которые используют все более творческие подходы к компрометации систем безопасности. Одним из наиболее распространенных методов являются LotL-атаки (Living off the Land).

Данный вид атак не является новым. Эксплуатация LotL заключается в использовании легитимного программного обеспечения (уже присутствующего в системе) для осуществления деструктивных действий, таких как получение неправомерного доступа, повышение привилегий, отправка и получение файлов, изменение системных настроек и т.д. Популярными инструментами являются PowerShell, WMI, CMD, CLI, BASH и другие.

Современная популярность данного метода атак определяется тем, что их нельзя обнаружить посредством сравнения сигнатур. Как правило, они не оставляют следов в виде вредоносных файлов и не записывают данные в память, а поведение злоумышленника сравнимо с традиционной активностью системного администратора в операционной системе. Из этого вытекает еще одна проблема статических правил – огромное количество ложных срабатываний.

По итогам первого квартала 2022 года инструменты WatchGuard Technologies зафиксировали, что 88% всех вредоносных программ являются скриптами, выполняющими злонамеренные команды. «Это говорит о том, что злоумышленники переходят от традиционного вредоносного ПО к атакам с использованием технологии LotL, чтобы избежать обнаружения на основе сигнатур. Что еще более интересно, PowerShell представляет собой более 99% этого вредоносного ПО», – отмечают исследователи. Данный факт объясняется тем, что инструмент PowerShell является кроссплатформенным, он предустановлен на самой популярной ОС на данный момент и имеет множество различных подключаемых модулей.

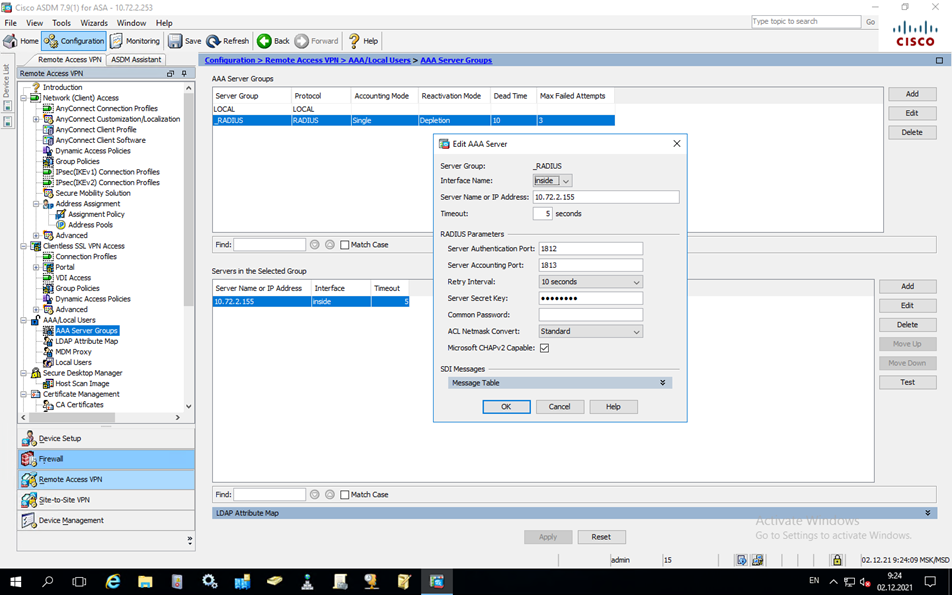

Безопасное удаленное подключение к рабочим местам без Cisco ACS

В последние несколько лет, по известным всем причинам, стала востребована удаленная работа. В связи с этим службы ИТ и ИБ в компаниях задались вопросом как обеспечить безопасное подключение извне к ресурсам сети организации.

С помощью иностранного ПО класса NAC (Network Access Control), обеспечивались сценарии доступа через межсетевой экран с использованием супликанта. Эту задачу обычно доверяли ПО Cisco ACS, но сегодня возможности работы с этим продуктом у многих пользователей ограничены. В статье рассмотрим, как настроить работу схожего функционала с использованием отечественного продукта Efros ACS.

Для начала настроим МСЭ Cisco ASA.

Краткий обзор форума GIS DAYS 2022. День 1 Москва – «Информационная безопасность и ИТ в новых условиях»

По традиции после проведения форума GIS DAYS мы публикуем обзоры сессий для читателей Хабра. Наш материал кратко раскроет темы выступлений гостей бизнес-конференции «РБК» «Информационная безопасность и ИТ в новых условиях», открывшей деловую программу форума.

Мероприятие стартовало с пленарной сессия «Актуальные вопросы импортозамещения в IT»

Александр Шойтов, заместитель Министра цифрового развития, связи и массовых коммуникаций РФ отметил: «Страна находится в сложной ситуации. Такой уровень и масштаб кибератак затруднителен для любого государства вне зависимости от уровня развития. Но если говорить в целом, то мы, безусловно, выстояли. Конечно, были отдельные «пробивы», но с ними оперативно работали», — также он подчеркнул, что «В массовом формате создание некоторых отечественных технологий требует больших усилий. Но, что касается напрямую средств информационной безопасности, то у нас есть огромное количество российских решений, на которые приходится примерно 90% рынка».

Артем Шейкин, сенатор Российской Федерации подчеркнул: «Для российских ИТ-компаний сейчас наступила жаркая пора. Все крупные ИТ-компании в стране просто счастливы. Во-первых, они забирают или уже забрали лучших специалистов, которые работали на иностранные компании. Во-вторых, если раньше у отечественных игроков была тяжелая борьба за клиентов, то на сегодняшний день проблем с заказами не стало».

Алексей Борисов, директор по акселерации по направлению «ТЭК и Промышленность» кластера информационных технологий Фонда «Сколково» отвечая на вопрос модератора секции — можно ли использовать процесс импортозамещения в качестве толчка для системной трансформации в ИТ, спикер подчеркнул, что: «Процессы цифровой трансформации и импортозамещения — это связанные процессы. И сейчас именно импортозамещение является толчком для цифровой трансформации бизнеса».