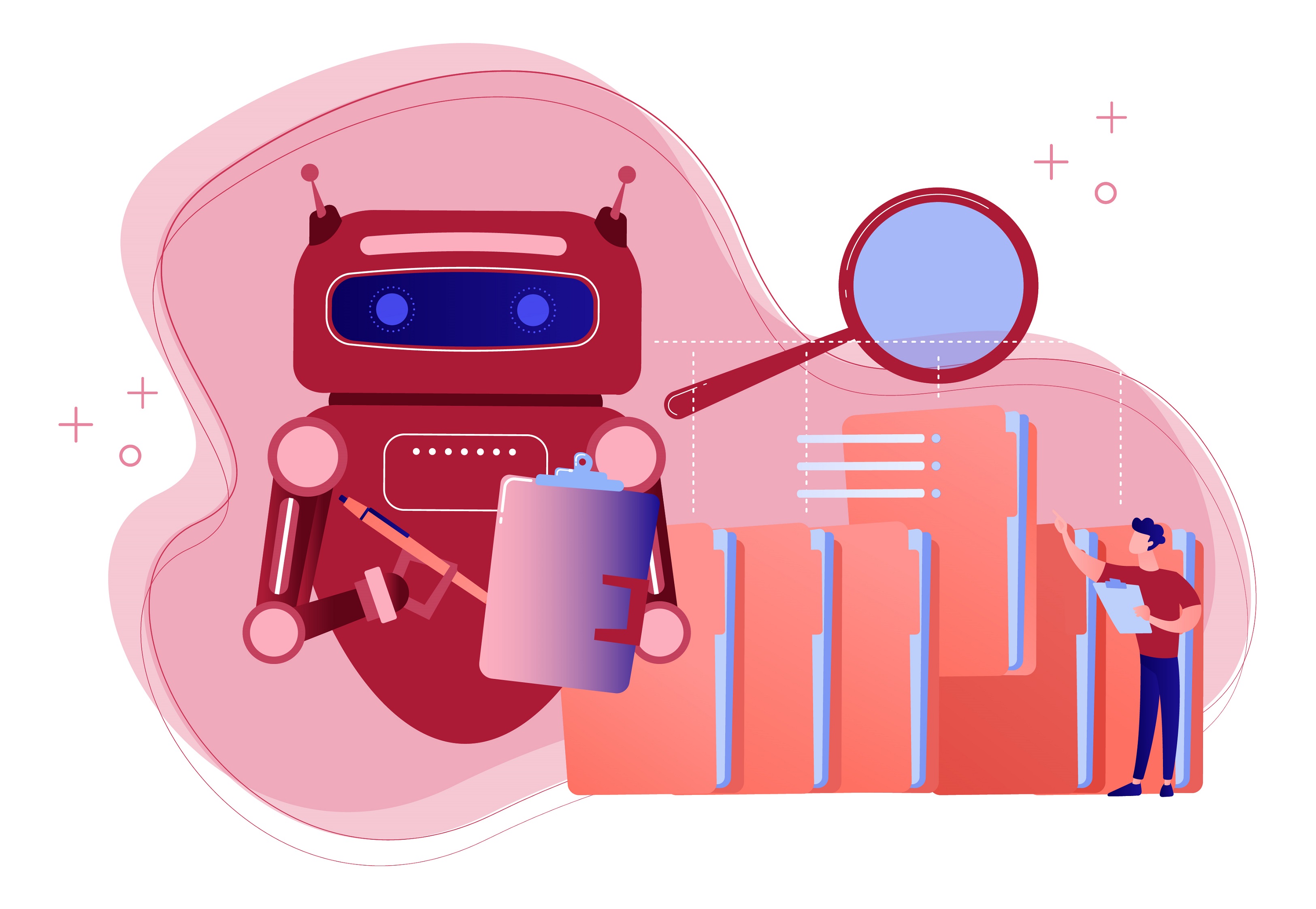

На протяжении последних пятнадцати лет роботы (RPA – robotic process automation) с успехом решают задачу избавления людей от рутинной работы. Программные роботы способны формировать отчеты, собирать данные, обрабатывать первичные учетные документы, управлять приложениями и т. п. Продукты RPA могут существенно ускорить и удешевить производственные процессы, поэтому число компаний, готовых внедрять программных роботов растет. Однако, с ростом популярности этих решений приходится задумываться об организации их безопасной работы. Программный робот по сути является ПО, за корректностью работы которого нужно следить.

Как правильно подойти к обеспечению информационной безопасности RPA решений – этой теме будет посвящена наша статья. Мы – команда разработки Efros Config Inspector кратко расскажем о своем опыте контроля безопасности RPA.

Модуль контроля

Если говорить в широком смысле, то большинство проблем безопасности RPA можно разделить на два больших блока — это комплаенс-риски и операционные риски.

Комплаенс-риски связаны с нарушением методики управления RPA. Операционные, включают потенциальную возможность неисправности систем, введения ограничений регуляторными органами и другие.

Применяемый нами модуль позволят существенно минимизировать ряд операционных рисков. Модуль, обеспечивает контроль:

- целостности файлов всех компонентов;

- изменения текстовых(читаемых) файлов конфигураций;

- изменения значений реестра;

- изменения прав файлов и папок, а также прав реестра.

Может показаться, что этого уже достаточно для безопасности, но мы пошли дальше и добавили возможность контролировать параметры среды через API, что позволило централизованно отслеживать изменения всех процессов, осуществляемых через платформу автоматизации. Рассмотрим эти возможности подробнее на примере Uipath: