Несмотря на запрет отдельных сервисов, протоколы VPN по-прежнему широко используются в корпоративной среде и частными лицами.

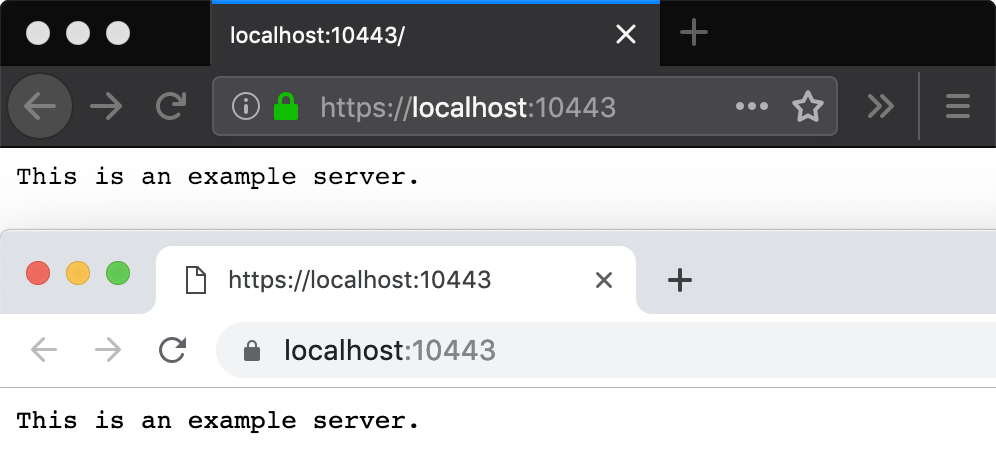

В последнее время использование стало затруднено из-за того, что зашифрованный трафик распознаётся и теряется на каналах связи. Выходом из этой ситуации может быть обфускация, когда трафик делают похожим на обычные HTTPS-пакеты. Компании-разработчики средств информационной безопасности представили несколько новых протоколов, предназначенных именно для этого. По словам разработчиков, новые протоколы работают эффективнее старых методов обфускации.

Недавно в открытом доступе появился новый инструмент для поиска приватной информации в открытом коде. Это

Недавно в открытом доступе появился новый инструмент для поиска приватной информации в открытом коде. Это