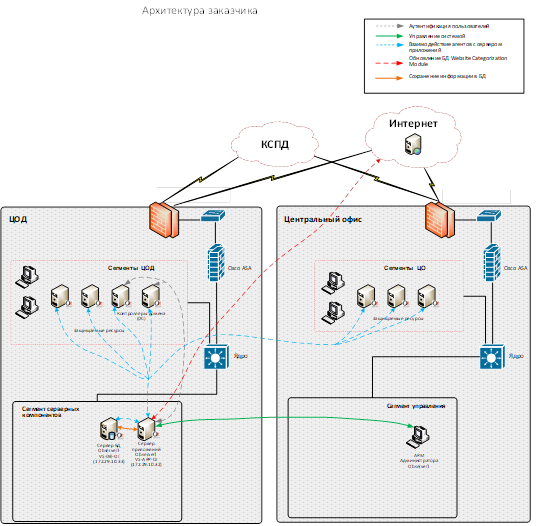

У заказчика есть главная система, через которую он делает продажи всего-всего. К ней имеют доступ подрядчики, которые разрабатывают и дополняют эту систему, а также персонал изнутри. Когда речь про железо, всё достаточно просто: подрядчик приходит в ЦОД, а безопасник из офиса контролирует его по видео. А вот когда речь про разработку, проконтролировать «закладки» или вынос информации — так не выйдет.

Чтобы подрядчики с доступом к боевой системе и тестовому стенду не устроили что-то злонамеренное, нужен контроль либо на стороне подрядчика, либо на стороне заказчика. Про людей подрядчика заказчик ничего не знает: они не сидят у него в офисе, им нельзя дышать в затылок. Тяжело разобраться, кто и с какой задачей подключается.

Собственно, дальше мы начали внедрять систему защиты.

Первое и важное — выдали персонифицированные сертификаты для идентификации каждого сотрудника. Потом развернули терминальный сервер, через который все подключаются. На терминальном сервере стояли агенты решения ObserveIT, которые позволяли записывать и анализировать действия подрядчика. То есть, по сути, собиралась форензика, доказательная база. Подрядчики были предупреждены заранее, что их действия записываются.

Вторая часть задачи была в том, чтобы проконтролировать утечки. Первого же злонамеренного «сливальщика» мы поймали через неделю после внедрения.

Что сделали

У заказчика внедрена система DLP (Data Leak Prevention), которая позволяет находить инсайдеров, ну или людей, которые потенциально по незнанию «сливают» какие-то данные. Она работает примерно по тому же принципу, как работают эвристики антивируса: сравнивают нормальное поведение исполняемых модулей с ненормальным. В данном случае поведение конкретных людей сравнивалось с нормальным, то есть «средним по больнице». Это не подходило для нормальной защиты, потому что выявляло только самые простые случаи, плюс давало много ложных тревог: роли-то у людей очень разные.

Заказчик захотел более детального контроля и лучшей защиты. Была введена система на базе решений StaffCop, которая позволяет, собственно, контролировать непосредственно определённых людей, которые подозревались в недобросовестном поведении, и уже для них выделять конкретные случаи мошенничества.

Собственно, уже на тестах стало видно странное поведение одного из специалистов. Безопасники взяли его в расследование, кейс был подтверждён. Человек был пойман с поличным. Так случается довольно редко, обычно на тестах всё же кто-то из безопасников инсценирует атаки, а остальные смотрят, как это видно в системе. Тут получился неожиданный бонус.

Зачем нужна защита такого класса в принципе

Система заказчика, скажем так, too big to fail. Остановка рабочего процесса означает многомиллиардные убытки. Я не шучу, на прод завязаны вещи, которые прямо влияют на несколько сотен тысяч людей в день. Конечно, система задублирована, есть возможность деградации до критичных функций в случае совсем сильных повреждений и так далее. В проде есть работа с банковскими данными, персональными данными и довольно лакомая база для злоумышленников. Соответственно, инсайдер, предположительно, выделял определённый сегмент клиентов и пытался его унести.

Инфраструктура часто становилась целью атак. Точнее, мы не можем сейчас судить, были это атаки или действия по глупости. Часто встречалось такое, что сотрудники работали на выходных или в отпуске и выносили часть данных за периметр просто, чтобы иметь к ним доступ. Пересылали данные в мессенджерах, что-то отправляли на личную почту: когда было важно что-то сделать быстро, это было экономически оправдано, но всё равно за это хотелось бить по рукам. Почти в любой компании есть общение вне официальных каналов (облака, мессенджеры), и, пока дело не доходит до отправки конкретных файлов, оно относительно безопасно. А вот файлы должны отправляться только внутри периметра безопасности.

Окупаются системы такого класса обычно за год. Речь про снижение рисков, а каждый риск имеет некую вероятность реализации за какой-то период (обычно год) и стоимость. Я бы сказал, что эти системы, скорее, гигиеническая вещь, без которых нельзя работать ни на одном проде, где есть что-то важное. Но часто требуется финансовое обоснование, и вот там фигурирует обычно срок в один год. Используется расчёт репутационного ущерба за счёт остановки бизнеса, публикаций в СМИ после этого, штрафов за раскрытие ПДн или банковских данных и так далее.

Откровенно говоря, в банковской сфере мы несколько раз ловили на подобных внедрениях людей, которые выносили данные об остатках клиентов для последующей перепродажи в даркнете для «пробива» конкретных людей. Это репутационные потери для банка.

Во многих случаях «слив» также означает потерю конкурентного преимущества.

Как шло внедрение?

DLP была со старта работы системы. После подозрений на инциденты была внедрена система UAM (User Activity Monitoring). По плану она должна была внедряться чуть-чуть позже, когда система достигла бы определённого размера, но из-за ряда активностей безопасники решили ускорить этот процесс. Как оказалось, не зря.

Системы довольно простые в своей архитектуре. Они представляют собой агентов, которые устанавливаются на конечные рабочие станции пользователей либо на терминальные серверы.

Одна часть обычно ставится для всех (речь про подрядчиков и своих сотрудников), а вторая (чуть более сложная) — для сотрудников ИБ, имеющих доступ к первой части. То есть чтобы они могли контролировать ещё и друг друга, потому что разработка, внедрение и поддержка такой системы тоже должны быть безопасными.

В общем, есть набор агентов, которые могут быть практически невидимыми. Это скрытые или видоизменённые процессы, которые нельзя убить. Пользователь не знает, что у него стоит такой агент. Данные складываются в централизованную базу. В централизованной базе можно, соответственно, просмотреть и проанализировать собранные данные.

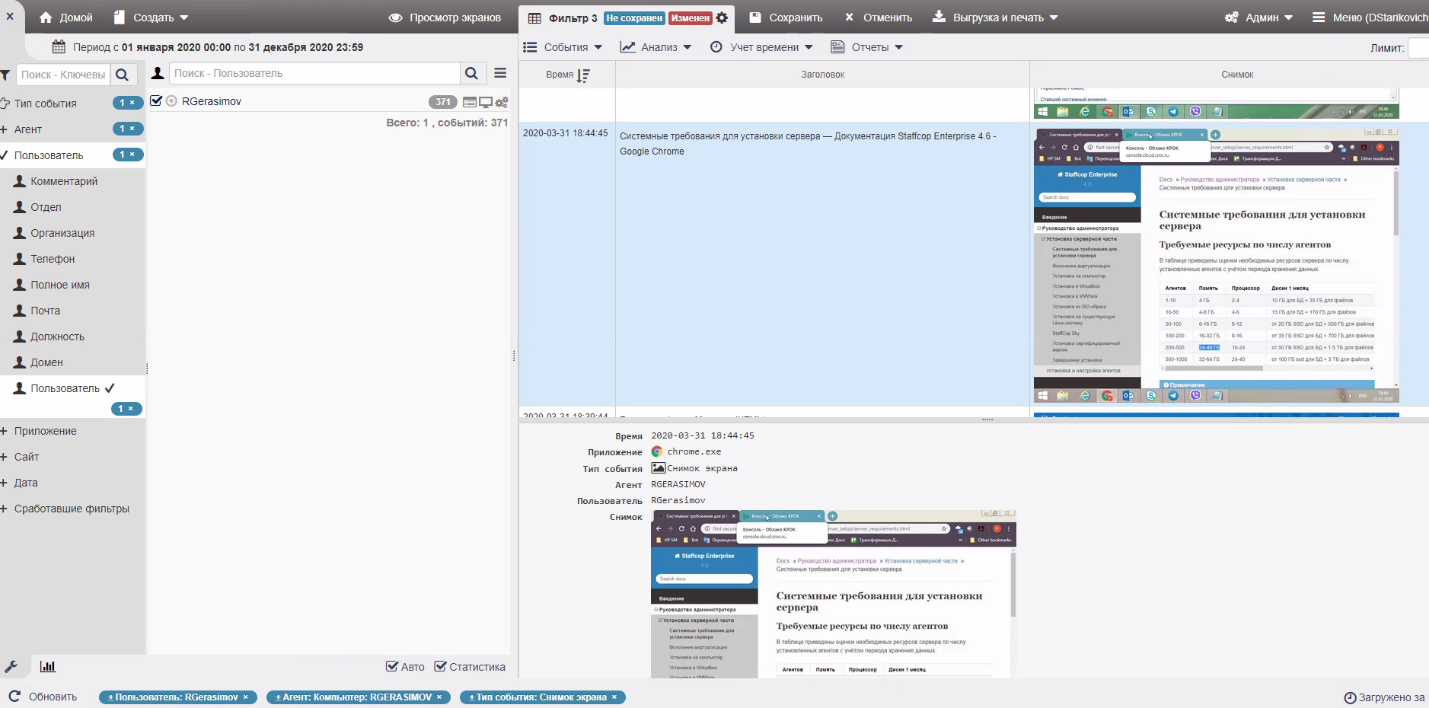

Поверх данных ПО пишет метаинформацию. Это выполненные команды, открытые окна, нажатые клавиши и так далее — это чтобы упростить поиск. Представьте, что вам нужно отсмотреть действия десяти разработчиков. Размечаются возможные инциденты, например, перезагрузка сервера — почти всегда отметка для возможного ретроспективного анализа, что этому предшествовало.

Работа идёт со всеми потоками данных. Это почта, веб, USB-носители и так далее.

Решение мы выбрали ObserveIT. Но это решение ушло сейчас из России, поэтому сейчас производится поиск аналогов. А второе решение — это StaffCop. DLP — InfoWatch.

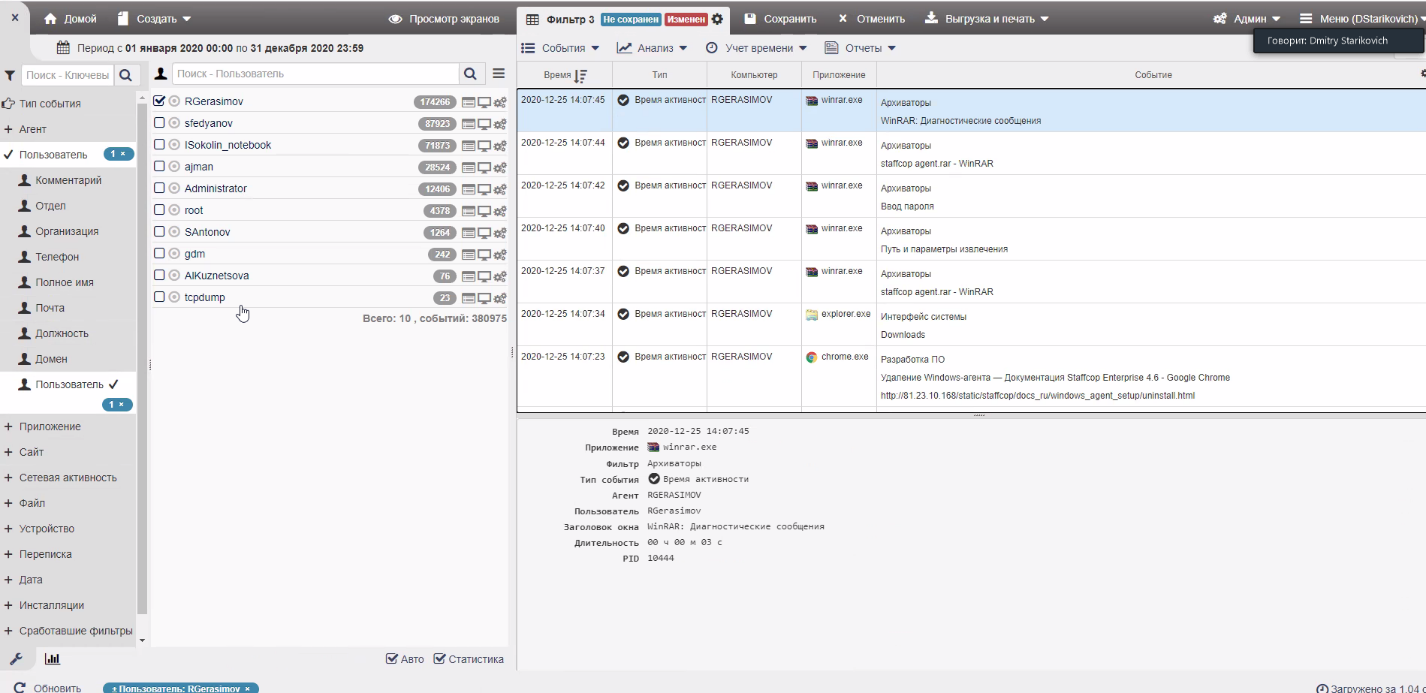

ObserveIT, как и StaffCop, создаёт лог действий, что помогает воспроизводить картину дня сотрудника. В обычных случаях логи просто хранятся на сервере, а в случае инцидентов поднимается вся активность инсайдера. В нашем случае с инсайдером мы подняли активность за месяц и заметили несколько аномалий.

InfoWatch, как и любая DLP, работает с контентом. Скачивается Excel-файл на флешку? Система смотрит по ключевым словам содержание файла. В нашей практике был случай, когда недобросовестный сотрудник одной крупной промышленной компании хотел «вынести» важные финансовые данные просто переименовав файл и изменив расширение. Его, разумеется, поймали.

На что срабатывает DLP?

DLP контролирует случаи, когда среди покоящихся на дисках данных или в трафике появляется что-то критичное. Например, в потоке данных на USB-носитель появляется слово «договор» (так работает словарный поиск) или фрагмент конкретного документа (так функционируют цифровые отпечатки, цитирование). Как только произошло подобное событие, создаётся отчёт, отправляется оповещение, и безопасник это видит. Иногда требуется его решение, но чаще инцидент просто размечается тегами и сохраняется для дальнейшего расследования. Часто это происходит, потому что руководитель или кто-то из топ-менеджеров приняли этот риск для ускорения какой-то задачи в обход требований ИБ.

Ещё мы фиксировали, например, следующий инцидент: пользователь заносит с USB-потока на рабочую станцию договор аренды квартиры, потом редактирует его и отправляет с рабочей станции через мессенджер другому человеку. Это оказался частный договор, просто один другому квартиру сдавал — но шаблон был характерен для злонамеренных действий.

На что срабатывает UAM?

UAM фиксирует и анализирует действия пользователя, сравнивает их с обычными для него же или для группы сотрудников. В качестве оценки используются разные маркеры, например, отправка команд на сервер, время работы с корпоративными приложениями, работа в сети интернет — всё это помогает оценивать продуктивность и подсвечивать риски для безопасников и менеджмента.

В банковской сфере UAM часто используют для того, чтобы построить картину рабочего дня, проанализировать действия, которые произошли в момент важного инцидента, либо для того, чтобы сисадмин или подрядчик при уходе не «хлопнул дверью», оставив крон-задачу на проде со сроком в три-четыре месяца. UAM следит за тем, насколько критичные действия совершает пользователь, и помогает восстановить всю цепочку действий.

То есть безопасники видят все данные рабочей станции, даже личные?

Да. Например, если вы покупаете билет в командировку и вводите номер личной кредитки, то вы показываете его ИБ.

Обычно на уровне предприятия при принятии на работу дополнительным соглашением к трудовым закрепляется, что на рабочих станциях обрабатываются лишь только рабочие данные, то есть личных данных там не должно быть.

Скрины из StaffCop.

Лог активностей пользователя на своём рабочем месте, где мы можем понять, с какими приложениями пользователь работал, что именно было в этот момент на экране.

Скрин экрана пользователя в момент определённого действия.

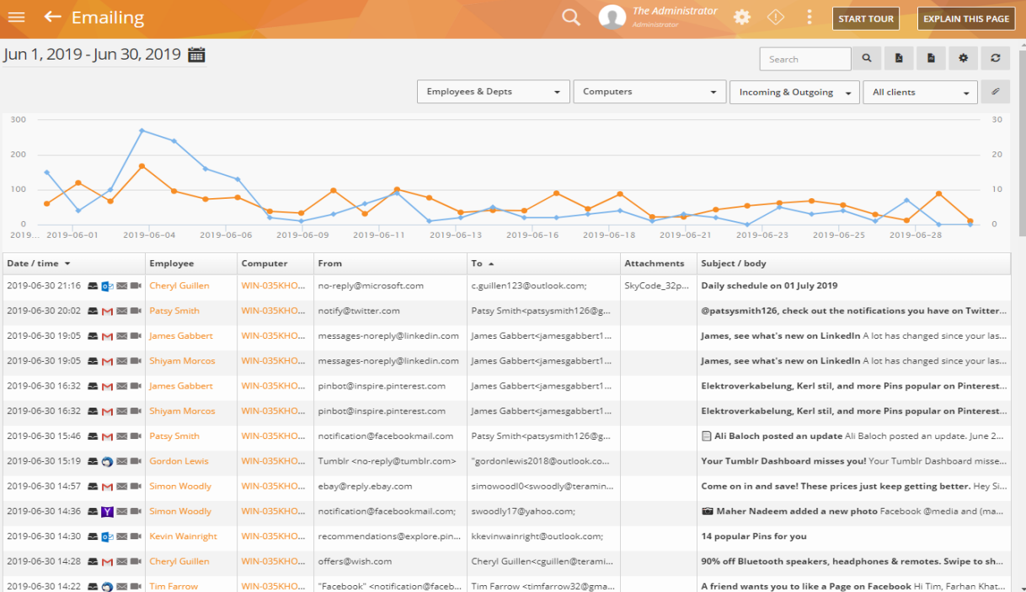

Для примера скрины из другой UAM-системы Teramind.

Скрин поведенческого анализа, где видна прогнозная и ситуационная аналитика, основанная на машинном обучении, регрессионном анализе и алгоритме оценки рисков.

Создание поведенческого профиля с учётом активности пользователя, шаблона данных и других атрибутов (время суток, расписание, назначенный проект и пр.) помогает обнаруживать аномальную активность в приложениях, веб-трафике, файловых операциях.

Скрин отчётности системы, где можно отслеживать потенциальных инсайдеров, департаменты, где они работают, а также приложения, через которые может произойти утечка.

Как отреагировали люди?

Сотрудники — никак особо. Подрядчики — легко приняли новые правила игры. Но для них ничего не изменилось, то есть так они были связаны только NDA с заказчиком, так появился ещё и дополнительный способ контроля.