Управление рабочими станциями при их физическом отсутствии в офисе — новый вызов для компаний, которые перевели сотрудников на удалённый режим работы. При наличии прав администратора, пользователи, непреднамеренно могут установить софт, который окажется эксплойтом для чьего-то злого умысла. Например, многим известен кейс отказа от Zoom в Google, SpaceX и других известных компаниях и государственных структурах.

В этой статье мы разберём примеры использования решения для распространения ПО и инвентаризации Quest KACE в том числе и для обнаружения на рабочих станциях того же Zoom. Подробности под катом.

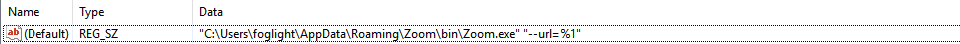

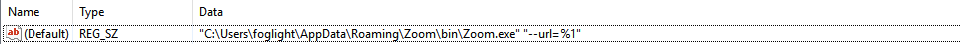

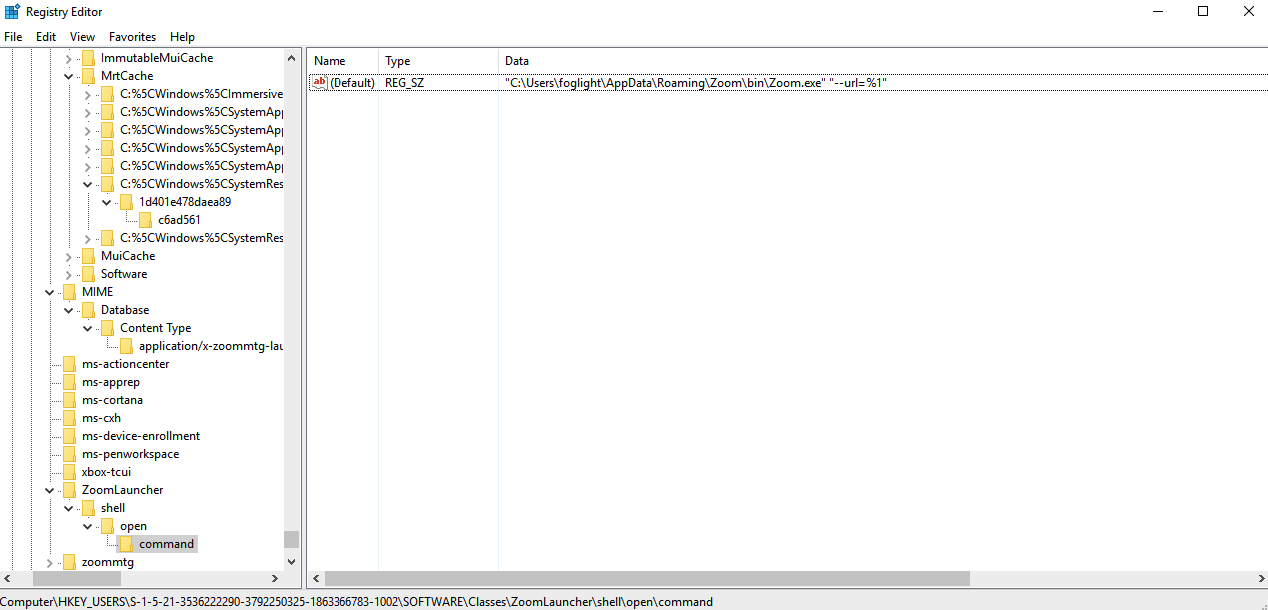

Zoom — коварный, он не устанавливается в Program Files, вместо этого ставится в персональную папку того пользователя, который установил его на рабочей станции (**someuser**\AppData\Roaming\Zoom\bin\zoom.exe). В реестре его следы найти тоже можно, но зачем всё усложнять?

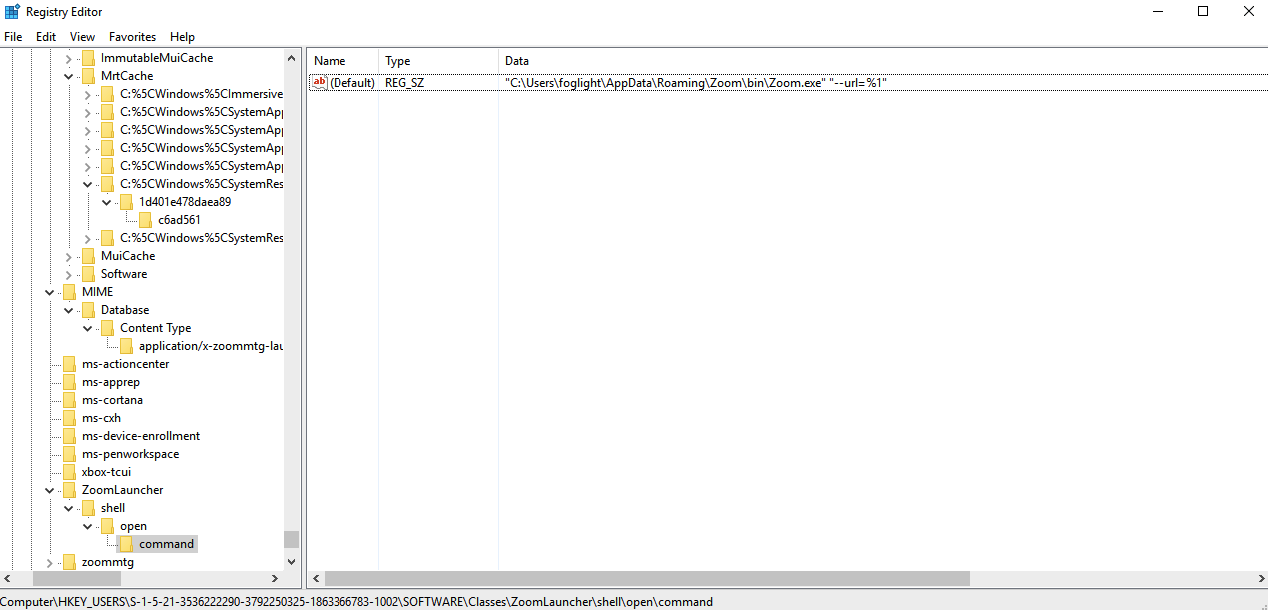

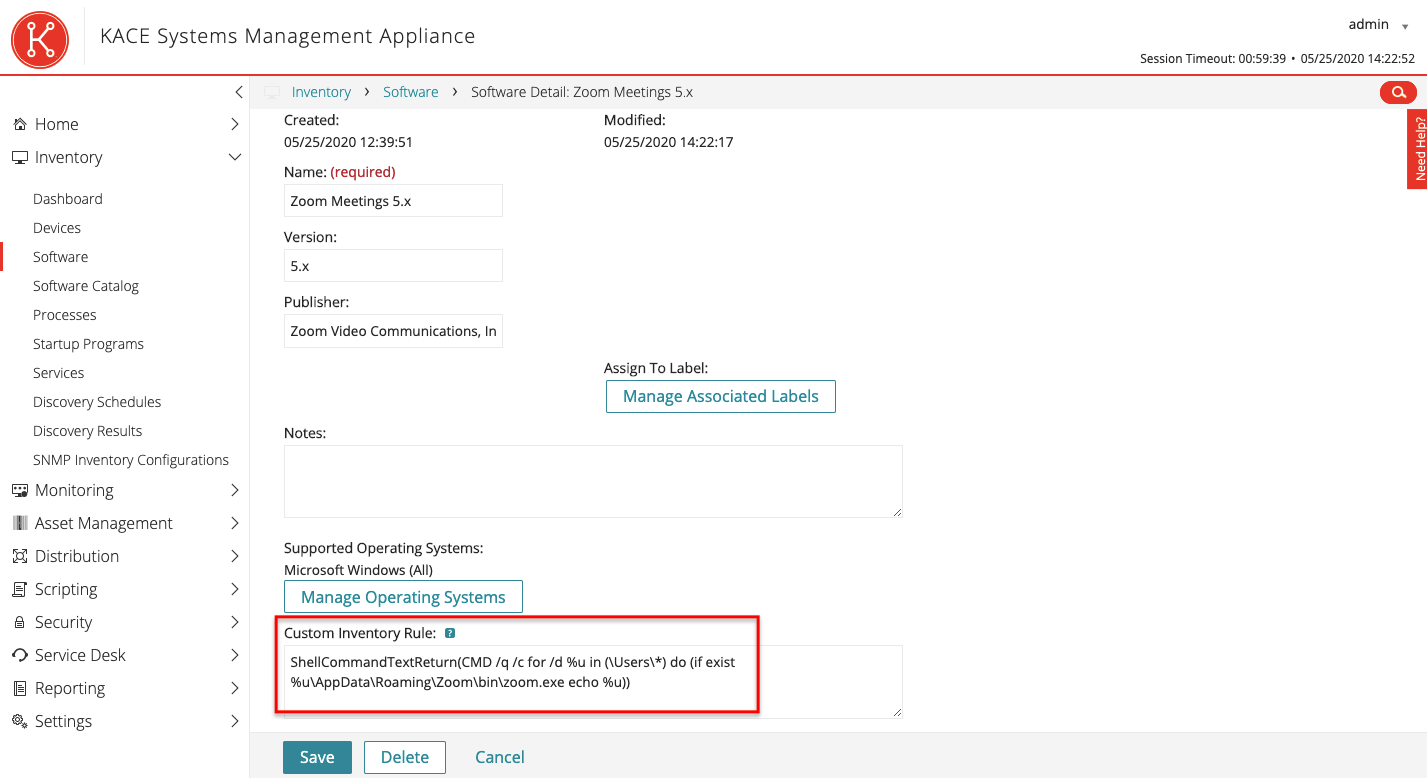

Если вашими корпоративными политиками запрещено устанавливать некоторое ПО и вам известно какое, найти его будет легко при помощи выполнения специализированных shell-скриптов через установленные агенты KACE на рабочих станциях. В KACE есть такое понятие как Custom Inventory Rule. При помощи его, можно привязывать дополнительную инвентарную информацию к каждому обнаруженному устройству. Например, зная где искать, можно рекурсивно выполнить поиск zoom.exe во всех директориях вида c:\Users\**someuser**\AppData\Roaming\Zoom\bin\zoom.exe.

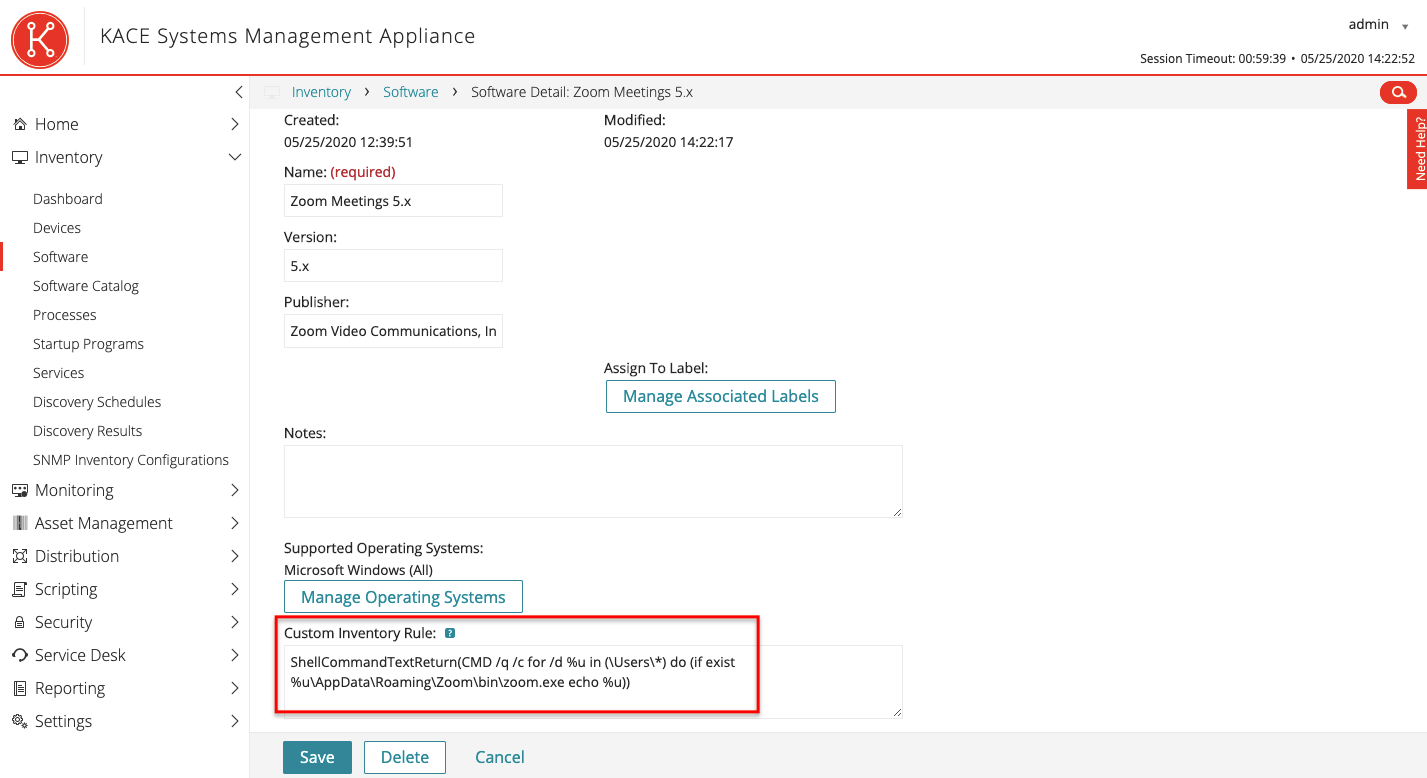

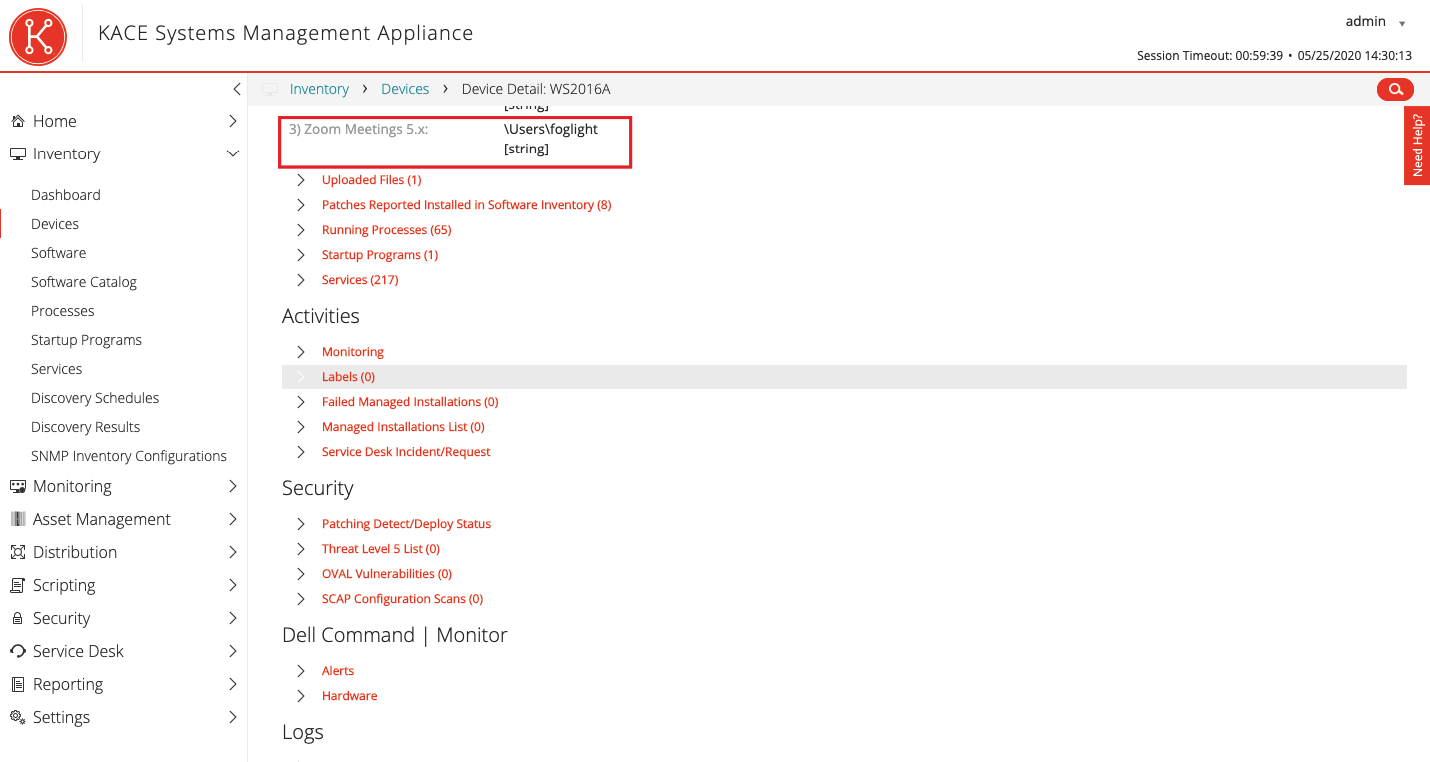

После очередного цикла инвентаризации мы обнаружим на каждой рабочей станции с установленным Zoom запись с указанием пользовательской папки.

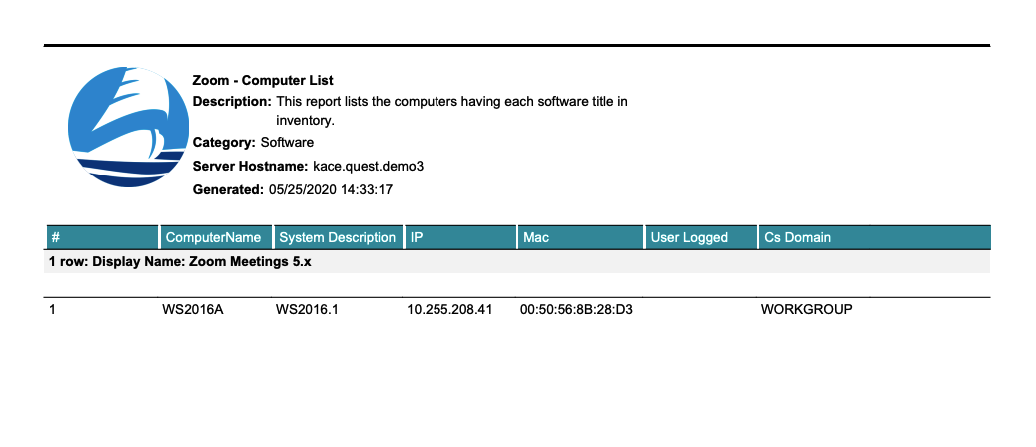

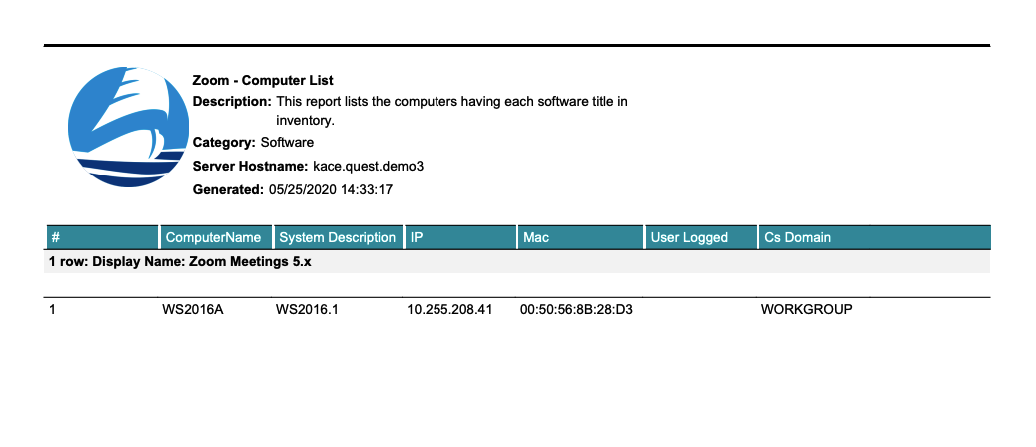

Теперь осталось сформировать PDF-отчёт (доступны также форматы txt, csv, html, xls) и отправить его заинтересованным коллегам. Отчёты можно формировать на регулярной основе.

После выявление несанкционированно установленного Zoom его можно также удалить известной командой деинсталляции. Кстати, в дополнение к поиску по директории можно спрашивать про Zoom и в реестре Windows из этого же самого скрипта.

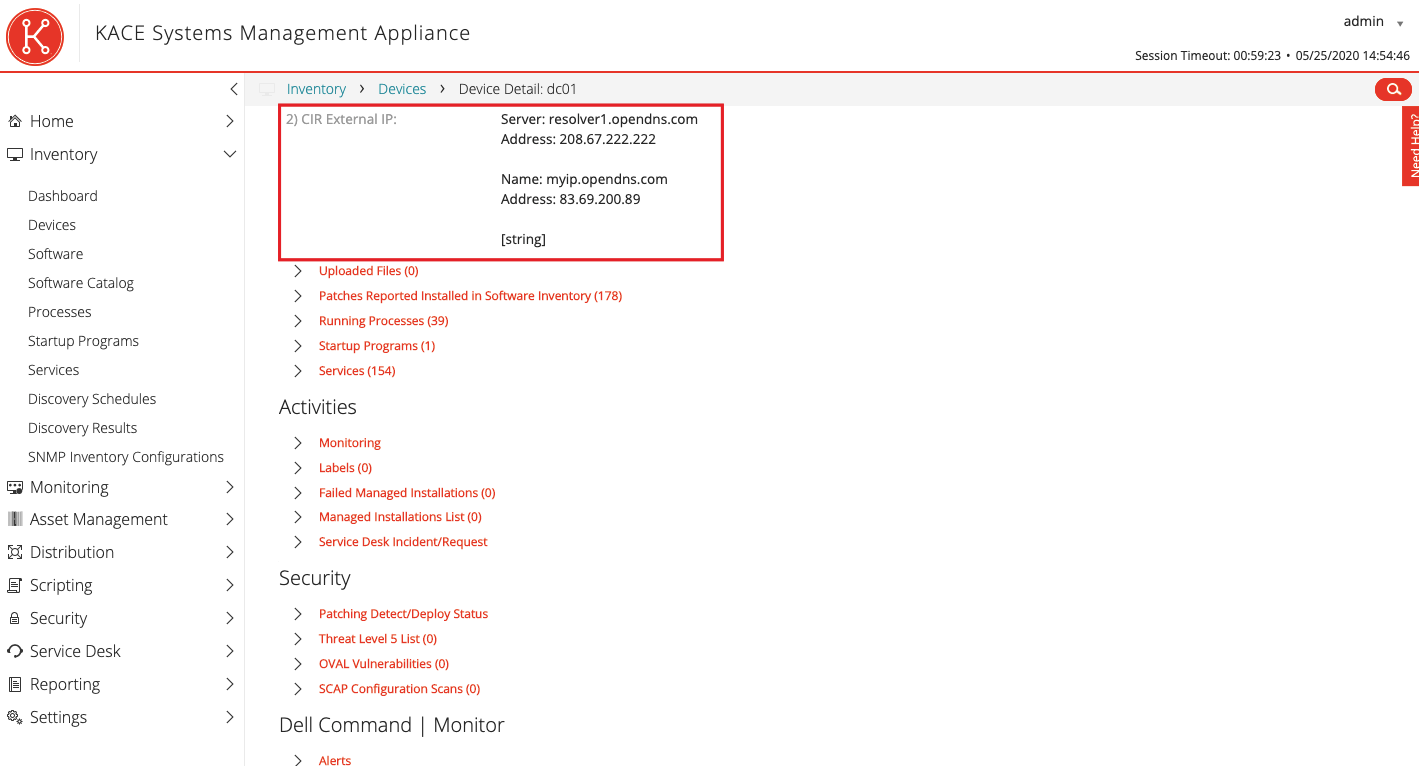

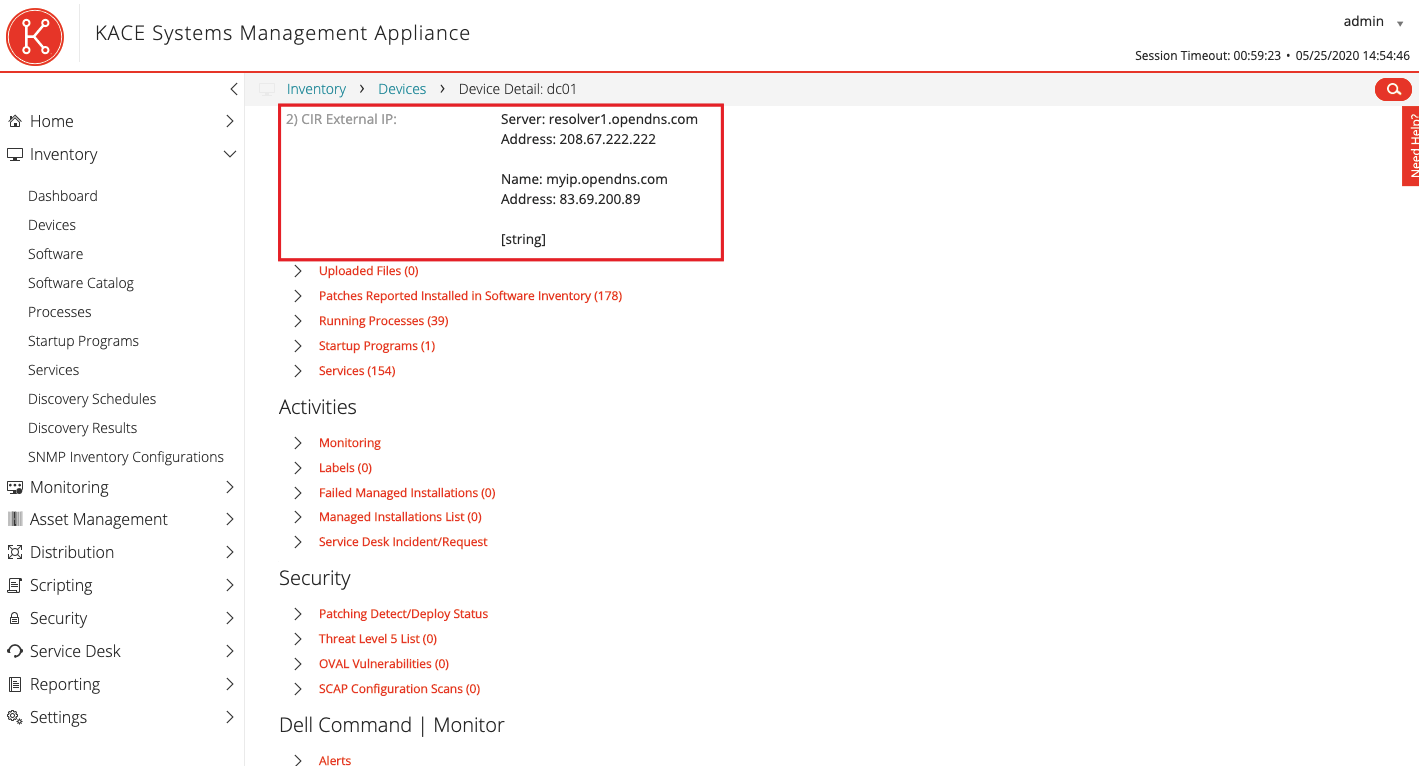

Другой популярный кейс в условиях пандемии — выявление внешнего IP-адреса пользователя. Может быть полезно для формирования списка локаций удалённых сотрудников или какого-то другого вида отчётности.

Результат по каждой рабочей станции будет таким. Первый адрес — адрес резолвера, а второй — адрес пользователя.

Эту информацию можно также оформить в виде отчёта и отправлять при необходимости. Скрипт можно усложнить и запрашивать, например, географическую привязку и провайдера.

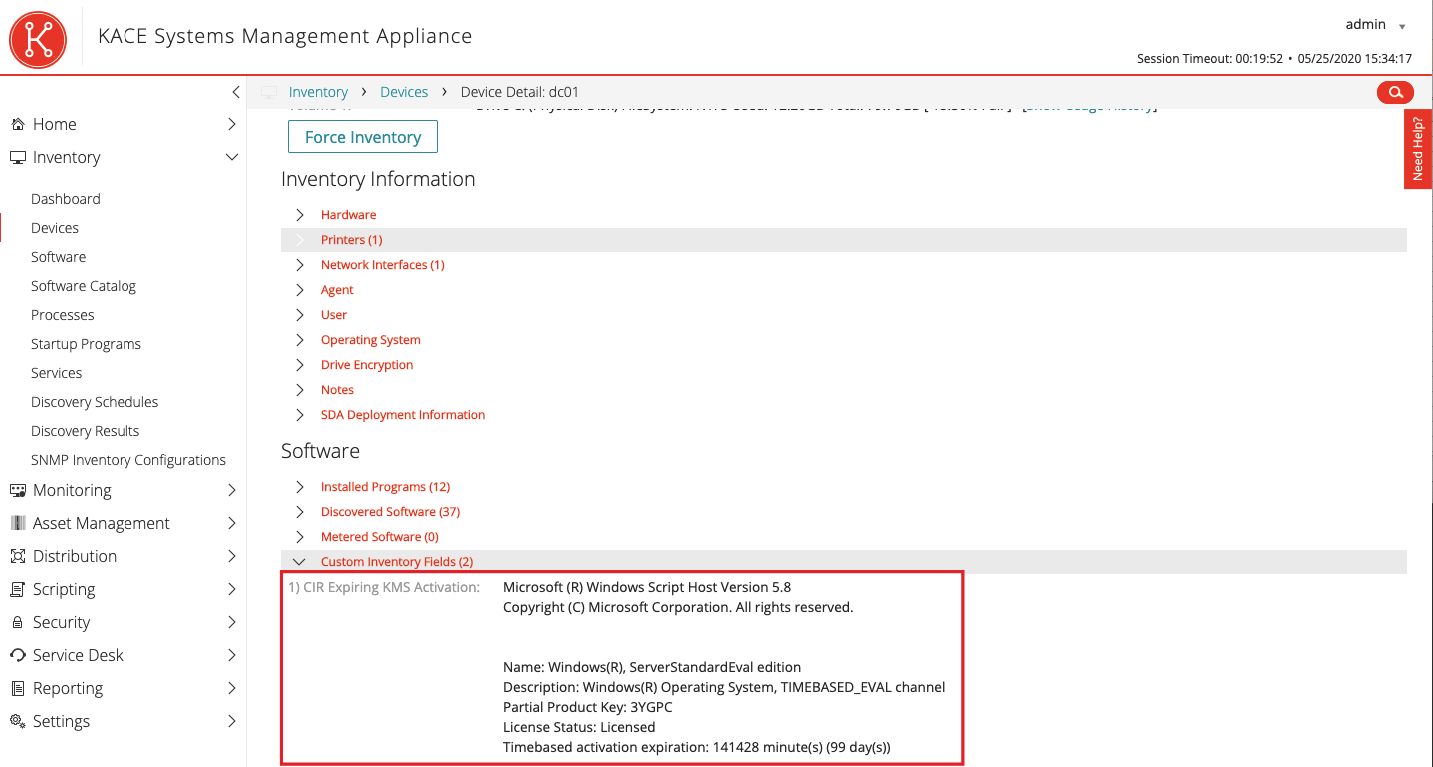

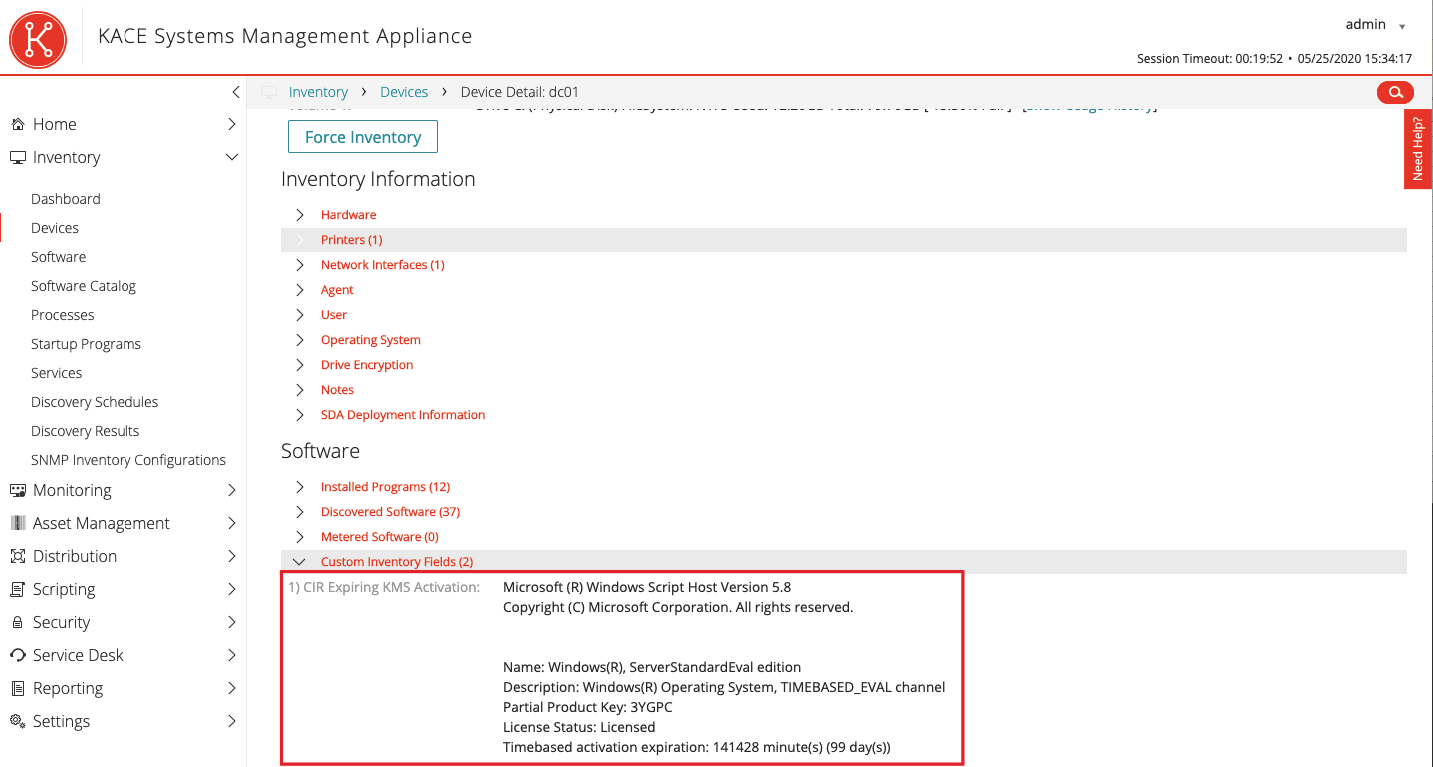

В обычной ситуации внутри компании есть KMS-сервер, который активирует операционную систему. Если активация имеет свой срок, а KMS сервер доступен только из внутренней сети, продление работы Windows на удалённых рабочих станциях будет невозможен. Чтобы выявить неактивированные рабочие станции, в Windows есть специальный slmgr.

При её выполнении отображается следующий вывод:

Таким образом видно, что система активируется из KMS и администраторы могут по каждой отдельной рабочей станции принять решение о переводе на MAK-активацию.

Расскажите в комментариях какие ещё задачи вы решаете на рабочих станциях удалённых сотрудников.

Другие статьи по KACE:

Инвентаризация от И до Я. Считаем лицензии на ПО.

Инвентаризация от И до Я. Считаем ИТ-активы.

Управление ИТ без сучков и с задоринкой.

На нашем сайте можно посмотреть все возможности платформы Quest KACE и отправить запрос на получение дистрибутива или проведение пилотного проекта через форму обратной связи.

В этой статье мы разберём примеры использования решения для распространения ПО и инвентаризации Quest KACE в том числе и для обнаружения на рабочих станциях того же Zoom. Подробности под катом.

Как найти и обезвредить Zoom

Zoom — коварный, он не устанавливается в Program Files, вместо этого ставится в персональную папку того пользователя, который установил его на рабочей станции (**someuser**\AppData\Roaming\Zoom\bin\zoom.exe). В реестре его следы найти тоже можно, но зачем всё усложнять?

Если вашими корпоративными политиками запрещено устанавливать некоторое ПО и вам известно какое, найти его будет легко при помощи выполнения специализированных shell-скриптов через установленные агенты KACE на рабочих станциях. В KACE есть такое понятие как Custom Inventory Rule. При помощи его, можно привязывать дополнительную инвентарную информацию к каждому обнаруженному устройству. Например, зная где искать, можно рекурсивно выполнить поиск zoom.exe во всех директориях вида c:\Users\**someuser**\AppData\Roaming\Zoom\bin\zoom.exe.

Листинг команды

ShellCommandTextReturn(CMD /q /c for /d %u in (\Users\*) do (if exist %u\AppData\Roaming\Zoom\bin\zoom.exe echo %u))

После очередного цикла инвентаризации мы обнаружим на каждой рабочей станции с установленным Zoom запись с указанием пользовательской папки.

Теперь осталось сформировать PDF-отчёт (доступны также форматы txt, csv, html, xls) и отправить его заинтересованным коллегам. Отчёты можно формировать на регулярной основе.

После выявление несанкционированно установленного Zoom его можно также удалить известной командой деинсталляции. Кстати, в дополнение к поиску по директории можно спрашивать про Zoom и в реестре Windows из этого же самого скрипта.

Проверяем внешний IP-адрес пользовательского устройства

Другой популярный кейс в условиях пандемии — выявление внешнего IP-адреса пользователя. Может быть полезно для формирования списка локаций удалённых сотрудников или какого-то другого вида отчётности.

Листинг команды

ShellCommandTextReturn(nslookup myip.opendns.com resolver1.opendns.com)Результат по каждой рабочей станции будет таким. Первый адрес — адрес резолвера, а второй — адрес пользователя.

Эту информацию можно также оформить в виде отчёта и отправлять при необходимости. Скрипт можно усложнить и запрашивать, например, географическую привязку и провайдера.

Проверка истечения KMS-активации лицензии Windows

В обычной ситуации внутри компании есть KMS-сервер, который активирует операционную систему. Если активация имеет свой срок, а KMS сервер доступен только из внутренней сети, продление работы Windows на удалённых рабочих станциях будет невозможен. Чтобы выявить неактивированные рабочие станции, в Windows есть специальный slmgr.

Листинг команды

ShellCommandTextReturn(cscript.exe c:\windows\system32\slmgr.vbs /dli) При её выполнении отображается следующий вывод:

Таким образом видно, что система активируется из KMS и администраторы могут по каждой отдельной рабочей станции принять решение о переводе на MAK-активацию.

Расскажите в комментариях какие ещё задачи вы решаете на рабочих станциях удалённых сотрудников.

Другие статьи по KACE:

Инвентаризация от И до Я. Считаем лицензии на ПО.

Инвентаризация от И до Я. Считаем ИТ-активы.

Управление ИТ без сучков и с задоринкой.

На нашем сайте можно посмотреть все возможности платформы Quest KACE и отправить запрос на получение дистрибутива или проведение пилотного проекта через форму обратной связи.