Исследуем ботнет DDOS, замаскированный под приложение VPN

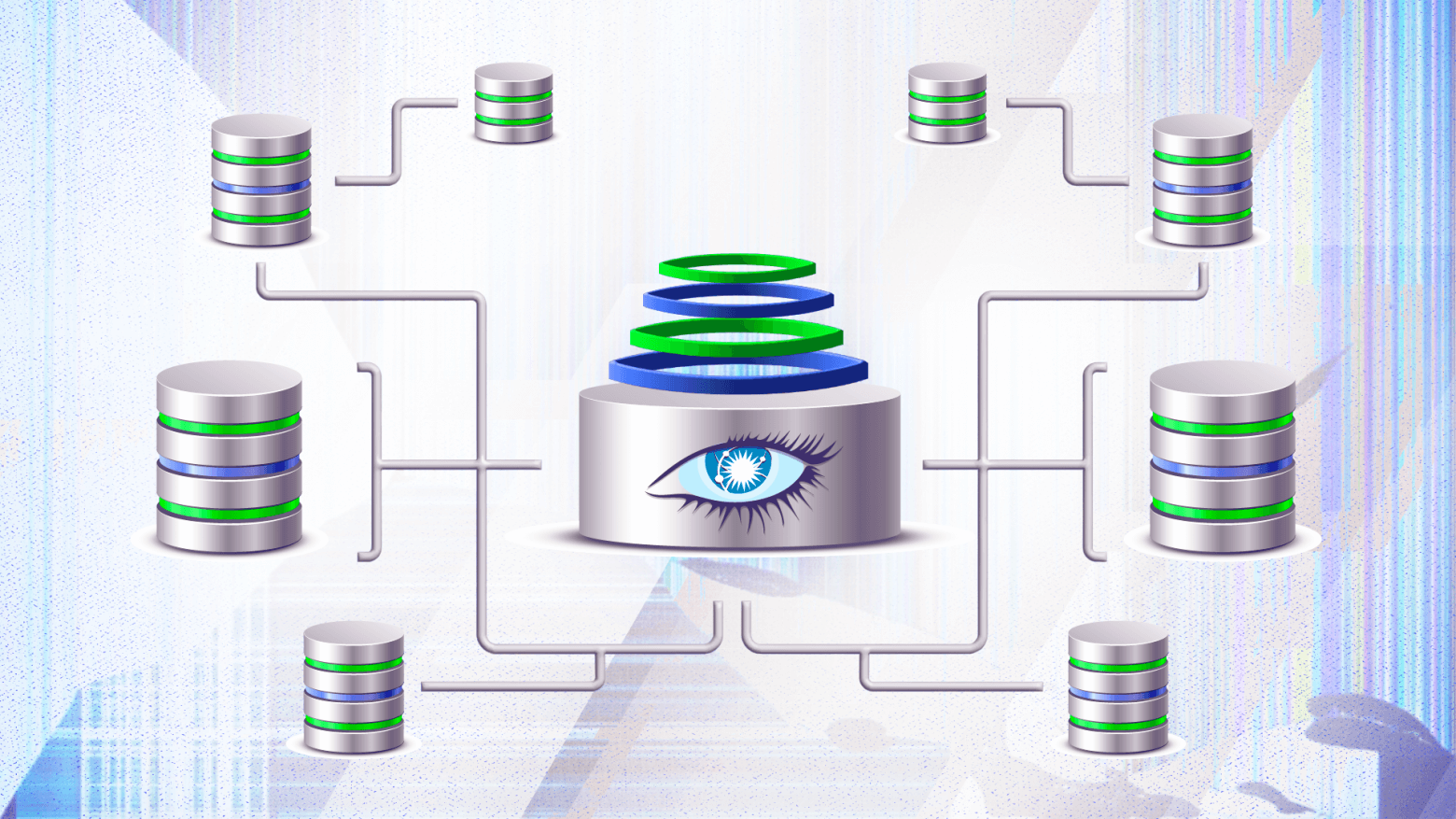

Всё началось с того, как один мой друг пожаловался, что его телефон каждые несколько секунд выполняет запрос к одному и тому же приложению. Сначала я предположил, что телефон заражён вирусом, но через пару минут стало ясно, что все запросы поступали от приложения Swing VPN, которое было обычным образом установлено в телефон как VPN-сервис. Оно делало запросы к одному веб-сайту, которым мой друг никогда не пользовался, а в полезной нагрузке запроса находились конкретные данные с целью отправки запросов к конечной точке, требующей большого объёма ресурсов этого сайта.