Антивирусная защита *

Защита компьютерных систем от вредоносного ПО

Кибергруппа RTM специализируется на краже средств у российских компаний

Известно несколько кибергрупп, специализирующихся на краже средств у российских компаний. Мы наблюдали атаки с применением лазеек в системах безопасности, открывающих доступ в сети целевых объектов. Получив доступ, атакующие изучают структуру сети организации и развертывают собственные инструменты для кражи средств. Классический пример этого тренда – хакерские группировки Buhtrap, Cobalt и Corkow.

Группа RTM, которой посвящен этот отчет, является частью данного тренда. Она использует специально разработанные вредоносные программы, написанные на Delphi, которые мы рассмотрим подробнее в следующих разделах. Первые следы этих инструментов в системе телеметрии ESET обнаружены в конце 2015 года. По мере необходимости группа загружает в зараженные системы различные новые модули. Атаки нацелены на пользователей систем ДБО в России и некоторых соседних странах.

Бэкапы как способ избежать лишних затрат при заражении криптовымогателем

Из всех киберугроз, которые существуют на сегодняшний момент, ransomware можно назвать наиболее разрушительным. ПО такого типа быстро распространяется по сети (частной или корпоративной), закрывая доступ к данным, которые для человека или компании могут быть просто бесценными. Удалить криптовымогатель с ПК можно, но только со всеми данными, что есть на жестких дисках. Некоторые представители этого класса программного обеспечения не слишком опасны, и ключ или другие средства обезвреживания можно найти в сети. Но другие гораздо опаснее, если они уже попали в систему, то жертва не видит иного выхода, кроме как платить.

Для оплаты чаще всего используются биткоины, хотя в некоторых случаях киберпреступники выбирают и другие способы оплаты. Платят очень многие. По данным ФБР, только в 2016 году различные компании выплатили разработчикам ransomware около $1 млрд. Это в 40 раз больше, чем аналогичный показатель, фигурировавший в 2015 году. Все потому, что ransomware становится все более совершенным, новые разработки киберпреступников появляются гораздо быстрее, чем раньше. Но все же — платить стоит далеко не всегда. Точнее, лучше бы вообще не платить.

RDPPatcher продает доступ к Вашему компьютеру по низкой цене

В последние месяцы антивирусная лаборатория PandaLabs компании Panda Security наблюдает значительный рост вредоносных программ, которые устанавливаются с использованием Remote Desktop Protocol (RDP). Каждый день мы видим тысячи попыток заражения с использованием вымогателей (ransomware), взламывающих системы для майнинга биткоинов и других целей. В целом все такие угрозы имеют общий подход: доступ к компьютеру через удаленный рабочий стол (RDP) после подбора регистрационных данных с помощью метода brute force.

Новая обнаруженная атака использует такую же технику входа, но ее цель полностью отличается от тех атак, что мы анализировали ранее. В этот раз, после проникновения в систему, угроза фокусируется на поиске POS-терминалов и ATM.

Истории

8 сетевых ресурсов для удаления вредоносного кода и устранения последствий взлома сайта

Взломать или заразить сайт вредоносным кодом могут по многим причинам. Злоумышленники, как правило, используют следующие приемы:

Компания Microsoft представила Windows Defender Security Center

На днях, компания Microsoft представила Windows Defender Security Center (бесплатную для Windows 10). По их заявлениям — теперь это самая безопасная версия Windows из ранее представленых. Перевод взят из источника.

Это не ransomware, но в любом случае может «захватить» Ваш сервер

На этой неделе мы рассмотрим «вымогателя» (ransomware), который на самом деле не является таковым. И даже не является вредоносной программой. Но он способен «захватить» Ваш сервер.

Несколько дней назад мы видели типичную RDP-атаку через удаленный рабочий стол, которая навела нас на мысль, что она была подобна той атаке, о которой мы рассказывали несколько месяцев назад и которую кибер-преступники использовали для заражения устройств с помощью шифровальщика. Но мы сильно заблуждались.

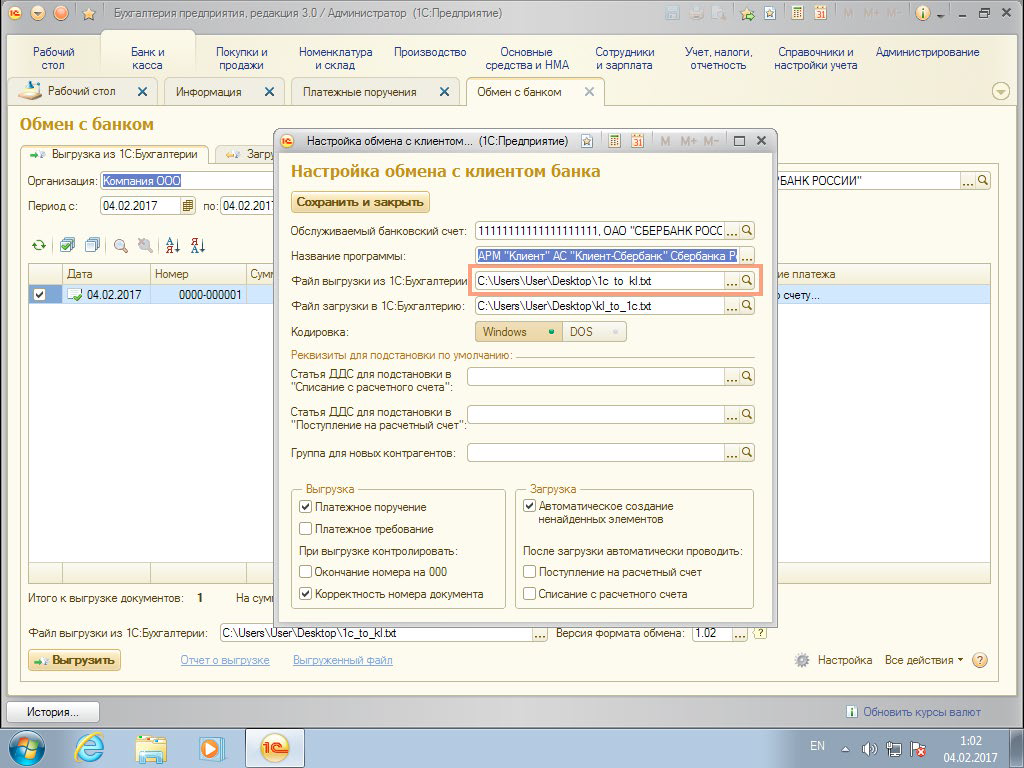

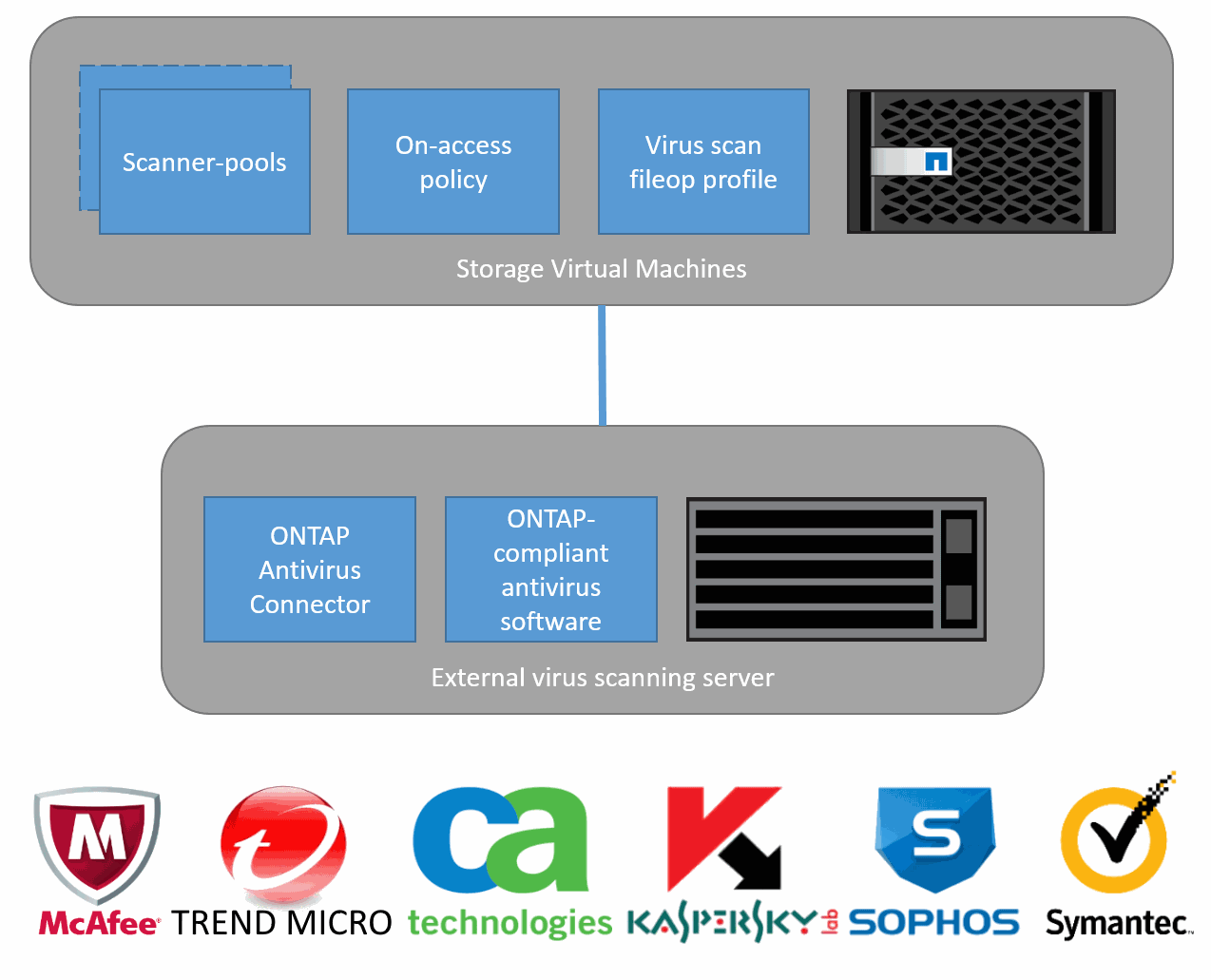

NetApp ONTAP и антивирусная защита NAS

- Kaspersky

- Symantec

- Trend Micro

- Computer Associates

- McAfee

- Sophos

Кроме этого поддерживается расширенный функционал файл-скрининга (FPolicy), позволяющий ограничивать работы с файлами не только на основе их расширения, но и типа файла основываясь на заголовке внутри этого файла.

Сегодня я хотел бы подробнее остановиться на интеграции ONTAP с CIFS(SMB) шарой и антивирусной системой McAfee. Которая в принципе похожим образом устроена и с другими антивирусными системами.

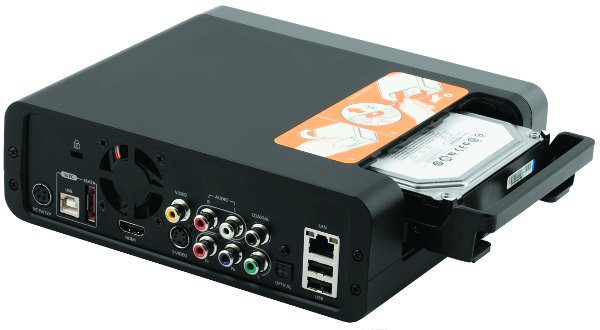

«Корпоративный» бэкап даром (на сеть домашних медиаплееров)

Прогнозы на 2017 год: меньше вредоносных программ, но более эффективные атаки

Подходит к концу 2016 год, когда мы в изобилии наблюдали громкие атаки, от которых страдали крупные компании и частные пользователи. Атаки таких шифровальщиков как Petya, троянов типа Gugi для Android, шпионов аналогичных Pegasus, PunkeyPOS, или масштабные атаки, направленные на терминалы оплат, вместе с недавними DDoS-атаками нанесли огромный ущерб крупным корпорациям и международным коммуникационным сетям.

Антивирусная лаборатория PandaLabs компании Panda Security представляет список того, что нам следует ожидать в наступающем 2017 году.

Набор эксплойтов Stegano используется злоумышленниками для компрометации пользователей

Начиная, по крайней мере, с октября месяца этого года, пользователи могли сталкиваться с объявлениями, рекламирующими такие приложения как «Browser Defence» и «Broxu». Ниже приведены баннеры этих объявлений, которые использовались для показа на веб-сайтах.

Самые громкие кибер-атаки на критические инфраструктуры

Одна из самых сильных сторон нашего современного развитого общества является также одним из самых главных его недостатков. В нынешнем взаимосвязанном мире развитые и высокотехнологичные социумы сильно зависят от работы ряда служб и сервисов, которые в настоящее время стали жизненно необходимыми.

Определенная инфраструктура обеспечивает нормальную работу основных служб и производственных систем в любом обществе. Поэтому сбой в их работе в силу естественных причин, технических неполадок или преднамеренных действий может иметь серьезные последствия для поставки ресурсов или работы критических служб, не говоря уже об угрозе безопасности.

В последние годы во всем мире неуклонно растет уровень кибер-преступности.

Развитие Интернета и цифровая трансформация общества представляет собой «палку о двух концах», т.к. все это дает определенные возможности для преступников. Но что может произойти, если критически важные сети станут целью для преступного сообщества?

Специалисты ESET выпустили новый инструмент расшифровки файлов шифровальщика Crysis

Один из шифровальщиков под названием Crysis заразил достаточно большое количество пользователей по всему миру, антивирусные продукты ESET обнаруживают его как Win32/Filecoder.Crysis. В случае этого шифровальщика, жертвам повезло больше, поскольку наши специалисты разработали бесплатный инструмент для расшифровки зашифрованных файлов.

Ближайшие события

Какую информацию отправляют и хранят в облаке EPP и EDR решения

Наравне с частыми нововведениями в законе о персональных данных и усилением роли государства в этом вопросе, возникают вопросы относительно политик конфиденциальности различных вендоров. И стоит ли доверять производителям ПО свои персональные данные? Тем более, интересно знать, какую информацию собирают, передают и хранят антивирусные вендоры в облаке. В этой статье рассмотрим данный вопрос на примере облачного решения безопасности для корпоративных клиентов Panda Adaptive Defense [360] (консоль централизованного управления которого также находится в облаке).

23 бесплатных инструмента расследования инцидентов для специалиста по информационной безопасности

Утечки данных происходят почти каждый день. Согласно индексу утечки данных, с 2013 года более 4,762,376,960 записей было утеряно или украдено.

Зачем и как переносить безопасность корпоративной электронной почты в облако. Часть 2

В первой части данной статьи мы рассказывали про основные проблемы и потребности предприятий, связанные с обеспечением безопасности электронной почты, а также общие преимущества и недостатки SaaS-решений по защите корпоративной почты. Собственно говоря, мы попытались ответить на вопрос «зачем».

Вторая часть статьи уже посвящена сугубо техническому вопросу «как»: здесь мы покажем основные шаги по предварительной настройке SaaS-решения безопасности электронной почты на примере Panda Email Protection. Осуществив предварительную настройку, уже можно будет смело переключать mx-записи домена и наслаждаться «чистой» почтой.

Вредоносная программа Retefe используется для компрометации пользователей онлайн-банкинга

Согласно новостному порталу BBC, за выходные было зафиксировано около 40 тыс. подозрительных банковских транзакций, причем половина из них приходилась на незаконное списание денежных средств. Позже представители Tesco Bank подтвердили, что в результате компрометации пострадало около 9 тыс. клиентов банка.

Зачем и как переносить безопасность корпоративной электронной почты в облако. Часть 1

Защита электронной почты в облаке позволяет получить целый ряд преимуществ, которые положительно влияют на эффективность работы компании, хотя до сих пор такой подход вызывает целый ряд опасений. Но так ли страшен черт как его малюют? Стоит ли и Вам присмотреться к таким возможностям?

TrickBot – новая спамовая атака на компании

2 ноября мы стали свидетелями новой спамовой кампании, в рамках которой в компании из Великобритании отправлялись электронные письма с вложенным документом Word. Каждое почтовое сообщение имело тему «Companies House – new company complaint», а вложенный вордовский документ был с названием «Complaint.doc». Когда пользователи открывали этот файл, то вот что они видели:

AtomBombing: чем опасна новая угроза для Windows и как защитить себя

Несколько дней назад эксперт по безопасности Тал Либерман из компании enSilo показал новую технику внедрения кода, которая влияет на все версии Windows вплоть до Windows 10. В силу природы данной техники, к сожалению, вряд ли он может быть пропатчен. В данной статье я хотел бы пролить свет на данную атаку и на ее последствия, а также рассказать, что можно сделать, чтобы защитить себя.

Вклад авторов

gjf 842.0esetnod32 819.0mir-mir 403.0alizar 401.2yaPetrovich 396.0nchaly 381.0Onthar 350.0doctorweb 347.2vilgeforce 344.0ttools 279.0