DEFCON 21. Одних паролей недостаточно, или почему «ломается» шифрование диска и как это можно исправить. Часть 1

Существуют забавные штуки, такие, как монотонно возрастающие счетчики, с помощью которых можно контролировать активность TMP, а затем проверять полученные значения. Есть небольшой диапазон энергонезависимой памяти, который можно использовать для ваших нужд, он не такой большой, как килобайт, но тоже может быть полезен. Там имеется счётчик тактов, который позволяет определить, как долго система работает с момента последнего запуска. Имеются команды, которые вы могли бы дать TMP, чтобы заставить его делать вещи от вашего имени, в том числе очистку собственной памяти при необходимости.

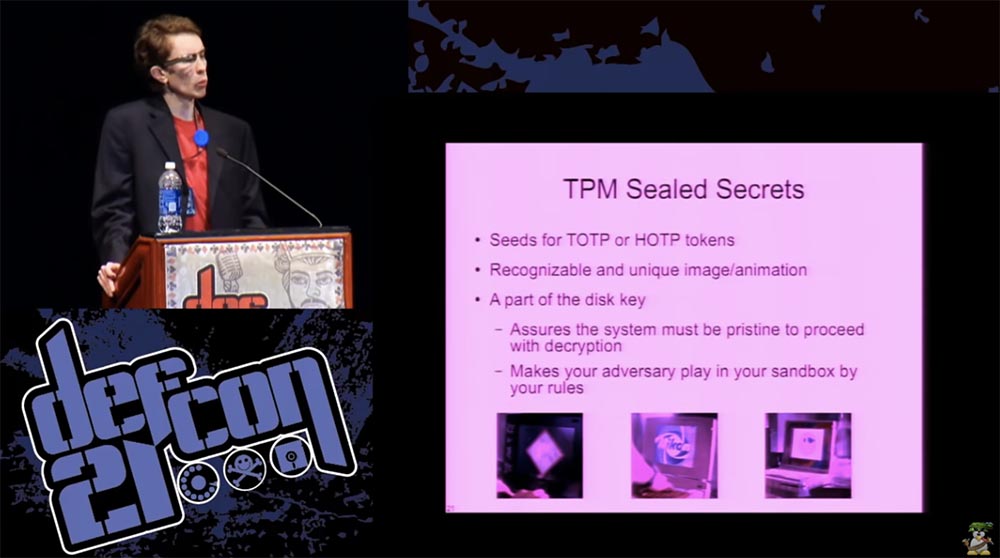

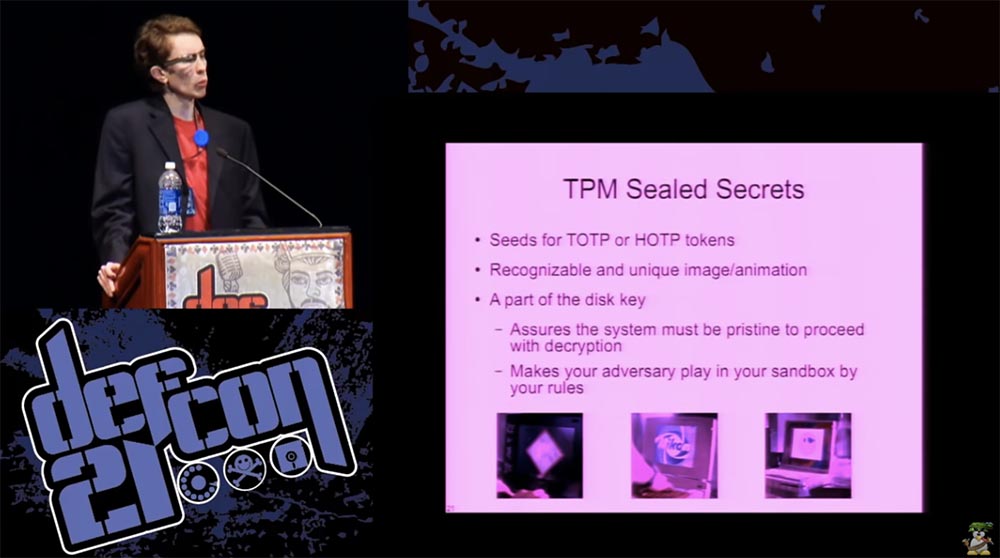

Затем мы хотим разработать протокол, который пользователь может запустить на компьютере, чтобы убедиться, что компьютер не был взломан, прежде он аутентифицируется на компьютере и начнёт им пользоваться. Что полезного для такого протокола мы можем попробовать «запечатать» в регистры конфигурации платформы?

У меня имеется пара предложений: это токены для разовых паролей пользователя, уникальное изображение или анимация, например, ваша фотография, что-то оригинальное, что нелегко найти в другом месте. Вы также можете отключить «video out» на вашем компьютере, когда находитесь в режиме запроса и проверки подлинности аутентификации.

Существуют забавные штуки, такие, как монотонно возрастающие счетчики, с помощью которых можно контролировать активность TMP, а затем проверять полученные значения. Есть небольшой диапазон энергонезависимой памяти, который можно использовать для ваших нужд, он не такой большой, как килобайт, но тоже может быть полезен. Там имеется счётчик тактов, который позволяет определить, как долго система работает с момента последнего запуска. Имеются команды, которые вы могли бы дать TMP, чтобы заставить его делать вещи от вашего имени, в том числе очистку собственной памяти при необходимости.

Затем мы хотим разработать протокол, который пользователь может запустить на компьютере, чтобы убедиться, что компьютер не был взломан, прежде он аутентифицируется на компьютере и начнёт им пользоваться. Что полезного для такого протокола мы можем попробовать «запечатать» в регистры конфигурации платформы?

У меня имеется пара предложений: это токены для разовых паролей пользователя, уникальное изображение или анимация, например, ваша фотография, что-то оригинальное, что нелегко найти в другом месте. Вы также можете отключить «video out» на вашем компьютере, когда находитесь в режиме запроса и проверки подлинности аутентификации.