Повзрослев на год, мы продолжаем Монолог тимлида и делимся опытом тестирования нашего продукта SafePhone.

За прошедший год мы смахнули пыль с фолианта Г.Майерса «Искусство тестирования программ», повторно восхитились мудростью автора и согласились с его утверждением, что невозможно покрыть тестами мало-мальски сложную программу на 100%.

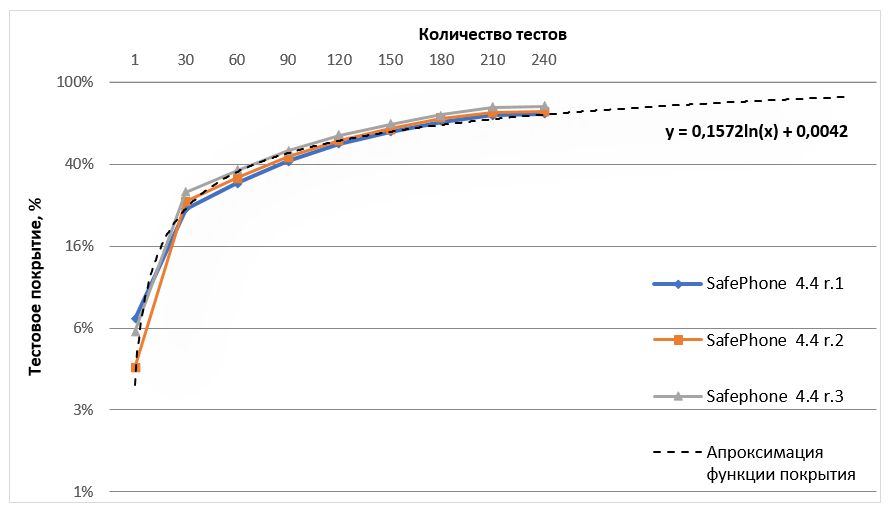

Мы убедились в применимости принципа Парето при тестировании: 80% покрытия продукта, как правило, достигаются 20% тестов. О том, как мы определяем 20% целевых тестов и улучшаем процессы QA, читайте под катом.