Под катом представлена сводная таблица по играм, представленным на презентации Sony PlayStation 5 — The Future Of Gaming. Таблица пытается ответить на вопросы:

- какие игры стоит ждать на старте продаж новой консоли (в конце 2020 года)

- какие игры подвезут в первые годы эксплуатации (2021, 2022)

- какие из игр будут эксклюзивными

Под катом представлен перевод статьи "

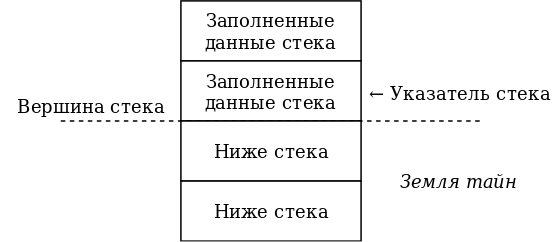

Под катом представлен перевод статьи " Это первая (обзорная) публикация задуманной серии из двух переводов о внедрении Intel'овской Control-flow Enforcement Technology (CET) в Windows 10.

Это первая (обзорная) публикация задуманной серии из двух переводов о внедрении Intel'овской Control-flow Enforcement Technology (CET) в Windows 10.

Fuchsia. Эта ОС основана на микроядре под названием Zircon, которое в свою очередь основано на

Fuchsia. Эта ОС основана на микроядре под названием Zircon, которое в свою очередь основано на