В безопасности не бывает мелочей. Лучшее, чего можно ожидать, — это отсрочки «судного дня», до того момента, пока неприятности не достигнут критической массы. Хотя внешне проблемы постоянно меняются, основаны они на одних и тех же принципах, «грехах» компьютерных сетей, которые можно сравнить с человеческими. Последуем библейскому примеру и сведем всё в один список.

Обжорство (трафиком)

Объём передаваемых данных быстро растёт: появляются новые приложения, добавляются устройства, уходят в облако общие ресурсы. Пользователи активнее взаимодействуют в сети, в виртуальную среду переносится всё больше привычных действий: от документооборота до заказа бургеров. В таком объёме информации отследить и пресечь несанкционированную активность в сети становится сложнее. При большом запасе времени злоумышленники могут глубоко внедриться в сеть и извлечь огромные объёмы нужной для них информации.

В мае 2014 года такая удача улыбнулась взломщикам гиганта eBay, которые украли данные 145 млн пользователей: имена, телефонные номера, e-mail, адреса, даты рождения, пароли. Используя данные трёх сотрудников, неизвестные спокойно действовали в корпоративной сети в течение 229 дней.

Детализированный трафик каждого компьютера и приложения поможет определить потенциально опасные места, а регистрация подозрительных действий и процессов — быстро найти и увидеть угрозу.

Бесконтрольность

Тотальный контроль кажется единственным спасением: стремление управлять всеми устройствами, процессами и программами затмевает разум, приводит к бессмысленной трате сил и времени. Истерию подогревают сообщения об очередных инцидентах. Так, в 2017 году на все Соединенные Штаты прогремела новость о взломе кредитного бюро Equifax.

8 марта US-CERT (Центр реагирования на компьютерные инциденты США) разослал предупреждение о найденной уязвимости в Apache Struts. Отдел кибербезопасности крупнейшего американского бюро кредитных историй Equifax добросовестно просканировал сеть на предмет уязвимости, ничего не нашёл, через неделю повторил сканирование с тем же результатом и успокоился. В конце июля на одном из web-сервисов подозрительную активность всё-таки заметили и уязвимость закрыли. Но было уже поздно: за период с мая по июль злоумышленники смогли беспрепятственно украсть финансовую и личную информацию 143 млн клиентов. Потери Equifax составили до 200 млн долларов, а сенат США всерьёз начал обсуждать штрафы за утечку личной информации клиентов.

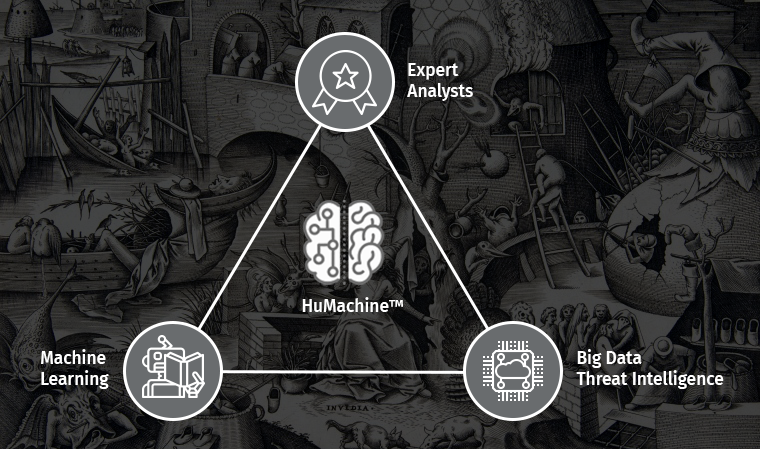

Вражеское вторжение нужно обнаруживать не по косвенным признакам, теряя силы, время и деньги на поиск и выявление подозрительной активности, а предсказывать и предотвращать его. Это возможно с помощью предиктивной аналитики, основанной на обработке большого количества данных об угрозах, в том числе и нейронными сетями.

Влечение к опасным файлам и роковым ссылкам

На опасность человеческого фактора в инфобезопасности не ругаются только хакеры. Соблазн скачать что-то занятное или пройти по интересной ссылке слишком велик. Совершенствуются методы социальной инженерии, данные пользователей становятся более подробными. После вышеописанной утечки данных с eBay началась мощная фишинговая кампания и было разослано 60 тысяч сообщений.

Для получения нужных данных хакеры часто используют серьёзные платформы. Например, одна группа злоумышленников создавала поддельные профили на CareerBuilder, вставляла в резюме фишинговые ссылки или прикрепляла к нему заражённый файл, а затем рассылала работодателям через сам сайт.

Фишинговые атаки сильно бьют не только по карману, но и по репутации компании. В марте 2017 года после успешной фишинговой атаки на американскую Defence Point Security злоумышленники получили личную и финансовую информацию обо всех её работниках. Для организации, занимающейся безопасностью госучреждений, это было особенно обидно. Пришлось заплатить штраф, оказать сотрудникам юридическую помощь, компенсировать им расходы.

Постоянное обучение сотрудников основам ИБ и здравого смысла дает хороший результат, особенно если такое обучение проводить не в виде кондового инструктажа по ИБ, а в игровой форме. Но не стоит забывать и про техническую часть — безалаберность, невнимательность сотрудников нужно компенсировать централизованной и быстрой блокировкой доступа к подозрительным файлам и ресурсам, предварительной фильтрацией почты и веб-ресурсов.

Жадность до работы

Сотрудники, которые используют для работы любые доступные инструменты, могут создавать еще одну опасность. Прогресс уже не повернуть вспять: времена, когда можно было полностью контролировать свой уютный безопасный периметр, канули в Лету. Организации, которые не понимают этого, могут столкнуться с серьезными проблемами. Например, при использовании публичных облаков для резервного копирования. Однажды из-за ошибки при создании облачного бэкапа медицинские и финансовые данные 4000 американских военных стали доступны всему интернету. Повезло, что утечку обнаружили патриоты США.

Удалённый доступ с частных устройств и облачные сервисы стали частью повседневной жизни, а потеря смартфона или ноутбука — обычное явление. «Лаборатория Касперского» провела исследование, и данные по России удручающие: 28% российских организаций отметили, что пострадали от утери принадлежащих компании мобильных устройств.

Для поддержания безопасности необходимо выстраивать адаптивную защиту и создавать сотрудникам безопасные условия работы в любой точке мира с любого устройства. Эту задачу прекрасно решают технологии VPN и контейнеризации/шифрования корпоративной информации, системы MDM с возможностью разделения служебных файлов от личных на смартфонах и планшетах сотрудников и с опцией удалённого уничтожения важных данных в случае утери или кражи устройств.

Лень

Ошибки рядовых сотрудников можно списать на случайность, но совсем другой спрос с людей, занимающихся администрированием и безопасностью. Их лень и невнимательность приводят к серьезным проблемам.

«У нас маленькая компания, кому мы нужны?», «А-а, само обновится!», «Эту прогу делали не дураки, настроек по умолчанию достаточно» — от такого пренебрежения хорошо лечат исследователи информационной безопасности, которые находят интереснейшие вещи. Так в начале 2017 года, в открытом доступе оказалась резервная копия данных клиники пластической хирургии. Из-за незащищенного rsync-сервиса была доступна медицинская информация, а также фото клиенток до и после операции по коррекции груди.

В октябре 2016 года сервис знакомств для взрослых Adult Friend Network обнаружил свою базу на 412 миллионов пользователей в открытом доступе. В ней содержалась личная информация, пароли, IP, время последних сессий и платежей. Кроме явных проблем с безопасностью, вскрылось ещё несколько неприятных фактов: вопреки рекламе, мужских анкет было в несколько раз больше, чем женских, а сама украденная информация была идеальным материалом для шантажа: в 5650 случаях для регистрации использовалась почта из правительственного домена .gov, а в 78 301 — из домена армии США .mil.

Удивляют в этой истории даже не масштабы. Пароли были зашифрованы всего лишь алгоритмом SHA-1, в самой базе хранились данные об удалённых пользователях, а администрация не смогла вовремя закрыть уязвимость.

На помощь администраторам приходят инструменты, автоматизирующие рутинные действия: они обновляют программы по расписанию, ранжируют обнаруженные уязвимости и автоматически распределяют обновления. А установленные заранее сценарии реагирования и оповещения сократят время реакции на инцидент.

Самоуверенность

Доскональное выполнение требований информационной безопасности снижает вероятность инцидентов, усложняет жизнь хакерам, а заодно делает работу сотрудников невозможной. Уязвимости нулевого дня регулярно подбадривают тех, кто руководствуется принципом «работает — не трогай!».

Повезёт, если об уязвимости предупредят — как британскую компанию DM Print, у которой из-за ошибки MongoDB, исправленной больше года назад, были открыты данные 31 тысячи пользователей. А вот один хакер на отсутствии обновлений сумел заработать: используя уязвимость в популярных серверах Jenkins, он инфицировал компьютеры майнером Monero и заработал 3 миллиона долларов.

Сейчас нельзя настроить «один раз и навсегда»: современные системы ИБ — живые организмы, которые должны постоянно учиться, развиваться — а этот процесс требует постоянного совершенствования. Подключайте в систему безопасности новые датчики, которые могут сделать её умнее и наблюдательнее, подпитывайте её потоками данных от профессионального сообщества, проверяйте её устойчивость ко взлому, учите сотрудников и повышайте свою квалификацию.

Отключенное шифрование

Эта проблема стоит того, чтобы вынести её отдельным пунктом. Отключённое шифрование — одна из самых распространённых ошибок администрирования.

В конце 2017 года американский магазин Forever 21 сообщил о краже номеров банковских карт своих клиентов. Оказалось, что с апреля по ноябрь на части POS-терминалов было отключено шифрование, а открытые платёжные данные записывались в журналы, ставшие добычей хакеров.

Но это сложно сравнить с промахом компании Deep Root Analytics. Терабайт данных по американским выборам с информацией по 198 млн американским избирателям оказался на незащищенном облачном сервере Amazon. Доступ к ним мог получить кто угодно, догадавшись перейти на субдомен «dra-dw». Вся информация в базе была систематизирована и подготовлена для моделирования политических процессов, что делало её потенциальным инструментом для массовых фишинговых и спамерских атак, таргетированных маркетинговых компаний, управления общественным мнением.

Шифрованием нельзя пренебрегать — это последний рубеж, защищающий даже украденную информацию. В случае кражи файлов злоумышленники не смогут получить доступ к зашифрованным данным.

In ultimo

Безопасность — это постоянная борьба как с внешними угрозами, так и с собственными слабостями. Опасности таятся на каждом шагу, абсолютная защита от них нереальна. Зато можно повысить свои шансы в этой битве, если понимать этапы атаки и правильно реагировать на каждый из них:

Предотвращение атаки должно исключать большинство угроз, так как должно отсеиваться всё то, что хорошо описано. Для этого нужно:

- анализировать весь трафик в сети;

- контролировать все приложения и процессы на рабочих станциях и устройствах сотрудников;

- блокировать доступ к подозрительным ресурсам;

- держать актуальные спам и фишинг-фильтры;

- регулярно сканировать сети на уязвимости;

- автоматизировать обновления, установку патчей;

- шифровать хранящиеся данные, особенно при использовании облачных сервисов.

На этапе вторжения и заражения важно обнаружить опасное ПО до того, как оно принесёт вред. Для этого нужно иметь доступ ко всем рабочим местам в системе, контролировать права пользователей, а главное — определять несанкционированную/аномальную активность максимально быстро.

Например, в «Лаборатории Касперского» используют для этого технологии предиктивного анализа: вся информация о новых угрозах обрабатывается с помощью технологий машинного обучения, что позволяет успевать за меняющимся и растущим миром вредоносного ПО.

Нейтрализация атак является самой неприятной частью работы, здесь усилия направлены на минимизацию негативных последствий: шифрование, поиск следов компрометации, гибкий настраиваемый аудит позволят сохранить лицо, выявить и локализовать причины и источники атаки. Главное — помнить, что вера в высшие силы может спасти душу, а для информационной безопасности нужно думать головой. Причём постоянно.

И кстати, до 25 июня (если быть совсем точными, до 10:00 по московскому времени) «Лаборатория Касперского» рассматривает работы в рамках Всероссийского онлайн-чемпионата по IT-безопасности для системных администраторов. Самых подозрительных и сообразительных ждут камеры, гироскутеры, квадрокоптеры и пока секретные призы с приставкой «супер».