Все «знают», кто на самом деле пишет вирусы, но знаете ли вы, каково среднее время жизни одного вируса, что делают пользователи, установив антивирус, и почему антивирусные компании редко рассказывают в новостях о методах проникновения?

Интересно? Просим под кат!

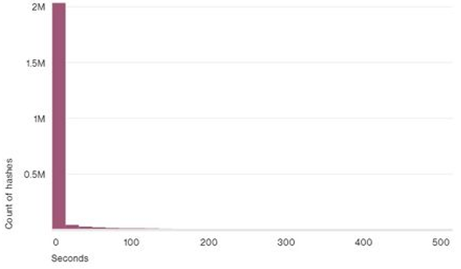

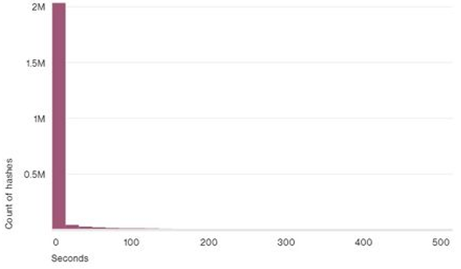

Начнем с времени жизни. Не будем повторять новости о том, что в какой-то организации или компании нашли вирус, который оставался незамеченным… лет. Такое бывает, но обычно такие случаи связаны с целевыми атаками, когда внедрение происходит в малое количество организаций. Обычная же атака вредоносных программ направлена на большое количество частных лиц или компаний и вполне логично, что кто-то рано или поздно обратит внимание на новый троян. Время реакции антивирусов (без облака) составляет примерно два часа, соответственно достаточно большая вероятность того, что вредоносный файл через два-три часа будет уничтожен на зараженных компьютерах.

К сожалению для пользователей разработка вредоносных программ поддается автоматизации и злоумышленники могут выпускать «на дело» вредоносные программ быстрее, чем происходит обновление антивируса:

Источник

Более 99% образцов вредоносных программ (hashes) «живут» (обнаруживаются в диком виде) 58 секунд и меньше!

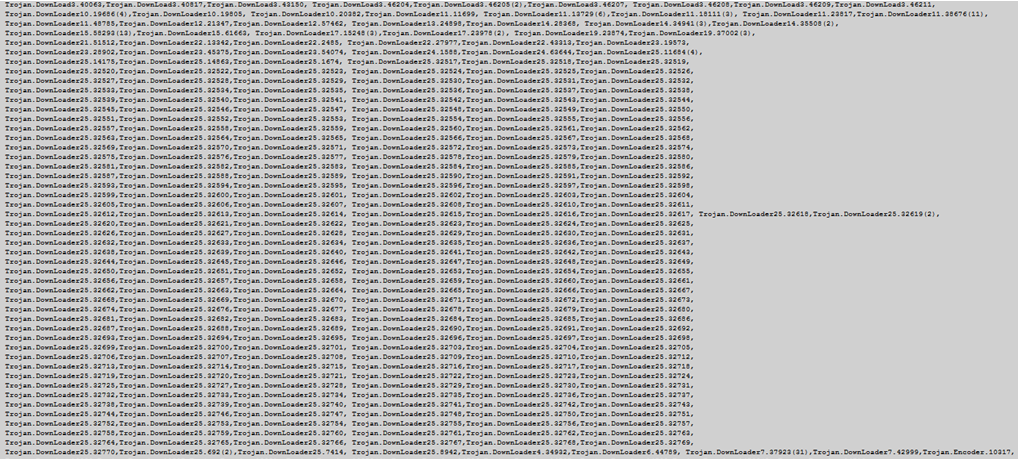

Сколько же вредоносных программ выпускают в день злоумышленники? Точная цифра никому не известна, в частности потому, что гарантировать, что все вредоносные программы созданные за день в этот день и будут пойманы — нельзя. На анализ в день приходит до миллиона образцов. Сигнатур получается конечно поменьше, но тоже немало:

Это без андроида, адваре, tool и иных сигнатур.

А теперь о грустном. Вполне логично, что подобная скорость выпуска вредоносных программ, плюс использование злоумышленниками средств необнаружения (перепаковки, обфускации, исключения известных сигнатур и тд) приводят к тому, что какой бы ни был антивирус, но поймать в момент проникновения в сеть 100% вредоносных программ, включая неизвестные он не может. Если кто думает, что это самое грустное, то он не прав. Грустностей две. Первая то, что регуляторы указывают в своих документах, что средством антивирусной защиты является исключительно антивирус (да еще и не использующий даже эвристики), а второе, что специалисты по информационной защите вслед за регуляторами полагают (результат опросов на конференциях), что хороший антивирус может обнаруживать все вредоносные программы в момент проникновения в сеть.

Выводы:

Раз уж мы упомянули об обновлениях, поговорим и о них.

А ведь это после эпидемий Wanna Cry и НеПетя, о которых не писало наверно только самое ленивое СМИ!

Ну ладно, это компании, а как ведут себя пользователи? На это нам отвечает компания Microsoft. Благодаря своей системе сбора информации о пользователях она теперь знает и о том, как себя ведут пользователи антивирусов. Откроем Microsoft Security Intelligence Report Volume 22:

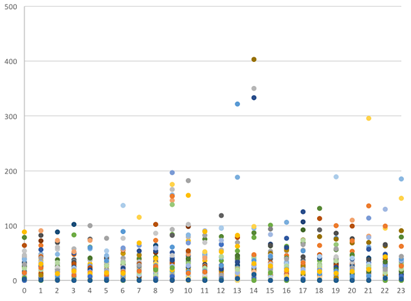

Желтый цвет — установленный и выключенный антивирус. Впечатляет, да? А зеленый — установленный, но не обновляемый.

И кстати число компьютеров без антивируса в последних версиях Windows не означает, что ситуация там лучше, просто на них защитник Windows включен по умолчанию — о чем пользователи могут и не знать.

Примерно такую же статистику дает и утилита CureIt! — не защищено не менее 60 процентов компьютеров. Добавим к этому отсутствие обновлений и пароли по умолчанию и надо удивляться не разгулу шифровальщиков, атому, как мало пострадавших.

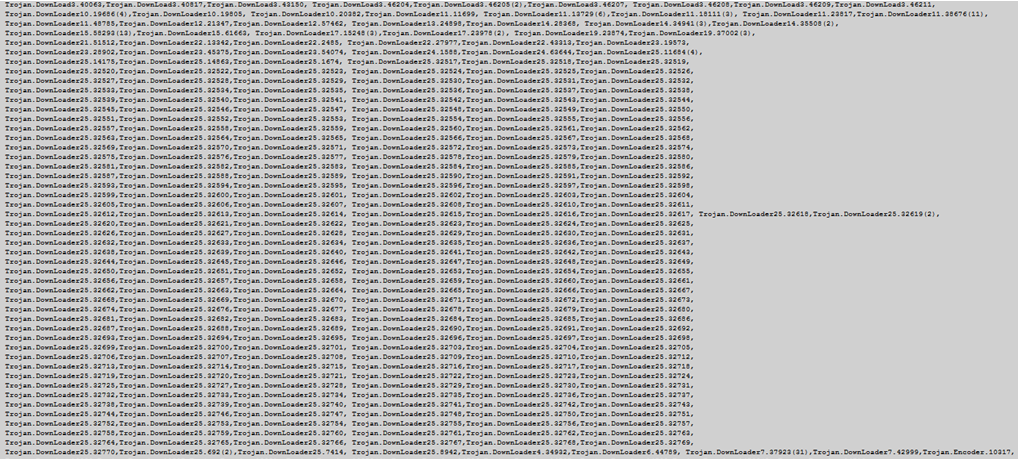

Но вернемся на updates.drweb.com. Как вы думаете, какой из видов троянов наиболее популярный? Шифровальщики (Trojan.Encoder)? Майнеры (Trojan.BtcMine)?

Загрузчики:

Чем они занимаются? Пример

Современные вредоносные программы — это комплексы из многих частей. Загрузчики первыми приходят на машины, анализируют обстановку, скачивают «полезную» нагрузку, чистят логи и самоудаляются. В итоге исследователям попадает весь вредоносный комплекс кроме загрузчика, в результате чего метод заражения (уязвимость в системе) остается неизвестной и заражение может произойти повторно.

Вывод. Берегите логи, они залог успешного анализа ИТ-инцидента.

Во сколько происходят атаки? Легенды гласят, что настоящие злоумышленники работают по ночам. Так ли это?

Источник

Забавно, но интенсивность атак полностью совпадает максимумами активности сотрудников компаний — приход на работу, время перед обедом и время в конце рабочего дня. Четвертый пик — атаки в ночное время может быть вызван тем, что в это время вероятность обнаружения атаки и реагирования на нее со стороны службы безопасности компании значительно ниже.

Кстати еще одна цифра из уже приведенной ссылки. Между публикацией об уязвимости и началом атак проходит примерно три дня

Вывод — откладывать обновления безопасности на бОльший срок — опасно.

Надеюсь было интересно, если остались вопросы — буду благодарен.

Интересно? Просим под кат!

Начнем с времени жизни. Не будем повторять новости о том, что в какой-то организации или компании нашли вирус, который оставался незамеченным… лет. Такое бывает, но обычно такие случаи связаны с целевыми атаками, когда внедрение происходит в малое количество организаций. Обычная же атака вредоносных программ направлена на большое количество частных лиц или компаний и вполне логично, что кто-то рано или поздно обратит внимание на новый троян. Время реакции антивирусов (без облака) составляет примерно два часа, соответственно достаточно большая вероятность того, что вредоносный файл через два-три часа будет уничтожен на зараженных компьютерах.

К сожалению для пользователей разработка вредоносных программ поддается автоматизации и злоумышленники могут выпускать «на дело» вредоносные программ быстрее, чем происходит обновление антивируса:

Источник

Более 99% образцов вредоносных программ (hashes) «живут» (обнаруживаются в диком виде) 58 секунд и меньше!

Сколько же вредоносных программ выпускают в день злоумышленники? Точная цифра никому не известна, в частности потому, что гарантировать, что все вредоносные программы созданные за день в этот день и будут пойманы — нельзя. На анализ в день приходит до миллиона образцов. Сигнатур получается конечно поменьше, но тоже немало:

Это без андроида, адваре, tool и иных сигнатур.

А теперь о грустном. Вполне логично, что подобная скорость выпуска вредоносных программ, плюс использование злоумышленниками средств необнаружения (перепаковки, обфускации, исключения известных сигнатур и тд) приводят к тому, что какой бы ни был антивирус, но поймать в момент проникновения в сеть 100% вредоносных программ, включая неизвестные он не может. Если кто думает, что это самое грустное, то он не прав. Грустностей две. Первая то, что регуляторы указывают в своих документах, что средством антивирусной защиты является исключительно антивирус (да еще и не использующий даже эвристики), а второе, что специалисты по информационной защите вслед за регуляторами полагают (результат опросов на конференциях), что хороший антивирус может обнаруживать все вредоносные программы в момент проникновения в сеть.

Выводы:

- Несмотря на широкое использование вирусописателями сервисов типа ВирусТотал — традиционная эвристика позиций не сдает. Так один из двух российских антивирусов обнаруживал Wanna Cry сразу именно эвристикой

- Поведенческий или превентивный механизм обнаружения вредоносных программ в антивирусе — обязателен. К сожалению пользователи в массе считают, что превентивка в антивирусе — лишнее и приобретают продукты без нее. Типичный пример — результаты голосования за компоненты, которые должны быть в антивирусе

- Облачные механизмы имеют то преимущество, что обновления правил на них выкладываются сразу и антивирус может мгновенно их применять. По слухам второй российский антивирус также обнаруживал Wanna Cry, но облаком и в результате пострадали компании, в которых облако было отключено или вообще запрещено

- Антивирус — не волшебник и обнаруживать 100% вредоносных файлов не может. Поэтому для защиты от проникновения вредоносных программ нужно ставить обновления и ограничивать права.

Раз уж мы упомянули об обновлениях, поговорим и о них.

отчет от корпорации Fortinet показал, что во втором квартале 2017 года 90% организаций зафиксировали эксплоиты для уязвимостей, которым было более трех лет. Также исследователи отметили, что спустя 10 лет после исправления дефектов, 60% компаний по-прежнему подвергались соответствующим атакам.

А ведь это после эпидемий Wanna Cry и НеПетя, о которых не писало наверно только самое ленивое СМИ!

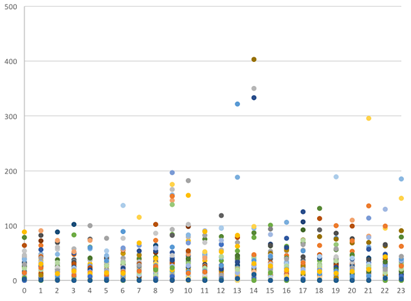

Ну ладно, это компании, а как ведут себя пользователи? На это нам отвечает компания Microsoft. Благодаря своей системе сбора информации о пользователях она теперь знает и о том, как себя ведут пользователи антивирусов. Откроем Microsoft Security Intelligence Report Volume 22:

Желтый цвет — установленный и выключенный антивирус. Впечатляет, да? А зеленый — установленный, но не обновляемый.

И кстати число компьютеров без антивируса в последних версиях Windows не означает, что ситуация там лучше, просто на них защитник Windows включен по умолчанию — о чем пользователи могут и не знать.

Примерно такую же статистику дает и утилита CureIt! — не защищено не менее 60 процентов компьютеров. Добавим к этому отсутствие обновлений и пароли по умолчанию и надо удивляться не разгулу шифровальщиков, атому, как мало пострадавших.

Но вернемся на updates.drweb.com. Как вы думаете, какой из видов троянов наиболее популярный? Шифровальщики (Trojan.Encoder)? Майнеры (Trojan.BtcMine)?

Загрузчики:

Чем они занимаются? Пример

Троянец Trojan.DownLoader23.60762 связывается с управляющим сервером для получения команд, среди которых замечены следующие:

- запустить файл из временной папки на диске зараженного компьютера;

- встроиться в работающий процесс;

- скачать указанный файл;

- запустить указанный исполняемый файл;

- сохранить и передать злоумышленникам базу данных SQLite, используемую Google Chrome;

- удалить файлы cookies;

- перезагрузить операционную систему;

- выключить компьютер.

Современные вредоносные программы — это комплексы из многих частей. Загрузчики первыми приходят на машины, анализируют обстановку, скачивают «полезную» нагрузку, чистят логи и самоудаляются. В итоге исследователям попадает весь вредоносный комплекс кроме загрузчика, в результате чего метод заражения (уязвимость в системе) остается неизвестной и заражение может произойти повторно.

Вывод. Берегите логи, они залог успешного анализа ИТ-инцидента.

Во сколько происходят атаки? Легенды гласят, что настоящие злоумышленники работают по ночам. Так ли это?

Источник

Забавно, но интенсивность атак полностью совпадает максимумами активности сотрудников компаний — приход на работу, время перед обедом и время в конце рабочего дня. Четвертый пик — атаки в ночное время может быть вызван тем, что в это время вероятность обнаружения атаки и реагирования на нее со стороны службы безопасности компании значительно ниже.

Кстати еще одна цифра из уже приведенной ссылки. Между публикацией об уязвимости и началом атак проходит примерно три дня

Вывод — откладывать обновления безопасности на бОльший срок — опасно.

Надеюсь было интересно, если остались вопросы — буду благодарен.