Привет! Меня зовут Макс Плеханов. Я работаю в крупной российской компании, предоставляющей хостинг. Занимаюсь развитием продукта. Одним из важных вопросов, с которыми я сталкиваюсь практически каждый день, — это защита персональных данных.

Обычно мы сами — источники персональных данных, но давайте в этот раз окажемся по ту сторону баррикад: взглянем на процесс вз��имодействия с личной информацией с точки зрения бизнеса. Делюсь с вами разбором, как российская компания должна работать с персональными данными (в том числе, в облаке) и защищать их, при этом не нарушая закон.

В России правила обращения с персональными данными граждан определяются федеральным законом «О персональных данных» от 27.06.2006 года №152-ФЗ и перечнем других законодательных актов. Любые организации, которые взаимодействуют с персональными данными, обязаны соблюдать эти законодательные акты, чтобы избежать штрафа от Роскомнадзора. Компании должны заботиться не только о данных своих клиентов или подрядчиков, но и сотрудников.

Нарушить статью 152-ФЗ не так сложно, и это касается не только несанкционированной передачи данных третьим лицам. Чтобы во всём разобраться, нужно знать терминологию и законодательную базу. С них и начнём.

Основная терминология

Согласно пункту 1, статьи 3, 152-ФЗ:

Персональные данные — это любая информация, относящаяся к прямо или косвенно определённому или определяемому физическому лицу (субъекту персональных данных).

Здесь же вводится определение субъекта персональных данных:

Субъект — это «владелец» персональных данных, а персональные данные (ПДн) — это информация, которая относится к конкретному человеку или по которой можно установить личность человека.

Важный момент: не всегда информация, которая на первый взгляд кажется персональными данными, ими является.

Для примера возьмём какое-то распространённое ФИО — Василий Иванович Ушаков. Скорее всего, таких Василиев по всей стране наберётся больше одного и конкретно установить его личность нельзя. Это понимают и компании, собирающие персональные данные, поэтому для осуществления своей деятельности они запрашивают у субъекта дополнительную информацию: номер телефона или электронную почту. По этому набору из ФИО и номера компания будет определять того самого Василия, и этот набор информации будет считаться персональными данными.

Персональные данные разделяются на 4 категории: общедоступные, иные, специальные и биометрические.

Общедоступные персональные данные. Это информация о субъекте, размещённая в общедоступных источниках с его согласия (согласия не на обработку, а на отнесение его данных к категории общедоступных).

Если наш Василий дал согласие на размещение своих ФИО и номера телефона в справочнике, то такие ПДн будут считаться общедоступными. Общедоступные персональные данные характеризуются именно размещением в общедоступных источниках, а не содержащейся в них информацией.

При этом не следует путать общедоступную информацию (статья 7, 149-ФЗ) и персональные данные, опубликованные в общедоступных источниках (статья 8, 152-ФЗ). В отличие от обычной информации, неограниченный доступ к персональным данным не делает их автоматически общедоступными.

Соцсети — отличное тому подтверждение. Судебная практика выработала позицию, согласно которой социальные сети — не общедоступные источники. Как минимум потому, что при регистрации пользователи не дают письменное согласие на размещение персональных данных в общедоступных источниках, как этого требует закон.

Иные персональные данные. В категорию иных ПДн относят данные, которые не подпадают под остальные категории. В целом, эта категория самая распространённая и в неё входят ФИО, номер телефона, электронная почта, дата рождения и тому подобная информация. Пока такие данные не разместили в общедоступных источниках, они иные.

Специальные персональные данные. Специальные персональные данные характеризуют человека как личность: отношение к религии, расовая принадлежность, подробности об интимной жизни или состоянии здоровья.

Биометрические персональные данные. Это данные, которые описывают биологические и физические особенности человека, по которым его идентифицируют: ДНК, отпечаток пальца, группа крови, характеристики голоса, радужка глаза. Фотографии или видео с человеком тоже будут считаться биометрическими персональными данными, если по этим материалам его идентифицируют.

Любые действия с персональными данными, в том числе сбор и хранение, называются обработкой. Согласно пункту 3, статьи 3, 152-ФЗ:

Обработка персональных данных — любое действие (операция) или совокупность действий (операций), совершаемых с использованием средств авто��атизации или без использования таких средств с персональными данными, включая сбор, запись, систематизацию, накопление, хранение, уточнение (обновление, изменение), извлечение, использование, передачу (распространение, предоставление, доступ), обезличивание, блокирование, удаление, уничтожение персональных данных.

В зависимости от степени применения компьютерных систем при обработке персональных данных она разделяется на 3 типа: автоматизированная, смешанная и неавтоматизированная.

Организация, которая обрабатывает персональные данные, является оператором персональных данных (пункт 2, статья 3, 152-ФЗ):

Оператор — государственный орган, муниципальный орган, юридическое или физическое лицо, самостоятельно или совместно с другими лицами организующие и (или) осуществляющие обработку персональных данных, а также определяющие цели обработки персональных данных, состав персональных данных, подлежащих обработке, действия (операции), совершаемые с персональными данными.

Информационная система персональных данных (ИСПДн) — это система с персональными данными и технологическими средствами их обработки (пункт 10, статья 3, 152-ФЗ):

Информационная система персональных данных — совокупность содержащихся в базах данных персональных данных и обеспечивающих их обработку информационных технологий и технических средств.

Это основная терминология. Теперь перейдём к законодательным актам, которые касаются обработки персональных данных.

Законодательная база

Всего можно выделить 5 основных законодательных актов, которые регулируют те или иные аспекты работы с персональными данными:

Федеральный закон «О персональных данных» от 27.06.2006 года №152-ФЗ: вводит основные термины, определяет принципы и условия обработки персональных данных, описывает обязанности оператора и права субъекта;

Постановление Правительства №1119 от 01.11.2012 года: определяет типы угроз и уровни защищённости, классифицирует ИСПДн;

Постановление Правительства №687 от 15.09.2008 года: устанавливает обработку персональных данных без средств автоматизации;

Приказ ФСТЭК России №21 от 18.02.2013 года: устанавливает технические и организационные методы обеспечения защиты персональных данных;

Приказ ФСБ России №378 от 10.07.2014 года: регулирует методы криптографической защиты.

Дальше по ходу статьи мы будем ссылаться на перечисленные акты и подробнее их раскрывать.

Принципы обработки персональных данных

В статье 5, 152-ФЗ сформированы 7 принципов обработки персональных данных, которые должны быть ориентиром для операторов:

Законность и справедливость обработки. Персональные данные должны обрабатываться на законной и справедливой основе. Если речь идёт об обработке данных сотрудника, то она должна производиться с учётом законов, регулирующих трудовые отношения между работодателем и сотрудником.

Обработка должна осуществляться для достижения конкретных целей. Нельзя просто так собирать персональные данные с мыслью, что они понадобятся в будущем. Собираемые данные должны удовлетворять текущие цели обработки персональных данных, которые указывают в согласии на обработку ПДн.

Нельзя объединять базы данных с ПДн с несовместимыми целями обработки. Если оператор обрабатывает персональные данные с разными целями, то их нельзя хранить в одной базе данных. Например, компания не может хранить данные о клиентах совместно с данными о работниках.

Обрабатывать только те данные, которые соответствуют целям обработки. Этот принцип пересекается со вторым: если оператор обрабатывает ПДн для почтовой рассылки, то он не может просить у пользователя биометрические данные, если они не необходимы для обработки с иной целью.

Неизбыточность обрабатываемых ПДн. Объём обрабатываемых данных должен соответствовать целям.

Точность, достаточность и актуальность ПДн. Оператор должен следить за актуальностью и точностью данных: если данные изменились, то он должен уточнить их или удалить устаревшие.

Срок хранения ПДн ограничен целями обработки. После достижения целей обработки персональных данных их нужно удалить, если нет законных оснований для обратного.

Соблюдение принципов и условий обработки персональных данных — обязательно. При проверке контролирующий орган будет определять, допустил ли оператор ПДн нарушения норм статей 5 и 6 ФЗ-152. Эти нормы обычно рассматривают в совокупности с другими статьями ФЗ-152, а также с нормами других федеральных законов.

Например, в делах о нарушениях законодательства о рекламе УФАС (Управление Федеральной антимонопольной службы) устанавливает, допустил ли рекламораспространитель обработку персональных данных, несовместимую с целями сбора персональных данных, которые излагаются в согласии на обработку ПДн (статья 9, ФЗ-152). Если рекламораспространитель допустил обработку персональных данных без предварительного согласия абонента или адресата на получение рекламы, он понесёт административную ответственность по ч. 1 ст. 14.3 КоАП РФ за нарушение положений ст. 18 Закона о рекламе.

Подобное решение приняло Свердловское УФАС России 11.02.2022 по делу N 066/05/28-3968/2021 и составило протокол об административном нарушении — рассылки пользователям незаконной рекламы.

Уровни защищённости персональных данных и типы угроз

Выбор технологических мер для обеспечения защиты персональных данных зависит от 4 критериев:

кто является субъектом обработки ПДн: сотрудники или нет;

количество субъектов обработки;

категории обрабатываемых персональных данных;

тип угроз.

Если с первыми тремя критериями всё довольно ясно, то на типах угроз необходимо остановиться подробнее.

Существует 3 типа актуальных угроз, которым может быть подтверждена ИСПДн. Актуальные угрозы безопасности персональных данных — это совокупность условий и факторов, создающих опасность несанкционированного, в том числе случайного, доступа к персональным данным при их обработке в ИСПДн, который может привести к уничтожению, изменению, блокированию, копированию, предоставлению, распространению персональных данных и другим неправомерным действиям.

Все типы угроз определены в Постановлении Правительства №1119:

Угрозы 1-го типа вам грозят, если в системном программном обеспечении вашей информационной системы есть недокументированные (незадекларированные) возможности.

Угрозы 2-го типа актуальны для информационной системы, где имеются недокументированные (незадекларированные) возможности в прикладном программном обеспечении.

Угрозы 3-го типа предполагают наличие угроз, не связанных с наличием недокументированных (незадекларированных) возможностей в системном и прикладном программном обеспечении.

Определение типа угроз безопасности персональных данных, актуальных для информационной системы, осуществляется оператором с учётом оценки возможного вреда. Такая оценка проводится на основании пункта 5 части 1 статьи 18.1 152-ФЗ и в соответствии с нормативными правовыми актами, указанными в 5 части 19 статьи 152-ФЗ. К этим правовым актам относится «Методика определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных».

Чёткого разграничения о том, каким операторам свойственно иметь те или иные типы угроз, нет. Угрозы 1-го и 2-го типа не актуальны для тех операторов, чья работа ИСПДн планируется на лицензионном системном программном обеспечении, в защищённой информационной среде, созданной на основе сертифицированных средств защиты информации.

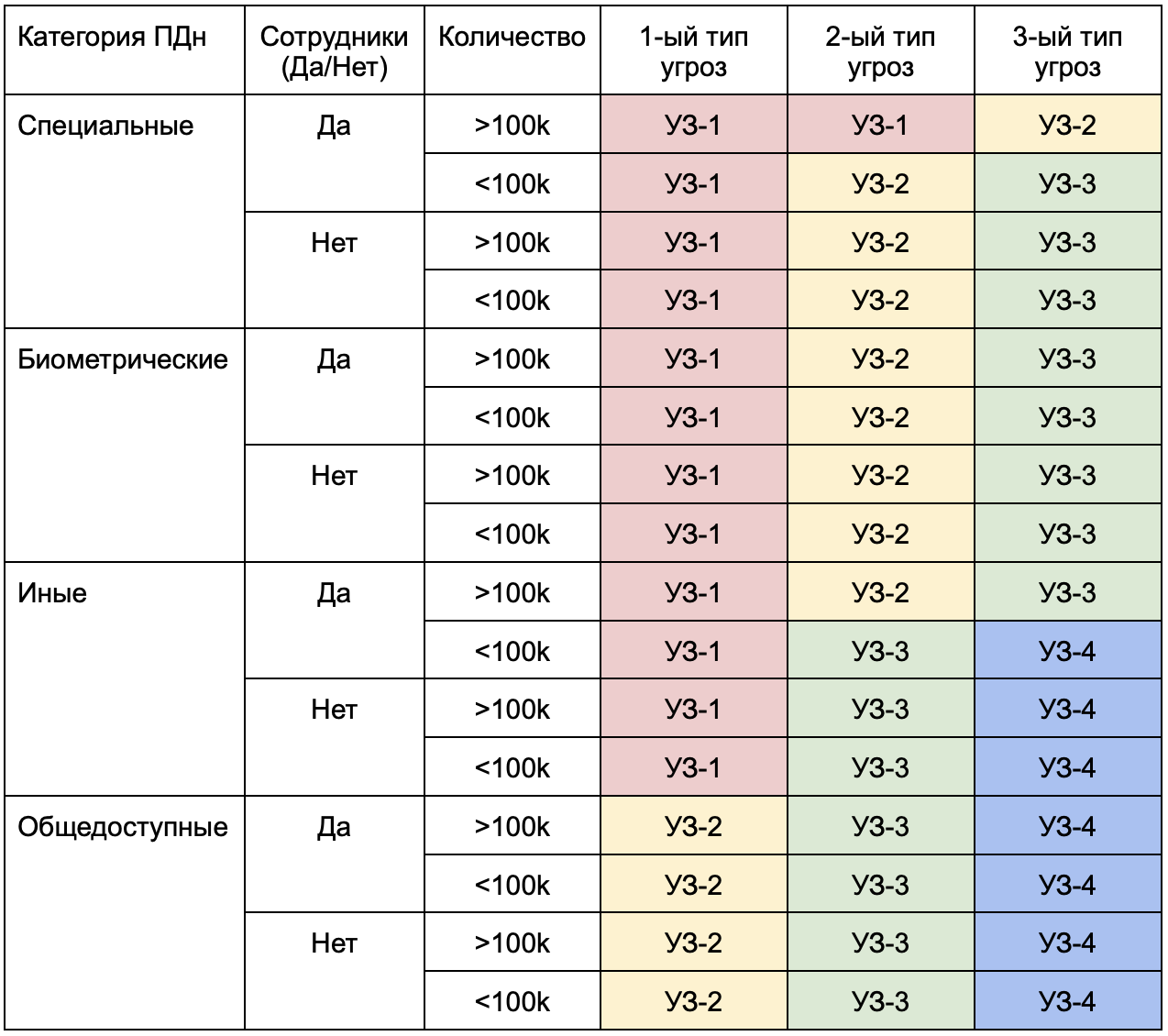

На основе вышеупомянутых критериев системе присваивается один из четырёх уровней защищённости (УЗ). Приведём таблицу уровней защищённости в зависимости от 4 критериев:

Для каждого уровня защищённости необходимо использовать набор организационных и технических мер, определённых в Постановлении Правительства №1119 и Приказе ФСТЭК №21.

Чтобы создать 4-й уровень защищённости, требуется:

обеспечить безопасность помещения, в котором размещена ИСПДн;

организовать сохранность носителей с ПДн;

утвердить документ с перечнем лиц, которым необходим доступ к персональным данным для выполнения рабочих обязанностей;

использовать средства защиты информации (СЗИ), прошедшие процедуру оценки.

Для обеспечения 3-го уровня защищённости нужно:

обеспечить 4-й уровень;

назначить ответственного за безопасность персональных данных.

Для обеспечения 2-го уровня защищённости необходимо:

обеспечить 3-й уровень;

ограничить доступ к электронному журналу сообщений.

Для обеспечения 1-го уровня защищённости требуется:

обеспечить 2 уровень;

организовать автоматическую регистрацию изменений полномочий сотрудников по доступу к персональным данным в электронном журнале;

создать отдел или возложить на существующий ответственность за безопасность ИСПДн.

Все технологические меры по обеспечению того или иного уровня защищённости перечислены в Приказе ФСТЭК №21: всего там 15 категорий, в которые в общей сумме входит 109 мер.

Например, одной из обязательных мер для всех уровней защищённости является ИАФ 1 — идентификация и аутентификация пользователей, являющихся работниками оператора. Реализовать такую систему можно разными способами, в том числе с помощью средств защиты информации (СЗИ), например, Secret Net Studio.

Средства защиты информации

При выборе средств защиты информации оператор должен отталкиваться от того, планирует ли он проходить аттестацию. Её проводит лицензиат ФСТЭК (Федеральной службы по техническому и экспортному контролю). Обычно аттестация необходима в государственных и муниципальных учреждениях. Коммерческим компаниям аттестация может потребоваться для сотрудничества с такими организациями, но чаще всего она не требуется.

Для большинства негосударственных организаций подойдёт акт оценки эффективности, который требуется от всех операторов в соответствии со 2 частью 4 пункта 19 статьи 152-ФЗ. Разница в том, что аттестацию проводит обязательно лицензиат ФСТЭК, а акт оценки эффективности компания может провести самостоятельно.

В зависимости от выбранного варианта проверки качества защиты персональных данных оператор будет выбирать средства защиты информации. При прохождении аттестации оператор вынужден использовать сертифицированные СЗИ, которые соответствуют уровню защищённости его системы. Если же оператор предпочтёт выбрать акт оценки эффективности, то он вправе использовать не сертифицированные СЗИ, однако ему придётся продемонстрировать регулятору, что они прошли проверку и отвечают необходимым нормам.

Отдельного внимания заслуживает криптозащита. Если она используется в системе, то необходимо применять СКЗИ (средства криптографической защиты информации), которые сертифицированы ФСБ. Это такие программы или устройства, которые шифруют документы и генерируют электронную подпись. Криптографические средства также подбираются в соответствии с уровнем защищённости системы, согласно приказу ФСБ №378.

Как проверяют защищённость персональных данных

Основной регулятор в области персональных данных — Роскомнадзор. Он проверяет операторов и ведёт их учёт. В некоторых случаях оператором могут заинтересоваться ФСТЭК (если речь идёт о государственных организациях) и ФСБ (если речь идёт о криптографических методах защиты).

У Роскомнадзора есть несколько способов проверить, как компания соблюдает закон.

Плановая проверка. Региональное отделение Роскомнадзора проводит плановую проверку раз в 3 года. Планы проверок размещаются на сайтах территориальных округов. Проверяющий орган потребует от оператора предоставить кипу документов, связанных с обработкой персональных данных: начиная от типового согласия на обработку ПДн до модели угроз ИСПДн. Конкретный список документов, который нужен при проверке, в законе не определён. Проверяющий вправе общаться с сотрудниками оператора, проверять дела уволенных.

К такой проверке нужно отнестись ответственно: собрать весь пакет документов за пару дней получится только у малого бизнеса. Для крупных и средних компаний рекомендуется выстроить в компании постоянный процесс по соответствию законодательству.

Внеплановая проверка. Если Роскомнадзор сочтёт, что оператор нарушает законы о персональных данных, то он может прийти с внеплановой проверкой. За сутки до неё он должен уведомить оператора.

Запрос. Роскомнадзор может направить запрос к оператору, например, объяснить жалобу со стороны физлица и запросить перечень документов.

Мониторинг. Сотрудники Роскомнадзора могут вручную или в автоматическом режиме проверять сайт оператора на нарушения.

Особенности защиты ПДн в облаке: как компании выбрать провайдера

Федеральный закон не запрещает оператору пользоваться инфраструктурой провайдера для обработки персональных данных. При этом для субъекта ПДн ничего не меняется.

Договорные отношения между провайдером и оператором ПДн заключаются в оказании услуг хостинга и иных услуг и не включают в себя обработку ПДн. Во время проверки договор об оказании услуг станет одним из документов, которые нужно будет предоставить проверяющему органу.

Операторы ПДн, получая услуги хостинга, не перестают быть ответственными за персональные данные. Они не должны открывать доступ к данным, распространяя их неограниченному кругу лиц. Также у операторов должен быть свой комплект документов, свидетельствующих о том, что им были приняты меры в соответствии со ст. 18, 19 ФЗ-152, описывающие обязанности оператора и меры по обеспечению защиты данных. Оператор продолжает нести всю ответственность перед субъектом за персональные данные, а поставщик услуг, в данном случае хостинг, несёт ответственность перед оператором по договору об оказании услуг.

Например, компания «А» разместила на сервере провайдера «Б» сайт, где фигурируют персональные данные пользователей, не давших согласие на их распространение.

В соответствии с ч.1 ст. 19 ФЗ-152 при обработке персональных данных оператор обязан принимать необходимые меры для обеспечения защиты персональных данных от неправомерных действий, в данном случае от незаконного распространения.

В нашем примере провайдер «Б» несёт ответственность перед компанией «А» за предоставляемые хостинг-услуги, но перед пользователями всю ответственность за защиту их личной информации несёт именно компания «А» (ст. 13.11 КоАП РФ).

Соответственно, в любом случае ответственность перед субъектами персональных данных несёт оператор. Даже если данные пользователя утекли из облака из-за ошибки хостинга, то перед субъектом персональных данных ответственность несёт всё равно оператор.

При выборе провайдера компании необходимо ориентироваться на следующие аспекты:

Серверы провайдера должны находиться на территории РФ в соответствии с ч. 5 ст. 18 ФЗ-152.

У провайдера должен быть аттестат соответствия требования по защите информации. Аттестация проводится лицензиатом ФСТЭК, и в случае успешного прохождения компания получает аттестат о том, что инфраструктура соответствует требованиям по безопасности информации.

Чеклист: как компании защитить ПДн по закону

Обязательно изучить и соблюдать все 7 принципов обработки персональных данных, согласно статье 5 152-ФЗ.

Предпринять все организационные и технологические меры для обеспечения необходимого и достаточного уровня защищённости данных. 4-й уровень защищённости оптимальный по затратам, но необходимо исходить из обработки ПДн, их количества и типов угроз, а не стремления к наиболее экономичному уровню защищённости.

Выбрать вариант проверки качества защиты персональных данных — акт оценки эффективности или аттестация. На основе этого выбрать СЗИ.

Выстроить в компании постоянный процесс по соответствию законодательству, чтобы проходить проверки Роскомнадзора (особенно это актуально для крупных и средних компаний).

Если пользуетесь хостингами, при их выборе ориентироваться на два правила: серверы провайдера должны быть в РФ, сам провайдер должен быть аттестован по защите информации.