Каждый раз, когда в сфере безопасности происходит очередной провал, из воздуха материализуются два вечных вопроса: что делать и кто виноват. Причем первый важнее: все чаще мы имеем дело с инцидентами, которые вот так просто, патчем или чем-то подобным, решить невозможно. К сожалению, это относится не только к суперсложным атакам. К счастью, речь обычно идет о теоретических угрозах. Посмотрим на главные новости этой недели:

Каждый раз, когда в сфере безопасности происходит очередной провал, из воздуха материализуются два вечных вопроса: что делать и кто виноват. Причем первый важнее: все чаще мы имеем дело с инцидентами, которые вот так просто, патчем или чем-то подобным, решить невозможно. К сожалению, это относится не только к суперсложным атакам. К счастью, речь обычно идет о теоретических угрозах. Посмотрим на главные новости этой недели:— В ноутбуках Dell обнаружили самоподписанные корневые сертификаты;

— В 600 тысячах модемов американской компании Arris обнаружили бэкдор;

— За аудит TrueCrypt взялось немецкое госагентство, ничего не нашло, но заброшенной разработчиками утилите для шифрования все равно никто больше не доверяет.

Ничего нового. Первые две истории — вообще из любимой мной рубрики «никогда такого не было и вот опять». Десятки производителей софта и железа наступают на специальные IT Security грабли, и кажется, что никогда не будет этому ни конца, ни края. Но решение есть, и в сегодняшнем дайджесте я попробую в общих чертах объяснить, какое. Все эпизоды сериала — тут.

В ноутбуках Dell обнаружили self-signed корневой сертификат и приватный ключ. А потом нашли

Новость. Еще одна новость. 2000+ комментариев на Reddit.

В феврале этого года в ноутбуках Lenovo обнаружили предустановленную программу Superfish, которая показывала пользователям какую-то очень таргетированную рекламу. Неприятно, не удивительно, но был один нюанс: чтобы еще более эффективно показывать таргетированную рекламу даже на сайтах с защищенным соединением, программа «вламывалась» в HTTPS трафик при помощи собственного корневого сертификата. В Lenovo сначала проблему не признали («это не проблема»), потом признали, извинились и программу удалили.

Все хорошо? Нет. Через два месяца в продаже появляются ноутбуки Dell, в которых новый производитель наступает на те же грабли: корневой сертификат eDellRoot, уже не от сторонней софтины, а от самого производителя, потенциально позволяет проводить MiTM-атаки, следить за пользователем, красть пароли и тому подобное. Как обнаружили? Пользователь, решивший зачем-то посмотреть список установленных корневых сертификатов (согласитесь, достаточно нетипичное занятие) нашел eDellRoot и написал об этом на Reddit.

Настало время прохладных былин.

Как отреагировали? А точно так же, как и Lenovo в феврале. Первый комментарий от Dell заключался в том, что проблемы нет, эта штука устанавливается для «более эффективной» работы техподдержки в случае обращения клиента, и вообще все чудненько. Но что-то пошло не так, «прибить» сертификат с помощью Windows Defender решила компания Microsoft, а Dell принес извинения и намерен удалить сертификат с существующих ноутбуков с помощью апдейта, а на новые — больше не ставить.

Потенциальных проблем с eDellRoot было бы меньше, если бы на пострадавших машинах не находился бы еще и приватный ключ. Как выяснилось позже, в некоторых моделях Dell можно отыскать еще две таких же пары, хотя попадаются они реже, а срок действия одного из вновь обнаруженных сертификатов уже истек. То есть получается, что такая крайне небезопасная практика — общепринята, распространена и (до сего момента) не квалифицировалась вендорами, как что-то плохое.

Напомню еще одну историю по теме, которую в начале прошлого года раскопали наши эксперты. ПО Absolute Computrace мало того, что имело функцию «восстановления» после полной переустановки системы, так еще использовало крайне небезопасные методы взаимодействия с серверной инфраструктурой, и возможно было активировано у тех владельцев ноутбуков, которые никогда не просили разработчика системы «антиугона» это делать. Так вот, это показательный пример того, как сложно исследовать такие потенциальные угрозы безопасности. Вот в 2009 году некоторые аспекты работы Computrace исследует одна компания. Вот эксперты «Лаборатории» решают развить тему и находят еще больше проблем. Для этого надо: (1) проанализировать взаимодействие BIOS и устанавливаемого ПО (2) проанализировать код программы и взаимодействие с сервером (3) подобрать несколько разноплановых ноутбуков, сравнить версии ПО и модулей, оценить конфигурацию на каждом. Желательно, чтобы ноутбуки были новые — нужно было понять, активируется ли модуль по умолчанию. (4) Приготовить proof of concept, показывающий как можно получить контроль над ноутбуком удаленно.

Вывод понятен: это все занимает несколько месяцев, если не годы. Реакция разработчика? «У нас все нормально, проблем нет» и так далее. Примеры Dell и Lenovo показывают, что первая реакция — она всегда такая.

Главная ошибка, которую можно совершить на фоне таких событий — это начать делить компании-производители софта и железа на «хорошие» (с точки зрения безопасности) и «плохие». Это отличный способ заместить разговор о технологиях политикой, и в итоге ничего не решить. А надо вообще-то изменить ситуацию в области безопасности к лучшему, для всех

Серьезно, проблем кибербезопасности настолько много, что security-индустрия в ее текущем виде просто не в состоянии выявить и помочь решить их все. Рано или поздно ответственное отношение к безопасности станет для вендоров таким же конкурентным преимуществом, как сейчас — забота об экологии или благотворительность. Вот такое вот светлое будущее, к которому мы все, видимо, когда-то придем. А когда придем — 2015 год наверняка будет казаться нам темным средневековьем, а 2001 — так и вообще палеолитом.

Поживем — увидим.

В американских модемах Arris обнаружили бэкдор внутри бэкдора

Новость. Блог-пост исследователя.

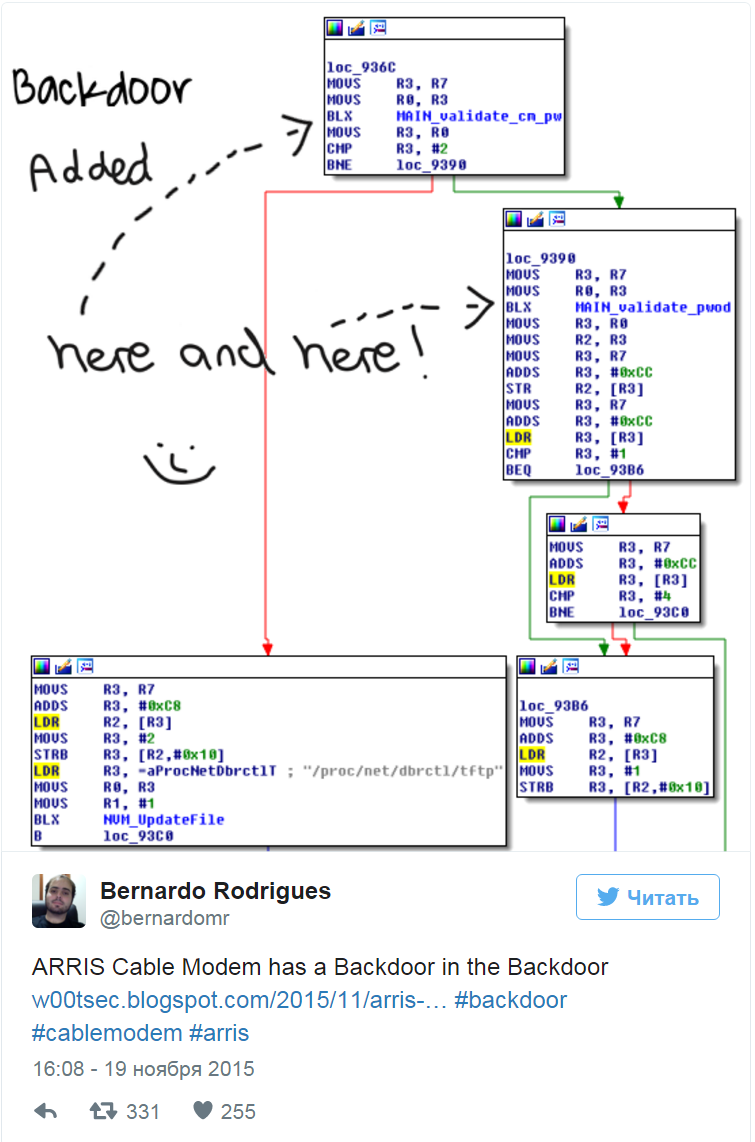

«В модемах опять что-то произошло». Упомянутое выше ограничение ресурсов security-индустрии делает работу исследователей похожей на военно-полевой госпиталь: и там, и там надо работать быстро, много и, главное, расставлять приоритеты. И пока все заняты сдерживанием орд киберпреступников, атакующих, как правило, очевидные, массовые и самые простые в эксплуатации прорехи, сил на «защиту тылов» остается мало. А зря. Исследователь Бернардо Родригес обнаружил хитрую уязвимость в кабельных модемах Arris — это такие штатные железки, которые десятками тысяч устанавливаются интернет-провайдерами при подключении услуг. Помимо стандартных уязвимостей типа XSS и CRSF, он нашел недокументированную библиотеку, которая позволяет получить удаленный доступ по telnet или SSH. А дальше потенциальному взломщику предоставляется целая пачка дефолтных паролей, с неминуемым полноценным доступом к настройкам.

Картинка из твита Родригеса.

В посте исследователя упоминается традиционное для производителей модемов нежелание взаимодействовать с экспертами, и чрезмерно длинные сроки подготовки патча. На данный момент заплатки нет, но хотя бы работа идет. Кстати, если нарисованное мной выше светлое будущее таки случится, роль таких вот неподготовленных к быстрому закрытию уязвимостей компаний многим придется примерить на себя.

В Германии еще раз исследовали TrueCrypt и серьезных прорех не нашли

Новость. Отчет об исследовании BSI.

Немецкое Федеральное Управление по Информационной Безопасности (Bundesamt für Sicherheit in der Informationstechnik или просто BSI) заказало институту Фраунгофера аудит утилиты TrueCrypt для полного или частичного шифрования информации. Сразу возникает вопрос, зачем это нужно BSI, если TrueCrypt больше не разрабатывается, и вообще был брошен разработчиками при очень странных и подозрительных обстоятельствах. Неужели в Германии госструктуры используют для шифрования программу, разрабатываемую непонятно кем, и непонятно как? Дело в том, что некие «элементы» TrueCrypt использованы в ПО Trusted Disk компании Sirrix AG, а это уже официально одобренный инструмент для шифрования важных данных.

В общем, есть повод посмотреть. С TrueCrypt вообще странная история. Неожиданный демарш и до этого сохранявших анонимность разработчиков вызвал обоснованные подозрения, что где-то в системе шифрования может быть закладка. Проверки проводились неоднократно, в апреле группа товарищей OpenCryptoAudit закончила свою работу, и, если коротко, ничего не нашла. Недавно в коде TrueCrypt нашли две опасные уязвимости, но они также не затрагивают сам процесс шифрования. Теперь Фраунгоферовский институт по просьбе BSI провел еще одно исследование и тоже ничего, в общем-то, не обнаружил.

tl;dr отчета Фраунгофера и BSI

Если точнее, в отчете говорится, что при открытом доступе системы к зашифрованным данным (например, системный диск расшифровывается и дальше с него загружается и работает ОС) эти самые данные подвержены обычным угрозам — кейлоггерам, троянам и так далее. В общем-то, это такая капитанская ремарка, но «отключенный» зашифрованный том вполне безопасен. Интересно, что у нас есть уже три достаточно авторитетных аудита TrueCrypt. Непосредственные исследования от коллектива OpenCrypto и от BSI подтверждают отсутствие закладок и прорех в алгоритме шифрования. Обнаруживший те самые «несвязанные» уязвимости Google Project Zero дает третье, хотя и косвенное подтверждение: я вот почему-то уверен, что искали они не эти уязвимости. А доверия к TrueCrypt как не было, так и нет: после событий мая прошлого года вряд ли что-то сможет его восстановить.

Что еще произошло:

Новейшая, четвертая версия шифровальщика Cryptowall теперь распространяется с помощью эксплойт-пака Nuclear. Это та самая версия, которая шифрует и имена файлов тоже, я о ней писал ранее.

Обнаружили очередной зловред для POS-терминалов. Он сложнее и потенциально опаснее предшественников. Важнее пожалуй то, что атаковать платежные терминалы начали заметно чаще.

Древности:

Древности:«Plastique-3004,-3012»

Стирают содержимое дисков при запуске ACAD.EXE. Проигрывают мелодии. Замедляют работу компьютера (холостой цикл на int 8). При каждом 4000-м нажатии на клавишу стирают на диске 1 сектор со случайным номером. Содержат зашифрованные тексты: «ACAD.EXECOMMAND.COM.COM.EXE», «Program: Plastique 4.51 (plastic bomb), Copyright 1988, 1989 by ABT Group. Thanks to Mr. Lin (IECS 762??), Mr. Cheng (FCU Int-Center)». Перехватывают int 8, 9, 13h, 21h.

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страница 35.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.