Рады сообщить, что мы завершили разработку четвертой версии системы управления событиями информационной безопасности «КОМРАД» и начинаем бета-тестирование продукта.

Мы повысили производительность и стабильность работы системы, продукт стал кросс-платформенным (можно развернуть в ОС Windows и Astra Linux), сделали массу улучшений, о которых подробно расскажем в наших следующих постах.

Основной функционал SIEM-системы «КОМРАД 4.0»:

Правила фильтрации и директивы корреляции теперь формируются с помощью скриптов, что позволяет очень тонко настроить систему и значительно снизить вероятность ложных срабатываний. Динамическая структура события позволяет создавать пользовательские поля, что расширяет возможности для отслеживания специфических данных в событиях. В ходе нагрузочного тестирования на сервере чуть выше начального уровня с процессором Хeon E5-2650 v2 2.60GHz (10 ядер) и 32 Гб ОЗУ была получена скорость обработки событий порядка 5500 EPS (запись событий и индексов). Развертывание и администрирование системы максимально упрощено, в качестве СУБД может использоваться Couchbase или PostgreSQL c Timescale DB. Долгосрочное хранение событий возможно как локальное, так и в S3-совместимом облачном хранилище. Реализован собственный нативный WMI-агент, создающий минимальную нагрузку для системы. Возможен глубокий разбор структуры WMI-события.

Пользовательский интерфейс стал еще удобнее:

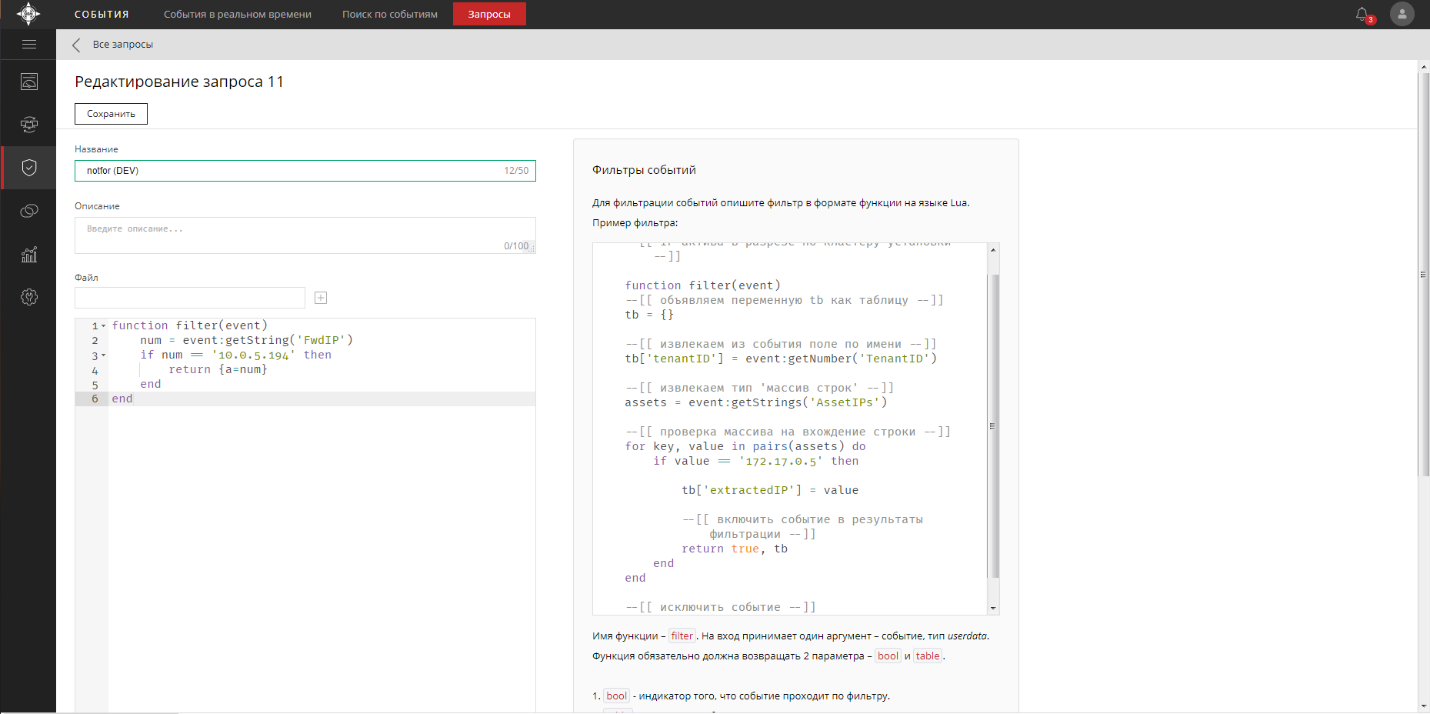

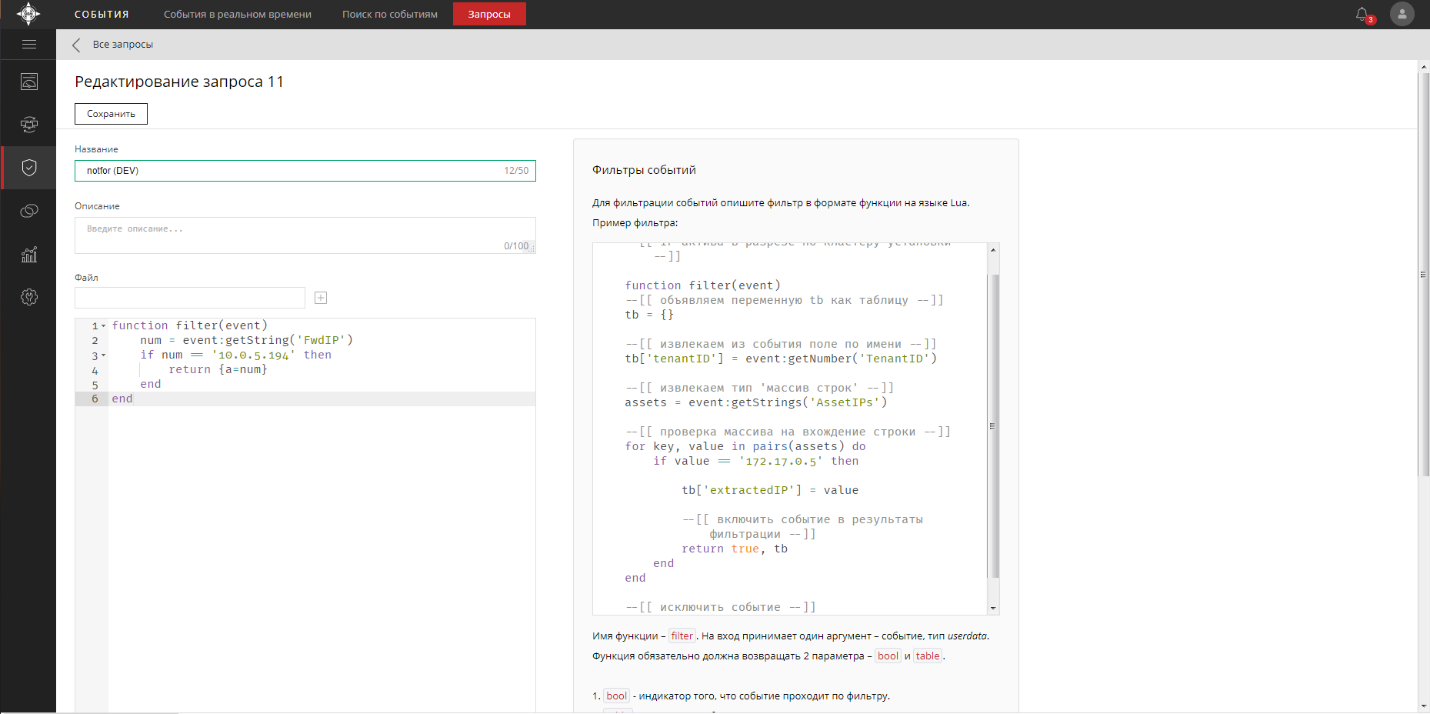

Форма редактирования фильтра событий

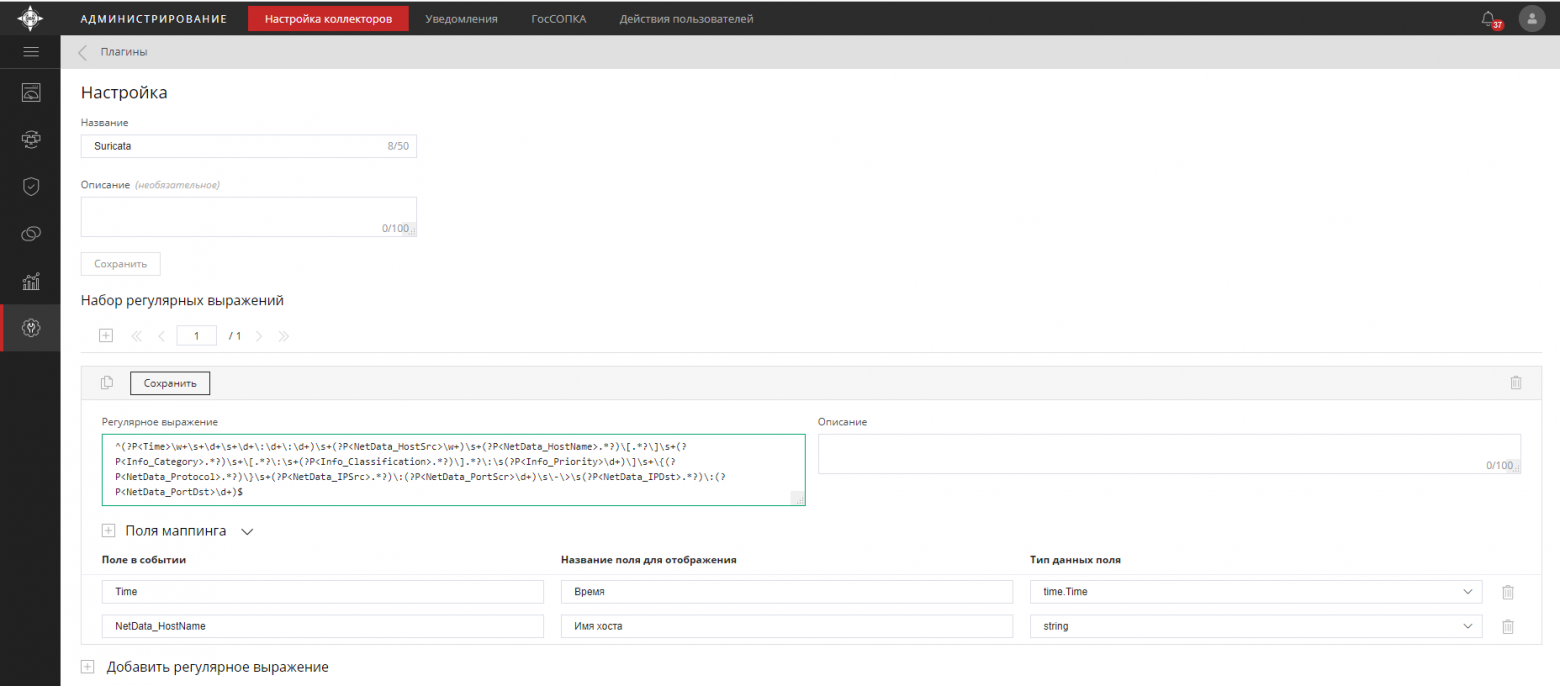

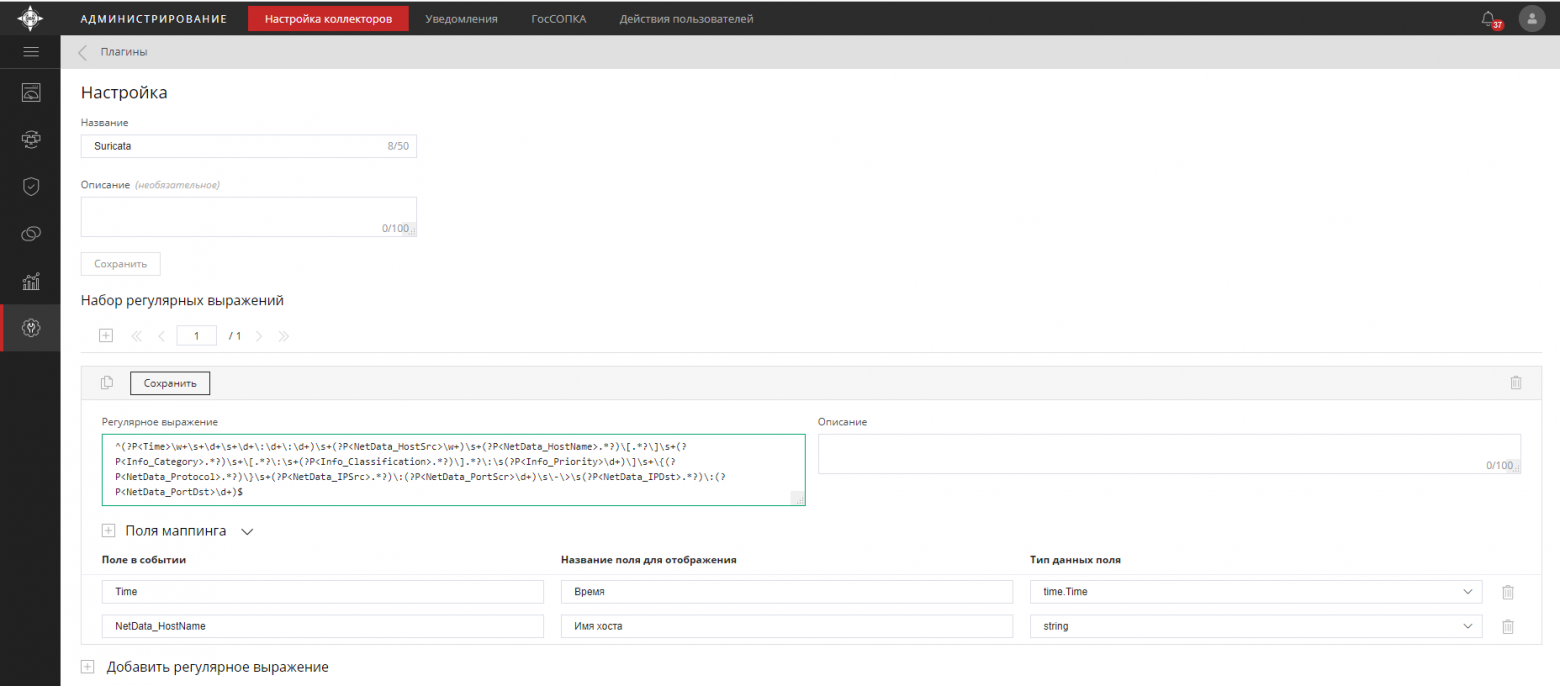

Форма настройки плагина

Если у наших читателей есть интересные и актуальные кейсы, связанные с применением SIEM-систем, которые нужно разобрать, то просим оставить комментарий, и мы постараемся учесть эти кейсы при написании следующих статей и документации на продукт.

Мы повысили производительность и стабильность работы системы, продукт стал кросс-платформенным (можно развернуть в ОС Windows и Astra Linux), сделали массу улучшений, о которых подробно расскажем в наших следующих постах.

Основной функционал SIEM-системы «КОМРАД 4.0»:

- централизованный сбор событий информационной безопасности с различных источников с помощью Syslog, WMI, SSH, FTP, SFTP, SNMP, sFlow, Netflow v5/v9 и SQL (MSSQL, MySQL, PostgreSQL, SQLite);

- разбор событий при помощи настраиваемых плагинов;

- фильтрация событий;

- визуализация данных;

- автоматическое выявление инцидентов по заданным директивам корреляции;

- гибкая настройка правил фильтрации и корреляции;

- инвентаризация информационных активов;

- управление инцидентами;

- агрегирование инцидентов;

- оповещение в реальном времени операторов системы;

- интеграция с ГосСОПКой;

- мониторинг компонентов системы;

- автоматическая ротация устаревших событий;

- формирование отчетов;

- аудит действий пользователей.

Правила фильтрации и директивы корреляции теперь формируются с помощью скриптов, что позволяет очень тонко настроить систему и значительно снизить вероятность ложных срабатываний. Динамическая структура события позволяет создавать пользовательские поля, что расширяет возможности для отслеживания специфических данных в событиях. В ходе нагрузочного тестирования на сервере чуть выше начального уровня с процессором Хeon E5-2650 v2 2.60GHz (10 ядер) и 32 Гб ОЗУ была получена скорость обработки событий порядка 5500 EPS (запись событий и индексов). Развертывание и администрирование системы максимально упрощено, в качестве СУБД может использоваться Couchbase или PostgreSQL c Timescale DB. Долгосрочное хранение событий возможно как локальное, так и в S3-совместимом облачном хранилище. Реализован собственный нативный WMI-агент, создающий минимальную нагрузку для системы. Возможен глубокий разбор структуры WMI-события.

Пользовательский интерфейс стал еще удобнее:

Форма редактирования фильтра событий

Форма настройки плагина

Если у наших читателей есть интересные и актуальные кейсы, связанные с применением SIEM-систем, которые нужно разобрать, то просим оставить комментарий, и мы постараемся учесть эти кейсы при написании следующих статей и документации на продукт.