Слушая недавнее интервью уважаемого Евгения Касперского на RussiaToday, где он выразил мысль о том, что скоро большинство сотрудников компаний не будет иметь доступа в интернет, я вспомнил о практике многих компаний полностью отделяющих внутреннюю сеть от интернета, предоставляя доступ к интернету только с отдельно выделенных компьютеров, и решил изложить свои мысли по данному аспекту информационной безопасности.

Практика полного разделения локальной сети и доступа в интернет достаточно правильная и, по мнению многих ИТ специалистов, является единственным 100% способом защиты корпоративных данных. Однако, данный способ, помимо больших затрат на его реализацию, имеет еще один весьма существенный недостаток, а именно неудобство использования интернета. Отсутствие комфортного доступа к интернету влечет за собой не только прямые потери в виде снижения эффективности работы сотрудников, но и косвенные, такие как снижение лояльности сотрудников и престижа работы, что является прямой причиной роста затрат компании.

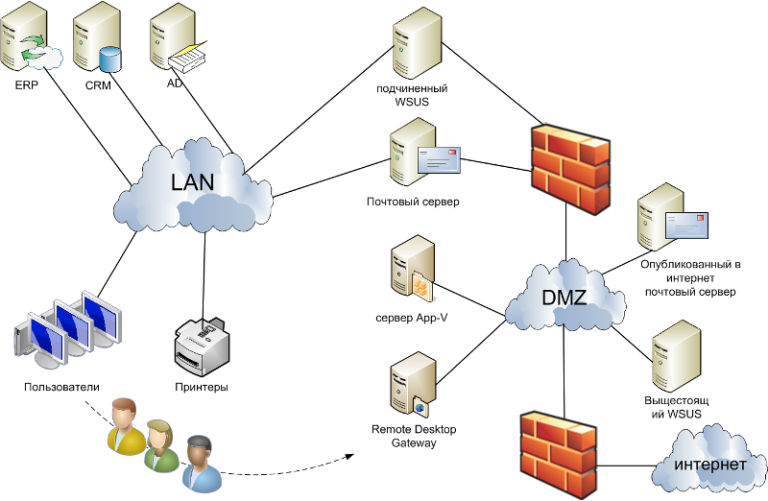

Типичная схема подобной сети выглядит так:

Данная схема полностью отделяет рабочие места от сети интернет и даже в случае попадания трояна на компьютер сотрудника он не сможет передать украденную информацию в интернет. Также сеть, построенная по такой схеме, предотвращает несанкционированное распространение конфиденциальной информации сотрудником компании через интернет.

И все же, при всей безопасности данная схема имеет существенный недостаток – это отсутствие гибкости и комфортной работы, так как возможны только два состояния: у сотрудника или совсем нет доступа в интернет, или он есть на отдельной машине.

Чтобы решить эти проблемы и позволить сотруднику полноценно работать, есть интересное решение в виде виртуализации приложений, у Microsoft данная технология называется App-V.

Microsoft Application Virtualization (App-V) технлогия позволяющая сделать программы доступными для пользовательских компьютеров без необходимости устанавливать их непосредственно на эти компьютеры. Благодаря процессу, называемому виртуализацией приложений, который позволяет каждому приложению работать в собственной автономной виртуальной среде на клиентском компьютере. Виртуализированные приложения изолированы друг от друга. Это позволяет избежать конфликтов между приложениями, но они по-прежнему могут взаимодействовать с клиентским компьютером.

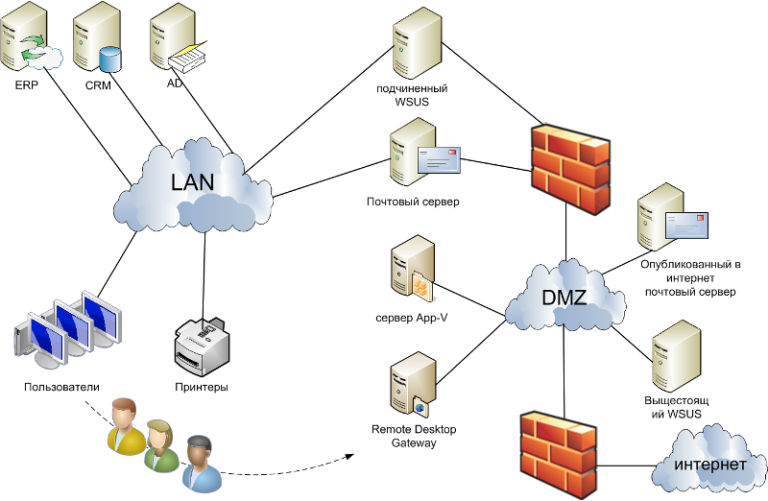

Осуществляется это следующим образом: в DMZ устанавливаем терминальный сервер, на который разрешаем интернет-трафик, настраиваем интернет-браузер как виртуальное приложение, запрещаем использование буфера и использование локальных ресурсов через RDP. Также в DMZ настраиваем Remote Desktop Gateway и разрешаем доступ к нему по https из сети компании.

Примерная схема:

Итак, что мы имеем в итоге:

Пользователи компании, изолированные внутренней сетью от интернета, заходят на внутреннюю веб-страницу сервиса RDG, на которой опубликован интернет–браузер или запускают RDP файл.

Пройдя аутентификацию, при наличии достаточных прав, пользователь запускает браузер, работа которого для пользователя неотличима от работы браузера на его локальной машине. Реально же браузер работает на терминальном сервере, может только выводить информацию на монитор и получать команды с клавиатуры и мыши, не имея доступа к другим ресурсам пользовательского компьютера или локальной сети. Таким образом, при вполне комфортной работе, мы получаем полностью изолированный от компьютера и внутренней сети браузер с доступом в интернет.

Ссылки по статье:

Application Virtualization

Remote Desktop Gateway

C уважением коллектив компании Servilon.ru Servilon.com

Практика полного разделения локальной сети и доступа в интернет достаточно правильная и, по мнению многих ИТ специалистов, является единственным 100% способом защиты корпоративных данных. Однако, данный способ, помимо больших затрат на его реализацию, имеет еще один весьма существенный недостаток, а именно неудобство использования интернета. Отсутствие комфортного доступа к интернету влечет за собой не только прямые потери в виде снижения эффективности работы сотрудников, но и косвенные, такие как снижение лояльности сотрудников и престижа работы, что является прямой причиной роста затрат компании.

Типичная схема подобной сети выглядит так:

Данная схема полностью отделяет рабочие места от сети интернет и даже в случае попадания трояна на компьютер сотрудника он не сможет передать украденную информацию в интернет. Также сеть, построенная по такой схеме, предотвращает несанкционированное распространение конфиденциальной информации сотрудником компании через интернет.

И все же, при всей безопасности данная схема имеет существенный недостаток – это отсутствие гибкости и комфортной работы, так как возможны только два состояния: у сотрудника или совсем нет доступа в интернет, или он есть на отдельной машине.

Чтобы решить эти проблемы и позволить сотруднику полноценно работать, есть интересное решение в виде виртуализации приложений, у Microsoft данная технология называется App-V.

Microsoft Application Virtualization (App-V) технлогия позволяющая сделать программы доступными для пользовательских компьютеров без необходимости устанавливать их непосредственно на эти компьютеры. Благодаря процессу, называемому виртуализацией приложений, который позволяет каждому приложению работать в собственной автономной виртуальной среде на клиентском компьютере. Виртуализированные приложения изолированы друг от друга. Это позволяет избежать конфликтов между приложениями, но они по-прежнему могут взаимодействовать с клиентским компьютером.

Осуществляется это следующим образом: в DMZ устанавливаем терминальный сервер, на который разрешаем интернет-трафик, настраиваем интернет-браузер как виртуальное приложение, запрещаем использование буфера и использование локальных ресурсов через RDP. Также в DMZ настраиваем Remote Desktop Gateway и разрешаем доступ к нему по https из сети компании.

Примерная схема:

Итак, что мы имеем в итоге:

Пользователи компании, изолированные внутренней сетью от интернета, заходят на внутреннюю веб-страницу сервиса RDG, на которой опубликован интернет–браузер или запускают RDP файл.

Пройдя аутентификацию, при наличии достаточных прав, пользователь запускает браузер, работа которого для пользователя неотличима от работы браузера на его локальной машине. Реально же браузер работает на терминальном сервере, может только выводить информацию на монитор и получать команды с клавиатуры и мыши, не имея доступа к другим ресурсам пользовательского компьютера или локальной сети. Таким образом, при вполне комфортной работе, мы получаем полностью изолированный от компьютера и внутренней сети браузер с доступом в интернет.

Ссылки по статье:

Application Virtualization

Remote Desktop Gateway

C уважением коллектив компании Servilon.ru Servilon.com