Всех приветствую!

Захотелось рассказать общественности о сравнительно недавно появившемся игроке на российском рынке в области корпоративного беспроводного сетевого оборудования — Aruba Networks, большое внимание в котором уделено безопасности беспроводной сети. Данный пост в первую очередь — описательный, призванный дать первое представление об Aruba, поэтому некоторые вещи могут быть намеренно упрощены.

Да, «за бугром» Aruba Networks очень даже известна, и даже находится в лидерах, по июньской версии Гартнера, наряду с Cisco и HP Networking:

Что же такое Aruba Networks? Это, в первую очередь, решения, призванные построить защищенную беспроводную локальную сеть в офисах/территориально распределенных корпорациях, используя сети общего пользования/сравнительно небольшие открытые участки (стадионы и т.д.). Для построения беспроводных сетей класса MAN — описываемое ниже решение не подходит, нужно использовать либо Aruba Networks Mesh, либо решения Motorola.

Основное отличие от продукции Cisco — меньшая цена конечного решения (примерно в 1,5 раза) и меньшее количество оборудования (например, для большинства случаев не требуется дополнительное ПО по управлению сетью — встроенное в контроллер ПО вполне покрывает потребности предприятия, хотя, конечно, есть исключения, о которых можно будет поговорить позже).

Помимо этого, производитель предлагает некоторые особенности, которых нет у решений других производителей за такие деньги.

Что же может делать Aruba, помимо собственно построения централизованно управляемой Wi-Fi сети? Список возможностей достаточно большой. Ниже попробуем их все упомянуть.

Предлагаются решения от контроллеров для небольших офисов (branch offices — в терминологии Aruba Networks), которые поддерживают 8 подключенных непосредственно к ним через LAN точек доступа либо до 64 удаленных точек доступа (точно сейчас не вспомню — спецификации под рукой нет) и до модульных на едином шасси — каждый модуль может поддерживать до 2048 подключенных LAN-точек.

Небольшое отступление — почему я пишу «LAN-подключенные-точки» и «удаленные точки доступа»? Это различные, с точки зрения контроллера, подключения:

По LAN: точки доступа находятся в пределах сети организации, у контроллера определенный внутренний статический адрес. Коммуникация с точками происходит по протоколу GRE.

«Удаленные» точки доступа. В терминологии Aruba Networks это называется «remote access point» (при этом там есть некоторая путаница — о ней ниже). Это означает, что точка доступа (далее — ТД) подключается к контроллеру через сети общего пользования (Интернет), используя VPN (протокол IPSec, но можно выбрать и другой). Это хорошо для организации беспроводных сетей в маленьких удаленных филиалах, где, с одной стороны, контроллер ставить — дорого, да и смысла нет, а доступ к сети с обеспечением корпоративных политик безопасности предоставить надо. При этом контроллер, разумеется, должен иметь видимый снаружи IP, т.е. либо располагаться в DMZ, либо должна быть настроена возможность проброса пакетов из DMZ до контроллера.

Маленькое отступление. Конкретные особенности реализации по каждому варианту я планирую описать в дальнейших статьях, сейчас же просто скажу, что в случае «удаленных ТД» есть возможность настроить маршрутизацию таким образом, что интернет-запросы пользователя будут прямиком уходить в интернет, через местного провайдера, в то же время служебные запросы ТД к контроллеру и все запросы пользователя, идущего в головной офис (доступ к внутренней локальной сети, например) будут уходить через VPN

Приятная особенность при организации сетей — не требуется непосредственное (физическое) подключение ТД к LAN — служебная информация к ним может поступать «по воздуху», используя технологию Mesh. В этом случае нужно подключить физически только 1 ТД, т.к. контроллер не имеет встроенного Wi-FI модуля.

Контроллеры младших серий (600 серия) имеют также USB-порты, к которым можно подключить либо внешний USB 3/4G модем (Yota, например, работает) либо организовать NAS/общий сетевой принтер/просто воткнуть флешку, сделав их доступными для пользователей сети (в соответствии с политиками доступа, если таковые настроены)

Помимо этого, все контроллеры поддерживают создание гостевого портала с возможностью создания индивидуальных учетных записей гостей с ограничением срока действия, различные схемы аутентификации (LDAP, RADIUS, внутренняя база, сертификаты и т.д.), имеют встроенный межсетевой экран, способный работать со 2-го по 7-й уровень модели OSI, функции предотвращения вторжения в сеть (WIPS — Wireless Intrusion Prevention), возможность подавления «чужих» точек доступа (на самом деле, происходит подавление подключения клиентских устройств к чужим сетям в зоне действия «своих» ТД), возможность шифрования трафика по стандартам Suite B.

Да, есть протокол поиска оборудования в локальной сети — Aruba Discovery Protocol. Т.е. воткнув точку доступа где-нибудь в сталелитейном корпусе гигантского завода, без особых хлопот получим на нее все необходимые настройки и политики. Если, конечно, можно проложить маршрут до контроллера. Также встроена технология ARM — адаптивное управление частотой, позволяющая промониторить диапазон и повесить клиента на наименее загруженный канал, где-то повысить мощность передатчика, где-то понизить… Причем, ТД объединяются в группы, для каждой группы свои настройки и политики безопасности, так что без проблем реализуются различные политики в различных филиалах. QoS по гарантированной ширине канала так же присутствует; помимо этого, легко настраивается VoIP (с резервированием пропускной способности для трафика этого типа) и беспроводная система видеонаблюдения (также с резервированием).

Ну и пара слов про эстетический вид. Контроллеры среднего уровня (3000 серия), в общем, как обычные свитчи, всем наверняка знакомые, можно поставить в стандартную стойку. Топовый — модульный — трехюнитовое шасси, поддерживает до 4-х модулей. Младшая серия — 600 — предназначена для установки на любую горизонтальную поверхность, и даже сделана какая-то попытка облагородить дизайн:

Сверху так и просится горшок с кактусом — для успокоения работающих, дабы вредное излучение нейтрализовать.

На всех контроллерах есть Ethernet-порты 10/100 (Fast) и Ethernet 10/100/1000 (Gigabit). Да, часть портов контроллера имеет РоE. На некоторых моделях также присутствуют SFP. Также обязательно присутствует консольный порт RJ-45 (RS-232 протокол). Подключиться к контроллеру можно либо по HTTPS, либо используя SSH/Telnet для работы с CLI. И, надо заметить, некоторые операции проще выполнять в CLI, нежели в веб-морде.

Контроллеры поддерживают практически все распространенные алгоритмы шифрования трафика и протоколов безопасности.

А также контроллеры могут определять местоположение «вражеских» ТД, клиентских устройств и отслеживать их перемещение. Нужно, как минимум, 3 ТД — т.к. определение местоположения реализовано на принципах триангуляции. Правда, тут тоже есть свои особенности, но о них можно поговорить позже, если будет интерес.

Aruba Networks предлагает множество точек доступа — начиная от простых устройств, которые делают то, что должны — предоставляют Wi-Fi сеть и кончая монстрами для работы в тяжелых условиях: в пыльных цехах, под открытым небом и т.д.

Все точки доступа могут работать в диапазонах температур от 0 до 50 С (для модели, предназначенной для работы вне помещения — от -30, если память не изменяет, до +55 С), при относительной влажности 0-95% без конденсации (исключая, опять-таки, точек доступа, предназначенных для работы вне помещения). Далее поведем разговор про точки доступа, предназначенные для работы внутри помещений.

Большинство моделей, исключая самые бюджетные, способны работать одновременно в режимах 2,4 и 5 ГГц (802.11 a/b/g/n), используют технологию MIMO для увеличения скорости передачи данных. Некоторые модели позволяют работать лишь в одном выбранном режиме (2,4 или 5 ГГц), мощность передатчика точки регулируется контроллером. Максимальная, обычно, достигает 21-23 dBm (исключая поставки для китайцев — там и по 30 попадаются). Скорость передачи данных — от 150 до 300 Mbps, опять-таки, зависит от модели. Дополнительные фишки — вроде анализатора спектра — поддерживаются уже от среднеценовых моделей.

Общее для всех точек: одна и та же модель, как правило, выпускается в исполнении со внутренними антеннами или внешними. В свою очередь, часть моделей выпускается с внешними антеннами «на борту», а часть — с коннекторами для внешних антенн. Все точки поддерживают питание либо от PoE, либо от адаптеров питания.

Из интерфейсов на ТД есть Fast/Gigabit Ethernet и консольный RJ 45 порт. Из дополнительных особенностей можно отметить то, что ТД способны функционировать в 2-х режимах: либо под управлением контроллера, либо автономно. В последнем случае ТД способна выполнять функции виртуального контроллера для нескольких других точек, подключенных к ней. Либо просто быть дорогим компактным роутером. Но тут есть ограничения — «Главная» (в случае, если она работает в режиме виртуального контроллера) ТД должна получить по DHCP адрес, иначе Wi-Fi модули не поднимутся, несмотря на радостную индикацию. Обусловлено это некоторым идиотизмом архитектуры ТД, которую, думается, производитель внес все же сознательно, потому как есть ТД класса RAP (см. ниже), которых это ограничение не касается.

При выключении ТД никакой информации о сети, политиках и проч. в них не остается, т.е. при включении ТД будет запрашивать настройки от контроллера. Этим обуславливается сравнительно большое время старта ТД — от 5 до 7 минут.

Предлагаю полюбоваться на ТД среднего, так сказать, класса:

На закуску, все ТД поддерживают создание от 8 до 16 виртуальных точек доступа. Т.е. одна ТД генерирует несколько сетей, каждая со своим BSSID, соотносится со своим VLAN.

Здесь мы приблизились к путанице в терминологии. rap — это вид подключения «обычных» ТД, а RAP — это особый класс ТД, напоминающих по функционалу и виду обычные бытовые беспроводные роутеры, но обладающие возможностью работы под управлением контроллера с получением политик от него, большим количеством Ethernet портов, пригодных для подключения, скажем, сетевого принтера, а также возможностью подключения USB-модема. Основное отличие от обычных ТД — нет анализатора спектра, и эти ТД могут сохранять сведения о сетях, политиках и т.д. Также могут работать как автономный роутер — причем для работы вовсе не требуется получения адреса, как для обычных ТД. Но данный вид лишен следующих особенностей, характерных для обычных ТД:

Может выглядеть как на рисунке ниже:

Грубо говоря, это такой продвинутый роутер.

Предназначено это добро для организации беспроводных сетей в совсем уж дальней тьмутаракани, где интернет работает с полтычка, а сеть предоставлять все же надо, причем желательно, с политиками безопасности. Вообще, плюс в этом решении есть гигантский: можно настроить эту коробочку, и вручить ее девочке-менеджеру со словами «Маша, приедешь на место — воткнешь кабель в эту дырку и включишь в сеть. » Все, остальное железка сделает сама.

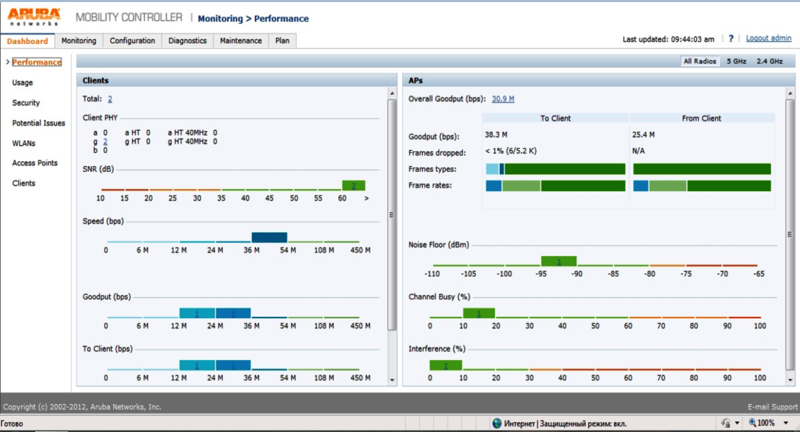

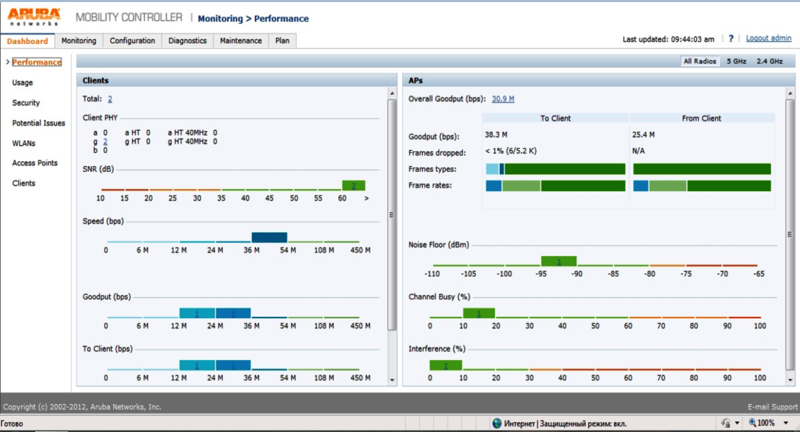

Ну и напоследок, давайте посмотрим, как реализован веб-интерфейс. Скриншоты ниже сняты с администраторской учетки, но есть возможность сделать роль наблюдателя — будут доступны только страницы для наблюдения за клиентами или работой системы, без возможности изменить настройки контроллера. При заходе на главную страницу мы попадаем на страницу, где можем узнать о количестве подключенных клиентов, производительности сети и прочую полезную информацию:

Можем также получить и подробную информацию по клиенту:

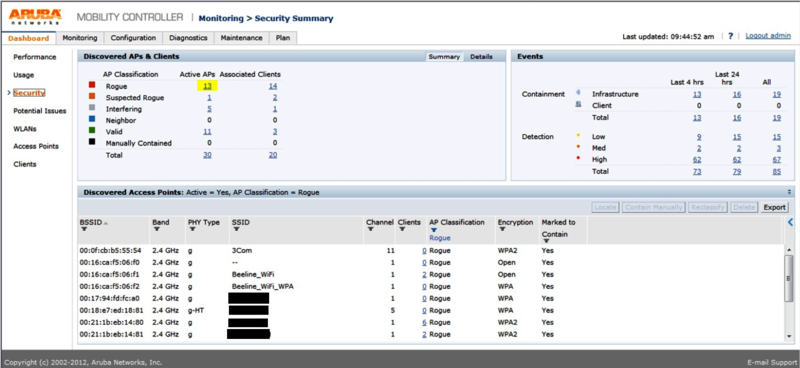

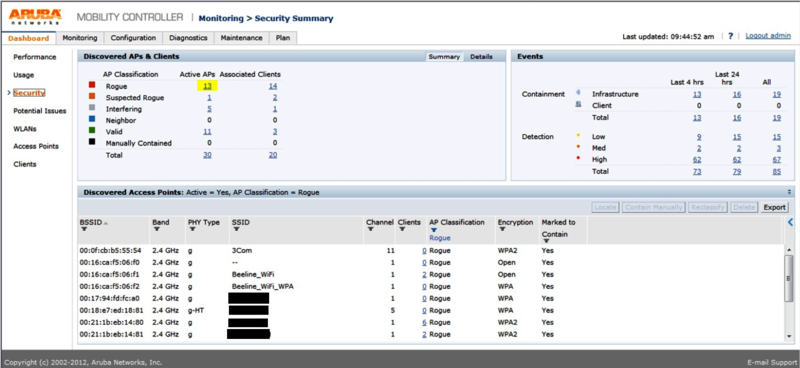

А также на этой вкладке можно найти и раздел, посвященный безопасности сети, где показывается кол-во подавляемых (rogue) сетей, соседских (interference) и прочие сети, включая служебные. Естественно, в каждой сети можно посмотреть подключенных к ней клиентов, получить какие-то сведения о пропускной способности и т.д, самодиагностика и т.д.:

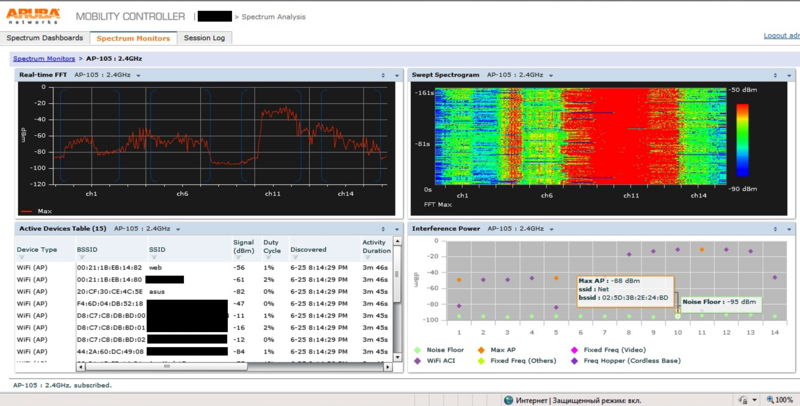

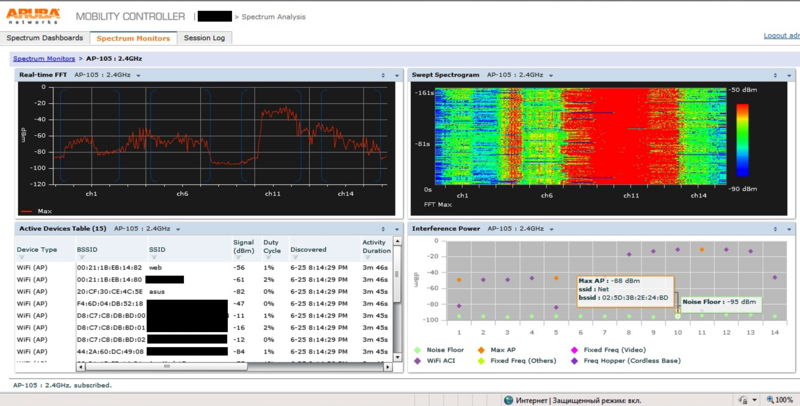

Ну и напоследок (думаю, все уже поняли, какой интерфейс работы с Aruba), приведу скриншот анализа радиочастотного окружения:

Буквально пару слов. Поскольку решение самодостаточное, то в большинстве случаев все проходит достаточно просто — необходимо найти свободный порт на свитче и воткнуть в него контроллер. Определиться, как будут работать ТД — по mesh технологии (в этом случае достаточно им обеспечить лишь питание 220 В) либо через LAN, настроить контроллер. Дополнительных серверов в большинстве случаев ставить не надо; в случае необходимости контроллер можно использовать и как маршрутизатор для какого-то проводного сегмента сети. Но следует иметь ввиду, что возможно обнаружение подключения к этой сети устройств и пометка их как нелегальных, в результате чего они работать не будут (да, возможно обнаружение несанкционированного подключения и к проводному сегменту сети).

Дополнительных серверов и ПО в большинстве случаев ставить не надо; установка дополнительных серверов нужна в случае, если нужно реализовать функционал типа полноценного RTLS (системы отслеживания местоположения), централизованного управления сетевым оборудованием различных вендоров (можно, кстати, совместить RTLS и систему управления), «прозрачного» BYOD и т.д.

В случае RTLS — Aruba Networks с легкостью интегрируется с Ekahau или Aeroscout.

Здесь я попытался рассказать об Aruba Networks, но, к сожалению, тема безопасности здесь раскрыта явно не полностью, хотя это ключевая, в общем-то, особенность продукта. Поэтому буду писать, как будет время, более «технический» пост на тему безопасности Aruba Networks, а также попробую раскрыть остальные фишки Aruba — такие как BYOD, для реализации которого не нужно ставить никакого ПО на клиентские устройства, мультивендорную систему управления AirWave, систему безопасного доступа к корпоративной локалке VIA, реализации функционала одноразовых паролей и т.д — но последнее уже в случае интереса к теме, наверное.

Нужно отметить, что в отличие от оборудования других вендоров, здесь уже предлагается функционал, аппаратно реализованный, для включения которого требуется только приобретение соответствующих решений.

И, если кому-то интересно — в Москве сейчас есть интеграторы, которые могут построить решения на базе Aruba Networks, но дабы не разводить рекламу — эти вопросы просьба выяснять через хабрапочту.

Всем спасибо за внимание!

Захотелось рассказать общественности о сравнительно недавно появившемся игроке на российском рынке в области корпоративного беспроводного сетевого оборудования — Aruba Networks, большое внимание в котором уделено безопасности беспроводной сети. Данный пост в первую очередь — описательный, призванный дать первое представление об Aruba, поэтому некоторые вещи могут быть намеренно упрощены.

Да, «за бугром» Aruba Networks очень даже известна, и даже находится в лидерах, по июньской версии Гартнера, наряду с Cisco и HP Networking:

Что же такое Aruba Networks? Это, в первую очередь, решения, призванные построить защищенную беспроводную локальную сеть в офисах/территориально распределенных корпорациях, используя сети общего пользования/сравнительно небольшие открытые участки (стадионы и т.д.). Для построения беспроводных сетей класса MAN — описываемое ниже решение не подходит, нужно использовать либо Aruba Networks Mesh, либо решения Motorola.

Основное отличие от продукции Cisco — меньшая цена конечного решения (примерно в 1,5 раза) и меньшее количество оборудования (например, для большинства случаев не требуется дополнительное ПО по управлению сетью — встроенное в контроллер ПО вполне покрывает потребности предприятия, хотя, конечно, есть исключения, о которых можно будет поговорить позже).

Помимо этого, производитель предлагает некоторые особенности, которых нет у решений других производителей за такие деньги.

Что же может делать Aruba, помимо собственно построения централизованно управляемой Wi-Fi сети? Список возможностей достаточно большой. Ниже попробуем их все упомянуть.

Контроллеры

Предлагаются решения от контроллеров для небольших офисов (branch offices — в терминологии Aruba Networks), которые поддерживают 8 подключенных непосредственно к ним через LAN точек доступа либо до 64 удаленных точек доступа (точно сейчас не вспомню — спецификации под рукой нет) и до модульных на едином шасси — каждый модуль может поддерживать до 2048 подключенных LAN-точек.

Небольшое отступление — почему я пишу «LAN-подключенные-точки» и «удаленные точки доступа»? Это различные, с точки зрения контроллера, подключения:

По LAN: точки доступа находятся в пределах сети организации, у контроллера определенный внутренний статический адрес. Коммуникация с точками происходит по протоколу GRE.

«Удаленные» точки доступа. В терминологии Aruba Networks это называется «remote access point» (при этом там есть некоторая путаница — о ней ниже). Это означает, что точка доступа (далее — ТД) подключается к контроллеру через сети общего пользования (Интернет), используя VPN (протокол IPSec, но можно выбрать и другой). Это хорошо для организации беспроводных сетей в маленьких удаленных филиалах, где, с одной стороны, контроллер ставить — дорого, да и смысла нет, а доступ к сети с обеспечением корпоративных политик безопасности предоставить надо. При этом контроллер, разумеется, должен иметь видимый снаружи IP, т.е. либо располагаться в DMZ, либо должна быть настроена возможность проброса пакетов из DMZ до контроллера.

Маленькое отступление. Конкретные особенности реализации по каждому варианту я планирую описать в дальнейших статьях, сейчас же просто скажу, что в случае «удаленных ТД» есть возможность настроить маршрутизацию таким образом, что интернет-запросы пользователя будут прямиком уходить в интернет, через местного провайдера, в то же время служебные запросы ТД к контроллеру и все запросы пользователя, идущего в головной офис (доступ к внутренней локальной сети, например) будут уходить через VPN

Приятная особенность при организации сетей — не требуется непосредственное (физическое) подключение ТД к LAN — служебная информация к ним может поступать «по воздуху», используя технологию Mesh. В этом случае нужно подключить физически только 1 ТД, т.к. контроллер не имеет встроенного Wi-FI модуля.

Контроллеры младших серий (600 серия) имеют также USB-порты, к которым можно подключить либо внешний USB 3/4G модем (Yota, например, работает) либо организовать NAS/общий сетевой принтер/просто воткнуть флешку, сделав их доступными для пользователей сети (в соответствии с политиками доступа, если таковые настроены)

Помимо этого, все контроллеры поддерживают создание гостевого портала с возможностью создания индивидуальных учетных записей гостей с ограничением срока действия, различные схемы аутентификации (LDAP, RADIUS, внутренняя база, сертификаты и т.д.), имеют встроенный межсетевой экран, способный работать со 2-го по 7-й уровень модели OSI, функции предотвращения вторжения в сеть (WIPS — Wireless Intrusion Prevention), возможность подавления «чужих» точек доступа (на самом деле, происходит подавление подключения клиентских устройств к чужим сетям в зоне действия «своих» ТД), возможность шифрования трафика по стандартам Suite B.

Да, есть протокол поиска оборудования в локальной сети — Aruba Discovery Protocol. Т.е. воткнув точку доступа где-нибудь в сталелитейном корпусе гигантского завода, без особых хлопот получим на нее все необходимые настройки и политики. Если, конечно, можно проложить маршрут до контроллера. Также встроена технология ARM — адаптивное управление частотой, позволяющая промониторить диапазон и повесить клиента на наименее загруженный канал, где-то повысить мощность передатчика, где-то понизить… Причем, ТД объединяются в группы, для каждой группы свои настройки и политики безопасности, так что без проблем реализуются различные политики в различных филиалах. QoS по гарантированной ширине канала так же присутствует; помимо этого, легко настраивается VoIP (с резервированием пропускной способности для трафика этого типа) и беспроводная система видеонаблюдения (также с резервированием).

Ну и пара слов про эстетический вид. Контроллеры среднего уровня (3000 серия), в общем, как обычные свитчи, всем наверняка знакомые, можно поставить в стандартную стойку. Топовый — модульный — трехюнитовое шасси, поддерживает до 4-х модулей. Младшая серия — 600 — предназначена для установки на любую горизонтальную поверхность, и даже сделана какая-то попытка облагородить дизайн:

Сверху так и просится горшок с кактусом — для успокоения работающих, дабы вредное излучение нейтрализовать.

На всех контроллерах есть Ethernet-порты 10/100 (Fast) и Ethernet 10/100/1000 (Gigabit). Да, часть портов контроллера имеет РоE. На некоторых моделях также присутствуют SFP. Также обязательно присутствует консольный порт RJ-45 (RS-232 протокол). Подключиться к контроллеру можно либо по HTTPS, либо используя SSH/Telnet для работы с CLI. И, надо заметить, некоторые операции проще выполнять в CLI, нежели в веб-морде.

Контроллеры поддерживают практически все распространенные алгоритмы шифрования трафика и протоколов безопасности.

А также контроллеры могут определять местоположение «вражеских» ТД, клиентских устройств и отслеживать их перемещение. Нужно, как минимум, 3 ТД — т.к. определение местоположения реализовано на принципах триангуляции. Правда, тут тоже есть свои особенности, но о них можно поговорить позже, если будет интерес.

Точки доступа

Aruba Networks предлагает множество точек доступа — начиная от простых устройств, которые делают то, что должны — предоставляют Wi-Fi сеть и кончая монстрами для работы в тяжелых условиях: в пыльных цехах, под открытым небом и т.д.

Все точки доступа могут работать в диапазонах температур от 0 до 50 С (для модели, предназначенной для работы вне помещения — от -30, если память не изменяет, до +55 С), при относительной влажности 0-95% без конденсации (исключая, опять-таки, точек доступа, предназначенных для работы вне помещения). Далее поведем разговор про точки доступа, предназначенные для работы внутри помещений.

Большинство моделей, исключая самые бюджетные, способны работать одновременно в режимах 2,4 и 5 ГГц (802.11 a/b/g/n), используют технологию MIMO для увеличения скорости передачи данных. Некоторые модели позволяют работать лишь в одном выбранном режиме (2,4 или 5 ГГц), мощность передатчика точки регулируется контроллером. Максимальная, обычно, достигает 21-23 dBm (исключая поставки для китайцев — там и по 30 попадаются). Скорость передачи данных — от 150 до 300 Mbps, опять-таки, зависит от модели. Дополнительные фишки — вроде анализатора спектра — поддерживаются уже от среднеценовых моделей.

Общее для всех точек: одна и та же модель, как правило, выпускается в исполнении со внутренними антеннами или внешними. В свою очередь, часть моделей выпускается с внешними антеннами «на борту», а часть — с коннекторами для внешних антенн. Все точки поддерживают питание либо от PoE, либо от адаптеров питания.

Из интерфейсов на ТД есть Fast/Gigabit Ethernet и консольный RJ 45 порт. Из дополнительных особенностей можно отметить то, что ТД способны функционировать в 2-х режимах: либо под управлением контроллера, либо автономно. В последнем случае ТД способна выполнять функции виртуального контроллера для нескольких других точек, подключенных к ней. Либо просто быть дорогим компактным роутером. Но тут есть ограничения — «Главная» (в случае, если она работает в режиме виртуального контроллера) ТД должна получить по DHCP адрес, иначе Wi-Fi модули не поднимутся, несмотря на радостную индикацию. Обусловлено это некоторым идиотизмом архитектуры ТД, которую, думается, производитель внес все же сознательно, потому как есть ТД класса RAP (см. ниже), которых это ограничение не касается.

При выключении ТД никакой информации о сети, политиках и проч. в них не остается, т.е. при включении ТД будет запрашивать настройки от контроллера. Этим обуславливается сравнительно большое время старта ТД — от 5 до 7 минут.

Предлагаю полюбоваться на ТД среднего, так сказать, класса:

На закуску, все ТД поддерживают создание от 8 до 16 виртуальных точек доступа. Т.е. одна ТД генерирует несколько сетей, каждая со своим BSSID, соотносится со своим VLAN.

Отдельный вид ТД — RAP

Здесь мы приблизились к путанице в терминологии. rap — это вид подключения «обычных» ТД, а RAP — это особый класс ТД, напоминающих по функционалу и виду обычные бытовые беспроводные роутеры, но обладающие возможностью работы под управлением контроллера с получением политик от него, большим количеством Ethernet портов, пригодных для подключения, скажем, сетевого принтера, а также возможностью подключения USB-модема. Основное отличие от обычных ТД — нет анализатора спектра, и эти ТД могут сохранять сведения о сетях, политиках и т.д. Также могут работать как автономный роутер — причем для работы вовсе не требуется получения адреса, как для обычных ТД. Но данный вид лишен следующих особенностей, характерных для обычных ТД:

- Невозможность работать внутри LAN по GRE — подсоединение только по VPN. Это принципиально, т.к. есть лицензия на кол-во подключаемых ТД, и эта лицензия также ограничивает кол-во подключаемых каждым способом точек.

- Не может работать в Mesh (хотя, сама по себе способна быть Mesh-порталом для обычных ТД) (зависит от модели)

RAP точек несколько видов; отличаются габаритами, числом портов и некоторыми другими особенностями. Большинство моделей имеют встроенный ТРМ-чип (Trusted Platform Module).

Может выглядеть как на рисунке ниже:

Грубо говоря, это такой продвинутый роутер.

Предназначено это добро для организации беспроводных сетей в совсем уж дальней тьмутаракани, где интернет работает с полтычка, а сеть предоставлять все же надо, причем желательно, с политиками безопасности. Вообще, плюс в этом решении есть гигантский: можно настроить эту коробочку, и вручить ее девочке-менеджеру со словами «Маша, приедешь на место — воткнешь кабель в эту дырку и включишь в сеть. » Все, остальное железка сделает сама.

WEB-интерфейс

Ну и напоследок, давайте посмотрим, как реализован веб-интерфейс. Скриншоты ниже сняты с администраторской учетки, но есть возможность сделать роль наблюдателя — будут доступны только страницы для наблюдения за клиентами или работой системы, без возможности изменить настройки контроллера. При заходе на главную страницу мы попадаем на страницу, где можем узнать о количестве подключенных клиентов, производительности сети и прочую полезную информацию:

Можем также получить и подробную информацию по клиенту:

А также на этой вкладке можно найти и раздел, посвященный безопасности сети, где показывается кол-во подавляемых (rogue) сетей, соседских (interference) и прочие сети, включая служебные. Естественно, в каждой сети можно посмотреть подключенных к ней клиентов, получить какие-то сведения о пропускной способности и т.д, самодиагностика и т.д.:

Ну и напоследок (думаю, все уже поняли, какой интерфейс работы с Aruba), приведу скриншот анализа радиочастотного окружения:

Немного про внедрение

Буквально пару слов. Поскольку решение самодостаточное, то в большинстве случаев все проходит достаточно просто — необходимо найти свободный порт на свитче и воткнуть в него контроллер. Определиться, как будут работать ТД — по mesh технологии (в этом случае достаточно им обеспечить лишь питание 220 В) либо через LAN, настроить контроллер. Дополнительных серверов в большинстве случаев ставить не надо; в случае необходимости контроллер можно использовать и как маршрутизатор для какого-то проводного сегмента сети. Но следует иметь ввиду, что возможно обнаружение подключения к этой сети устройств и пометка их как нелегальных, в результате чего они работать не будут (да, возможно обнаружение несанкционированного подключения и к проводному сегменту сети).

Дополнительных серверов и ПО в большинстве случаев ставить не надо; установка дополнительных серверов нужна в случае, если нужно реализовать функционал типа полноценного RTLS (системы отслеживания местоположения), централизованного управления сетевым оборудованием различных вендоров (можно, кстати, совместить RTLS и систему управления), «прозрачного» BYOD и т.д.

В случае RTLS — Aruba Networks с легкостью интегрируется с Ekahau или Aeroscout.

В качестве заключения

Здесь я попытался рассказать об Aruba Networks, но, к сожалению, тема безопасности здесь раскрыта явно не полностью, хотя это ключевая, в общем-то, особенность продукта. Поэтому буду писать, как будет время, более «технический» пост на тему безопасности Aruba Networks, а также попробую раскрыть остальные фишки Aruba — такие как BYOD, для реализации которого не нужно ставить никакого ПО на клиентские устройства, мультивендорную систему управления AirWave, систему безопасного доступа к корпоративной локалке VIA, реализации функционала одноразовых паролей и т.д — но последнее уже в случае интереса к теме, наверное.

Нужно отметить, что в отличие от оборудования других вендоров, здесь уже предлагается функционал, аппаратно реализованный, для включения которого требуется только приобретение соответствующих решений.

И, если кому-то интересно — в Москве сейчас есть интеграторы, которые могут построить решения на базе Aruba Networks, но дабы не разводить рекламу — эти вопросы просьба выяснять через хабрапочту.

Всем спасибо за внимание!