Двое исследователей из Университета Эрлангена, в Германии, продемонстрировали способ получения зашифрованной информации смартфона под управлением Android, используя… морозилку :)

Для получения доступа к ключу шифрования, хранящемся в памяти телефона, исследователи поместили устройство в морозильную камеру на час, в последствии чего, сохранив содержимое памяти телефона — практически в буквальном смысле — заморозив. Получение ключа шифрования из устройства было осуществлено при помощи так называемой атаки через холодную загрузку.

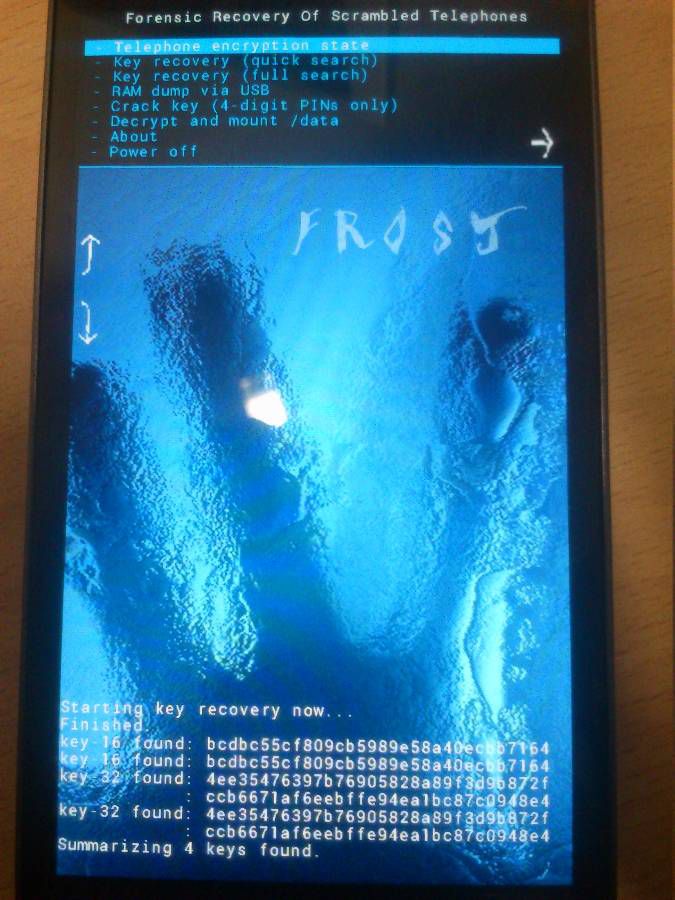

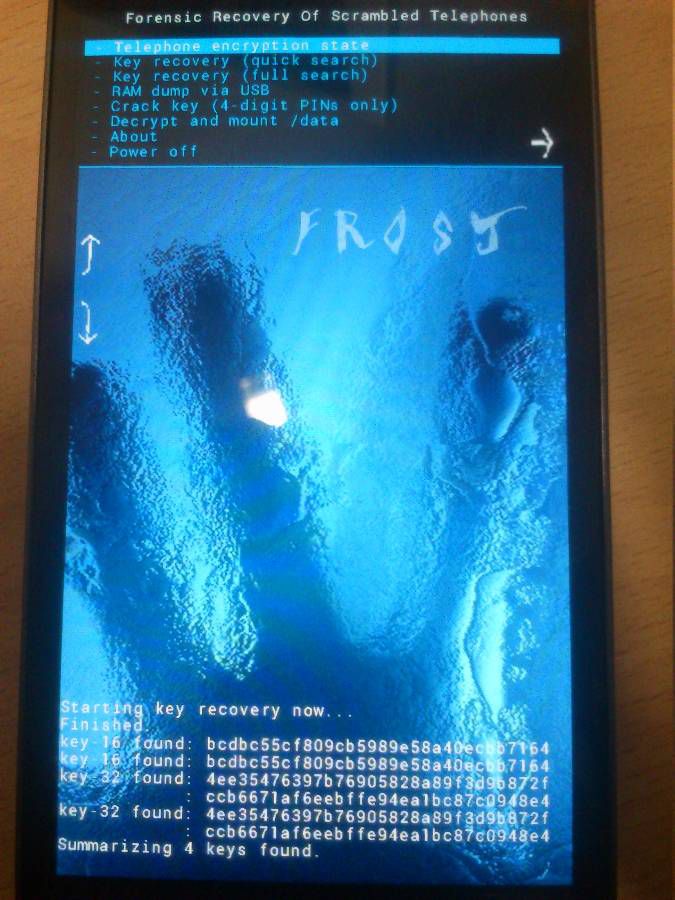

Заморозив устройство до температуры ниже -10 градусов, можно обеспечить сохранение данных в энергозависимой памяти на короткий временной период без питания устройства. Тило Мюллер (Tilo Müller) и Майкл Шпрайценбарт (Michael Spreitzenbarth) воспользовались этой уязвимостью для отсоединения батареи устройства для последующей перезагрузки. Затем, запустив загрузчик, они перепрошили устройство своей прошивкой под говорящим названием «Frost». Для того, чтобы это сработало, загрузчик должен быть уже разблокирован, так как любая разблокировка приведет к удалению всех пользовательских данных смартфона. «Frost», затем проводит поиск в памяти ключа шифрования (среди прочей информации) для расшифровки пользовательских данных, хранящихся в энергонезависимой памяти устройства.

Начиная с версии 4.0, Android предоставляет возможность шифровать персональные данные (в случае активации пользователем соответствующего чекбокса в настройках). В дополнение к ключу шифрования, «Frost» также удалось получить другие типы персональных данных из замороженной памяти смартфона, в частности: текстовые данные доступа к Wi-Fi, историю переписки из приложения WhatsApp, книгу контактов устройства и фотографии сделанные с телефона.

Для получения доступа к ключу шифрования, хранящемся в памяти телефона, исследователи поместили устройство в морозильную камеру на час, в последствии чего, сохранив содержимое памяти телефона — практически в буквальном смысле — заморозив. Получение ключа шифрования из устройства было осуществлено при помощи так называемой атаки через холодную загрузку.

Заморозив устройство до температуры ниже -10 градусов, можно обеспечить сохранение данных в энергозависимой памяти на короткий временной период без питания устройства. Тило Мюллер (Tilo Müller) и Майкл Шпрайценбарт (Michael Spreitzenbarth) воспользовались этой уязвимостью для отсоединения батареи устройства для последующей перезагрузки. Затем, запустив загрузчик, они перепрошили устройство своей прошивкой под говорящим названием «Frost». Для того, чтобы это сработало, загрузчик должен быть уже разблокирован, так как любая разблокировка приведет к удалению всех пользовательских данных смартфона. «Frost», затем проводит поиск в памяти ключа шифрования (среди прочей информации) для расшифровки пользовательских данных, хранящихся в энергонезависимой памяти устройства.

Начиная с версии 4.0, Android предоставляет возможность шифровать персональные данные (в случае активации пользователем соответствующего чекбокса в настройках). В дополнение к ключу шифрования, «Frost» также удалось получить другие типы персональных данных из замороженной памяти смартфона, в частности: текстовые данные доступа к Wi-Fi, историю переписки из приложения WhatsApp, книгу контактов устройства и фотографии сделанные с телефона.