Не имел я несколько дней назад инвайта, но на Хабре был частым человеком и заходил сюда по своему аккаунту.

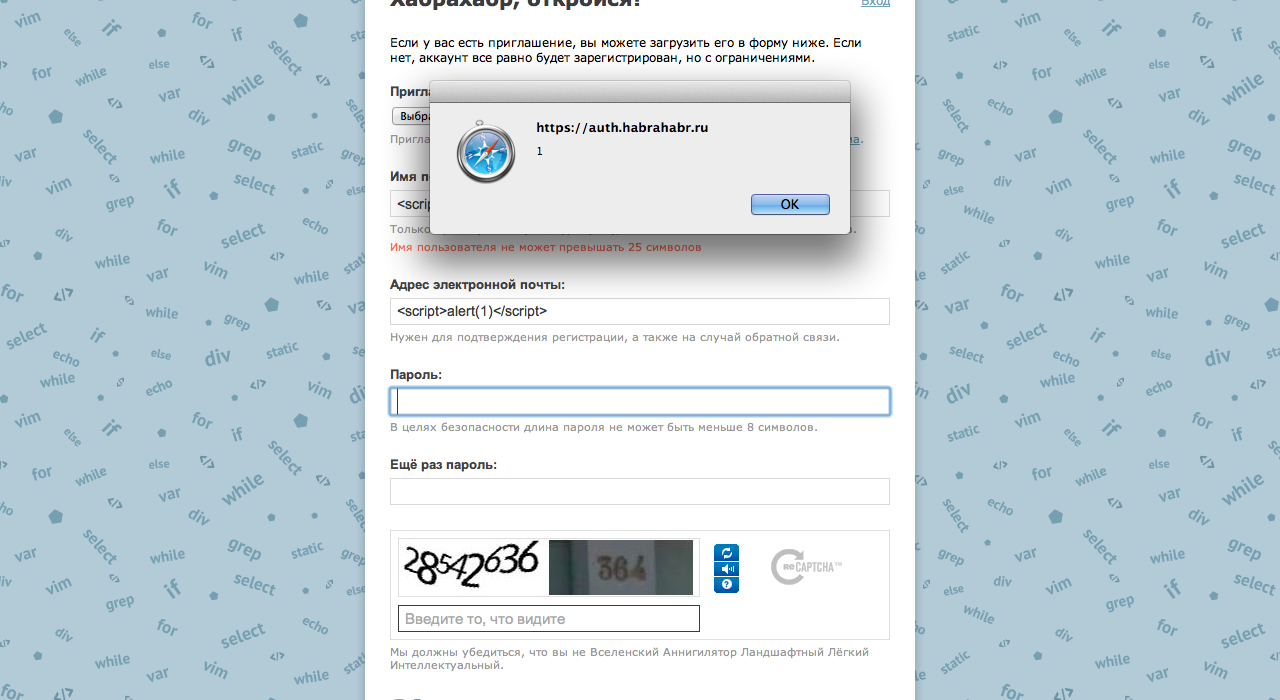

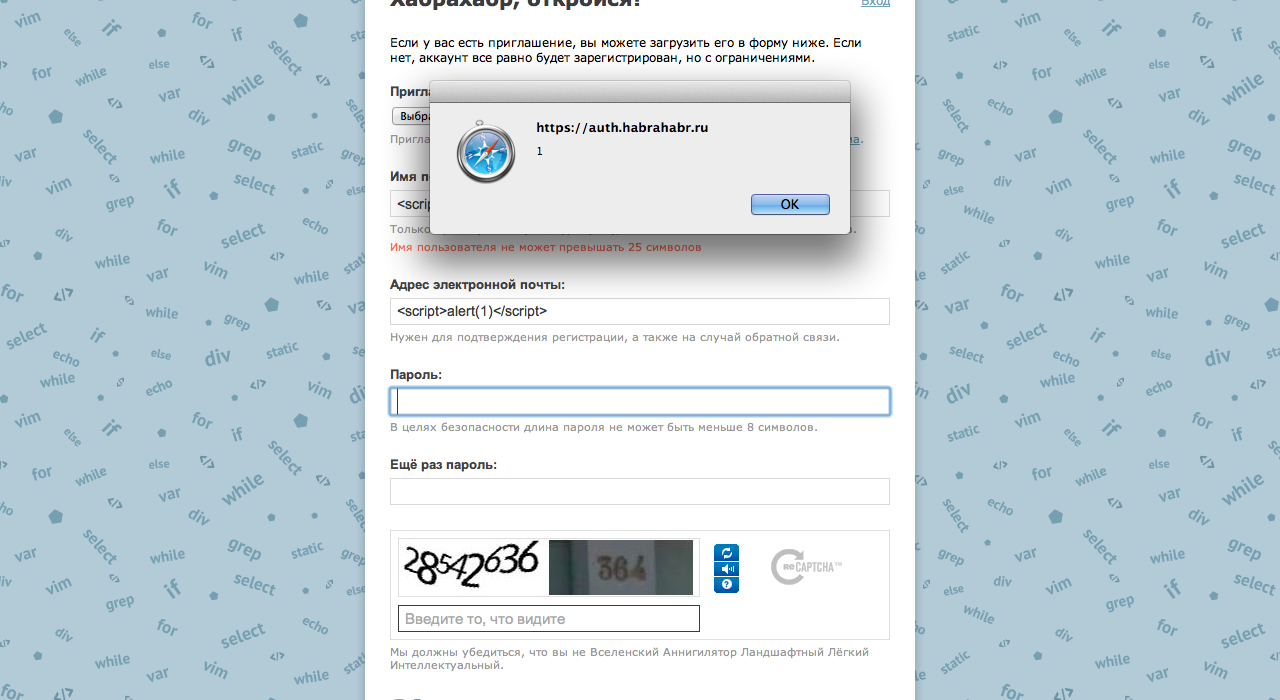

Несколько дней назад я нажал на «Регистрация», вместо «Войти» и увидел перед собой форму регистрации на Хабрахабр. «А вдруг?» — подумал я — и начал вводить тест на XSS-уязвимость в каждое поле регистрации.

И вот оно! Свершилось! Уязвимость была обнаружена в поле E-Mail. E-mail проверялся на правильность после перехода на следующее поле. В поле ввода E-Mail'а не было фильтрации, поэтому появилось сообщение с единичкой.

Сначала я решил сделать какое-нибудь черное дело через уязвимость, но потом одумался и отписался в техподдержку.

Было:

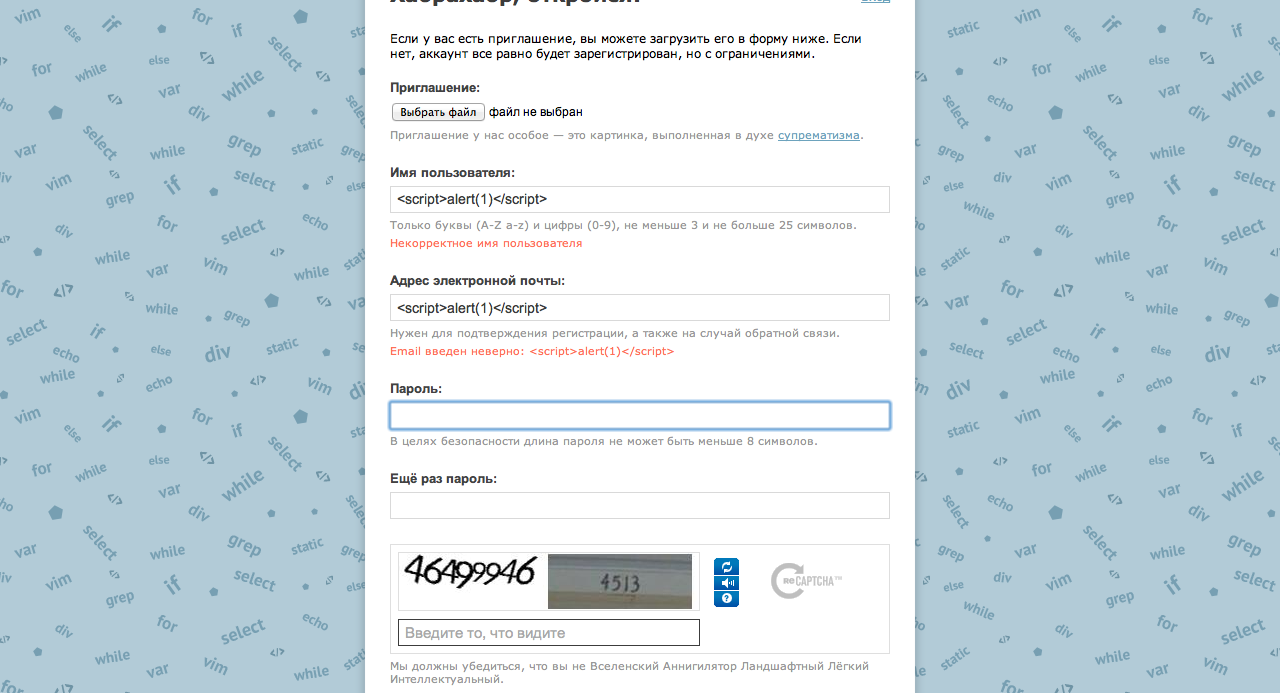

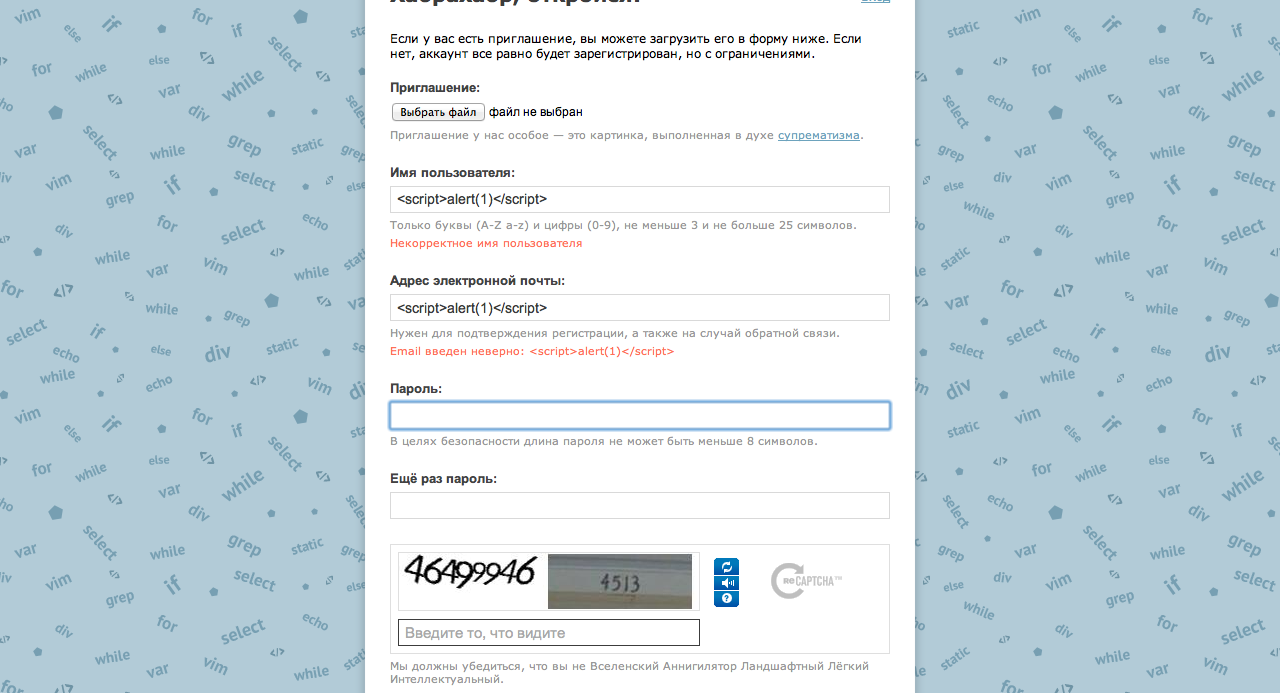

Стало:

На данный момент уязвимость закрыта, а я имею инвайт.

Несколько дней назад я нажал на «Регистрация», вместо «Войти» и увидел перед собой форму регистрации на Хабрахабр. «А вдруг?» — подумал я — и начал вводить тест на XSS-уязвимость в каждое поле регистрации.

И вот оно! Свершилось! Уязвимость была обнаружена в поле E-Mail. E-mail проверялся на правильность после перехода на следующее поле. В поле ввода E-Mail'а не было фильтрации, поэтому появилось сообщение с единичкой.

Сначала я решил сделать какое-нибудь черное дело через уязвимость, но потом одумался и отписался в техподдержку.

Было:

Стало:

На данный момент уязвимость закрыта, а я имею инвайт.