Глоссарий:

SIEM (Security Information & Event Management) — программно-аппаратный комплекс для сбора информации о событиях (логи), их корреляции и анализа. Wiki.

Use Case (применительно к SIEM) — устоявшийся термин, обозначающий конкретный набор правил/скриптов и/или механизмов визуализации. Например, для обнаружения сканирования портов, сверки IP адреса с внешней репутационной базой и т.д. Use Case’ы можно писать самому, брать готовые с сайта производителя или заказывать у подрядчиков.

Задачей данной статьи является систематизация найденной информации по каталогам Use Case’ов и дополнительным ресурсам, а также активный диалог в комментариях. Поделитесь своим опытом, пожалуйста, а я буду обновлять пост полученной информацией.

Содержание:

1. Рейтинг SIEM в 2016 году

2. “Родные” магазины Use Case’ов на сайтах производителей SIEM

3. Рекомендации по самостоятельному написанию Use Case’ов

4. Заказная разработка: карта интеграторов

5. Сторонние каталоги Use Case’ов: SOC Prime UCL, форумы вендоров (список обновляется)

6. Ссылки на блоги и дополнительные ресурсы информационной безопасности, относящиеся к SIEM

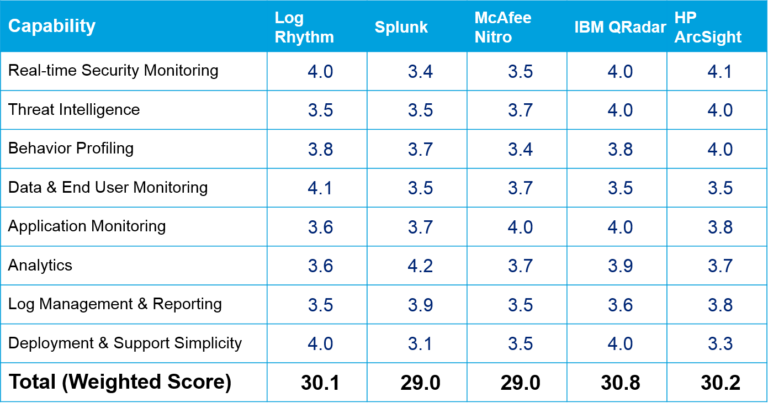

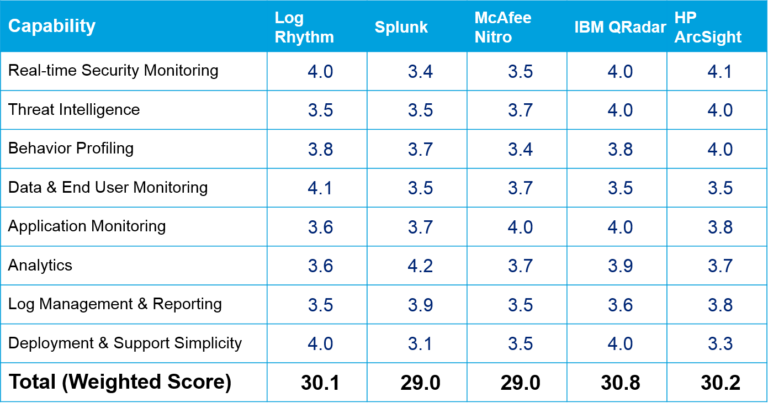

Если вы пока еще на стадии выбора SIEM, то вот их актуальный рейтинг из двух независимых источников. Плюс станет понятно, почему в самой статье уделено различное количество внимания каждому из решений.

Source: Gartner Magic Quadrant 2016

Source: 2016 InfoSec Nirvana

Если актуальна задача импортозамещения, то существует как минимум 3 SIEM с российскими корнями:

В рейтинг не вошли, но стоит упомянуть:

→ OSSIM (Open Source Security Information Management) хабр1, хабр2

→ OpenSOC, выросший в Apache Metron

2. “Родные” магазины Use Case’ов на сайтах производителей SIEM

Информация по состоянию на дату публикации (конец ноября 2016). Сейчас всего 4 производителя организовали собственные площадки для публикации Use Case’ов. Также у большинства производителей есть внутренний форум для обмена информацией и поиска решений возникающих проблем.

HPE ArcSight Marketplace

Есть платные и бесплатные. Если не применять дополнительную.фильтрацию, то на сайте суммарно 170 Use Case’ов.

IBM Security App Exchange

Скачивание бесплатно. Всего доступно 73 Use Case’ов, разработанным как самим IBM, так и партнерами.

LogRhythm

Пока всего 19 Use Case’ов. Вернее, их маркетингового описания.

Splunk

Подраздел “Security, Fraud and Compliance” содержит 487 приложения. Но если отфильтровать только приложения (а не аддоны, хотя они тоже важны) и указать версию продукта 6.0 и выше — то суммарное количество уменьшается до 236 Use Case’ов.

Методология разработки Use Case’ов хорошо описана в блоге (Антон Чувакин) и статье.

Если вкратце, то необходимо подойти к задаче как к полноценному мини-проекту:

Если собственных сил/времени/компетенции не хватает, то можно обратиться к профессионалам — в 99% случаев это будет компания-интегратор, которая самостоятельно, или с привлечением Professional Services от SIEM-вендора, выполнит заказную разработку и поддержку Use Case’ов.

Ссылки на разделы “partner locator” популярных SIEM:

→ findapartner.hpe.com

→ www-356.ibm.com/partnerworld/wps/bplocator/search.jsp

→ logrhythm.com/partners/resellers-and-mssps/find-a-partner (список партнеров непубличен, предлагают заполнить форму-запрос, в ответ вышлют данные партнеров).

→ www.rsa.com/en-us/partners/find

→ www.splunk.com/en_us/partners/find-a-partner.html

На основе информации о партнерах, доступной по этим ссылкам, я составил общую таблицу на примере Украины (и распространенных у нас SIEM). Как видите, часть интеграторов не “моногамны”.

Информация не является на 100% актуальной, т.к. партнерский статус обновляется довольно инертно и ситуативно: кому-то его могут дать авансом, кто-то уже достиг значимых результатов, но статус лишь через полгода обновят, а кто-то уже и инженеров растерял вместе с репутацией, но все еще с полным набором регалий числится. Плюс у крупных вендоров (HPE, IBM) довольно сложно понять, какой партнер на каком из великого множества продуктов специализируется. Поэтому дополнительно рекомендую (анонимно) позвонить дистрибьюторам вашего SIEM и поинтересоваться, кого из партнеров они рекомендуют.

Отсутствие официального партнерского статуса, как правило, не мешает успешно продавать продукты — лишь заработок будет меньше. Получение статуса при эпизодической работе с продуктом бывает нерациональным (например, если требует обязательной дорогой сертификации инженеров и/или определенного годового уровня продаж).

На данный момент я обнаружил всего несколько альтернативных ресурсов, где можно попытаться скачать Use Case под свои потребности:

Общее количество: 22 приложения. По информации с сайта, запуск площадки был 31.08.2016, так что есть надежды на дальнейший рост. Еще 22 Use Case’а находятся в разработке (статус Under R&D).

Покупаются Use Case’ы за поинты, которые можно оплатить деньгами, либо заработать своим посильным трудом (отзывы на купленные приложения, выложить свой Use Case, предложить идею через форму обратной связи).

Продолжение первого скриншота, но с альтернативной схемой отображения списка:

Не сразу смог зарегистрироваться там, как оказалось впоследствии — игнорировали публичный gmail email-адрес, заставляя регистрироваться только на корпоративный. “Если злоумышленники смогут легко зарегистрироваться через бесплатный emaill и узнать алгоритм защиты, то быстрее научатся обходить такую защиту”.

Об авторе:

Мой опыт работы — это 4 года в security-интеграторе, 2 года в security-департаменте дистрибьютора, а последние 3 года на стороне FMCG-заказчика на позиции IT Business Analyst. По привычке все равно отслеживаю новости безопасности, а с задачей поиска Use Case’ов помогал другу — по свежим следам и решил подготовить статью.

SIEM (Security Information & Event Management) — программно-аппаратный комплекс для сбора информации о событиях (логи), их корреляции и анализа. Wiki.

Use Case (применительно к SIEM) — устоявшийся термин, обозначающий конкретный набор правил/скриптов и/или механизмов визуализации. Например, для обнаружения сканирования портов, сверки IP адреса с внешней репутационной базой и т.д. Use Case’ы можно писать самому, брать готовые с сайта производителя или заказывать у подрядчиков.

Задачей данной статьи является систематизация найденной информации по каталогам Use Case’ов и дополнительным ресурсам, а также активный диалог в комментариях. Поделитесь своим опытом, пожалуйста, а я буду обновлять пост полученной информацией.

Содержание:

1. Рейтинг SIEM в 2016 году

2. “Родные” магазины Use Case’ов на сайтах производителей SIEM

3. Рекомендации по самостоятельному написанию Use Case’ов

4. Заказная разработка: карта интеграторов

5. Сторонние каталоги Use Case’ов: SOC Prime UCL, форумы вендоров (список обновляется)

6. Ссылки на блоги и дополнительные ресурсы информационной безопасности, относящиеся к SIEM

1. Рейтинг SIEM в 2016 году

Если вы пока еще на стадии выбора SIEM, то вот их актуальный рейтинг из двух независимых источников. Плюс станет понятно, почему в самой статье уделено различное количество внимания каждому из решений.

Source: Gartner Magic Quadrant 2016

Source: 2016 InfoSec Nirvana

Если актуальна задача импортозамещения, то существует как минимум 3 SIEM с российскими корнями:

Дополнительная информация, предоставленная PositiveTechnologies

— ссылка на страницу MP SIEM LE — www.ptsecurity.com/ru-ru/promo/siem-le

— отдельная ссылка на актуальный буклет www.ptsecurity.com/upload/ptru/products/documents/mpsiem/PT-MaxPatrol-SIEM-Product-Booklet-rus.pdf

— ссылка на подробный вебинар по MP SIEM my.webinar.ru/record/873458

«Считаем, что из всех «российских» SIEM продукт PT, пожалуй, единственный подкреплен обширной экспертизой ИБ (пентесты и сценарии атак) и также предлагает бесплатное покрытие актуальных источников заказчика.

Еще в MaxPatrol SIEM реализован механизм передачи в продукт экспертизы исследовательского центра Positive Research, основанный на базе знаний Positive Technologies Knowledge Base (PTKB). Это высокоуровневый, постоянно пополняемый набор данных, формируемый на основе 15-летнего опыта исследовательского центра, в том числе опыта тестов на проникновение и проведения аудитов защищенности.»

— отдельная ссылка на актуальный буклет www.ptsecurity.com/upload/ptru/products/documents/mpsiem/PT-MaxPatrol-SIEM-Product-Booklet-rus.pdf

— ссылка на подробный вебинар по MP SIEM my.webinar.ru/record/873458

«Считаем, что из всех «российских» SIEM продукт PT, пожалуй, единственный подкреплен обширной экспертизой ИБ (пентесты и сценарии атак) и также предлагает бесплатное покрытие актуальных источников заказчика.

Еще в MaxPatrol SIEM реализован механизм передачи в продукт экспертизы исследовательского центра Positive Research, основанный на базе знаний Positive Technologies Knowledge Base (PTKB). Это высокоуровневый, постоянно пополняемый набор данных, формируемый на основе 15-летнего опыта исследовательского центра, в том числе опыта тестов на проникновение и проведения аудитов защищенности.»

В рейтинг не вошли, но стоит упомянуть:

→ OSSIM (Open Source Security Information Management) хабр1, хабр2

→ OpenSOC, выросший в Apache Metron

2. “Родные” магазины Use Case’ов на сайтах производителей SIEM

Информация по состоянию на дату публикации (конец ноября 2016). Сейчас всего 4 производителя организовали собственные площадки для публикации Use Case’ов. Также у большинства производителей есть внутренний форум для обмена информацией и поиска решений возникающих проблем.

HPE ArcSight Marketplace

Есть платные и бесплатные. Если не применять дополнительную.фильтрацию, то на сайте суммарно 170 Use Case’ов.

IBM Security App Exchange

Скачивание бесплатно. Всего доступно 73 Use Case’ов, разработанным как самим IBM, так и партнерами.

LogRhythm

Пока всего 19 Use Case’ов. Вернее, их маркетингового описания.

Splunk

Подраздел “Security, Fraud and Compliance” содержит 487 приложения. Но если отфильтровать только приложения (а не аддоны, хотя они тоже важны) и указать версию продукта 6.0 и выше — то суммарное количество уменьшается до 236 Use Case’ов.

3. Рекомендации по самостоятельному написанию Use Case’ов

Методология разработки Use Case’ов хорошо описана в блоге (Антон Чувакин) и статье.

Если вкратце, то необходимо подойти к задаче как к полноценному мини-проекту:

- Четко определиться с решаемой задачей и ее источником (это может быть требование бизнеса, необходимость соответствовать стандартам и регламентам индустрии по защите данных и т.д.).

- Определить границы проекта (т.е. конкретный участок защищаемой ИТ-инфраструктуры).

- После этого выявить возможные “источники событий”, обработка которых позволит реализовать работающий Use Case. Это могут быть логи с устройств, журналы событий, конфигурационные настройки.

- Проверить, что источник исправно поставляет все необходимые данные — иначе корректно разработанный Use Case не сможет эффективно работать (не будет срабатывать, или наоборот будет выдавать False Positive — ложные срабатывания).

- Наконец-то приступить к разработке Use Case’а.

- Установить и тестировать, подстраивая логику и пороги срабатывания.

- Когда Use Case уже проверен и установлен в продуктив, важно правильно настроить реакцию на его срабатывание: достаточно ли просто выводить данные на дашборд, или нужно оповещение по SMS/email, или даже автоматически запускать изменение конфигурации подчиненных устройств (например, IBM декларирует, что ее SIEM сумеет поменять правила IPS/Firewall’а).

- Ура, все работает! Но работа на этом не завершена — необходимо обслуживание (maintenance) разработанного мини-продукта: периодически проверять, поступают ли данные для обработки, не изменился ли их формат, дорабатывать сам Use Case под меняющуюся топологию ИТ-инфраструктуры и потребности Бизнеса.

4. Заказная разработка: карта интеграторов

Если собственных сил/времени/компетенции не хватает, то можно обратиться к профессионалам — в 99% случаев это будет компания-интегратор, которая самостоятельно, или с привлечением Professional Services от SIEM-вендора, выполнит заказную разработку и поддержку Use Case’ов.

Ссылки на разделы “partner locator” популярных SIEM:

→ findapartner.hpe.com

→ www-356.ibm.com/partnerworld/wps/bplocator/search.jsp

→ logrhythm.com/partners/resellers-and-mssps/find-a-partner (список партнеров непубличен, предлагают заполнить форму-запрос, в ответ вышлют данные партнеров).

→ www.rsa.com/en-us/partners/find

→ www.splunk.com/en_us/partners/find-a-partner.html

На основе информации о партнерах, доступной по этим ссылкам, я составил общую таблицу на примере Украины (и распространенных у нас SIEM). Как видите, часть интеграторов не “моногамны”.

SIEM Интегратор |

QRadar |

ArcSight |

Splunk |

| Active Audit Agency |

- | - | Reseller |

| Betta Security |

- | - | Reseller |

| BMS Consulting |

Business partner | Gold partner | - |

| CBS Group |

Business partner | - | - |

| Center of Systrem Integration | - | Business partner | - |

| COMPAREX Ukraine |

Business partner | - | - |

| Comsec |

- | - | Reseller |

| CS Integra |

- | Business partner | - |

| IBPM |

Business partner | - | - |

| ICSystems |

- | Business partner | - |

| Integrity Vision |

Business partner | - | - |

| ISSP |

- | Silver partner. Engineer certified | - |

| IT for Business (Supportio) |

- | Business partner | - |

| IT-Integrator (Incom) |

Business partner | - | - |

| LanTec |

- | Platinum partner | - |

| SI BIS |

Business partner | - | - |

| SI Center |

- | Business partner | - |

| Spezvuzavtomatika |

- | Business partner | - |

| SPro |

Business partner | - | - |

| SVIT IT |

Business partner | Gold partner. Engineer certified | - |

| System Integration Service |

Business partner | - | - |

Информация не является на 100% актуальной, т.к. партнерский статус обновляется довольно инертно и ситуативно: кому-то его могут дать авансом, кто-то уже достиг значимых результатов, но статус лишь через полгода обновят, а кто-то уже и инженеров растерял вместе с репутацией, но все еще с полным набором регалий числится. Плюс у крупных вендоров (HPE, IBM) довольно сложно понять, какой партнер на каком из великого множества продуктов специализируется. Поэтому дополнительно рекомендую (анонимно) позвонить дистрибьюторам вашего SIEM и поинтересоваться, кого из партнеров они рекомендуют.

Отсутствие официального партнерского статуса, как правило, не мешает успешно продавать продукты — лишь заработок будет меньше. Получение статуса при эпизодической работе с продуктом бывает нерациональным (например, если требует обязательной дорогой сертификации инженеров и/или определенного годового уровня продаж).

5. Сторонние каталоги Use Case’ов

На данный момент я обнаружил всего несколько альтернативных ресурсов, где можно попытаться скачать Use Case под свои потребности:

Официальные форумы производителей

Часто пользователям не хватает времени/усидчивости или мотивации для полноценного оформления кейса для его публикации в официальном каталоге. А выложить “как есть” на форуме — это не сложно.

→ www.protect724.hpe.com

→ www.splunk.com/en_us/community.html

IBM Support communities:

Marketplace support myibm.ibm.com/support/forum

Get answers to your products and services questions using a collaborative forum moderated by IBM experts

developerWorks www.ibm.com/developerworks/community

Learn from and share with the experts in the developerWorks community

dW Answers developer.ibm.com/answers

Post questions and look up answers in the developerWorks community

RSA Link community.rsa.com/community/rsa-customer-support

Intel McAfee community.mcafee.com

→ www.protect724.hpe.com

→ www.splunk.com/en_us/community.html

IBM Support communities:

Marketplace support myibm.ibm.com/support/forum

Get answers to your products and services questions using a collaborative forum moderated by IBM experts

developerWorks www.ibm.com/developerworks/community

Learn from and share with the experts in the developerWorks community

dW Answers developer.ibm.com/answers

Post questions and look up answers in the developerWorks community

RSA Link community.rsa.com/community/rsa-customer-support

Intel McAfee community.mcafee.com

Security-группы в LinkedIn

В принципе, это аналогично предыдущему пункту. Но в среднем контент может быть оформлен лучше — ведь публикация находится на HR-ресурсе в поле зрения возможных работодателей и четкой привязкой к профилю (он же резюме).

“SIEM Use-Cases” www.linkedin.com/groups/6704216

“SIEM Use-Cases” www.linkedin.com/groups/6704216

Коммерческая площадка Use Case Library вендора SOC Prime

По состоянию на сейчас, поддерживаются три SIEM’а: HPE ArcSight, IBM QRadar, Splunk. В самой библиотеке находятся Use Case’ы, разработанные самим “SOC Prime”, а также выложенные туда другими пользователями. Из неожиданного — весь контент продублирован на английском и русском языках! (переключается в настройках профиля).

ucl.socprime.com

ucl.socprime.com

Общее количество: 22 приложения. По информации с сайта, запуск площадки был 31.08.2016, так что есть надежды на дальнейший рост. Еще 22 Use Case’а находятся в разработке (статус Under R&D).

Покупаются Use Case’ы за поинты, которые можно оплатить деньгами, либо заработать своим посильным трудом (отзывы на купленные приложения, выложить свой Use Case, предложить идею через форму обратной связи).

Продолжение первого скриншота, но с альтернативной схемой отображения списка:

Не сразу смог зарегистрироваться там, как оказалось впоследствии — игнорировали публичный gmail email-адрес, заставляя регистрироваться только на корпоративный. “Если злоумышленники смогут легко зарегистрироваться через бесплатный emaill и узнать алгоритм защиты, то быстрее научатся обходить такую защиту”.

Блоги и дополнительные ресурсы по информационной безопасности, относящиеся к SIEM

Anton Chuvakin (много про SIEM) blogs.gartner.com/anton-chuvakin

Augusto Barros (больше про SOC) blogs.gartner.com/augusto-barros

Deepak Kumar www.linkedin.com/today/author/0_0r-9MaWjS4pt2cnm0EWqkR

Rafael Marty raffy.ch/blog

Ofer Shezaf xiom.com

resources.infosecinstitute.com

infosecnirvana.com/category/siem

www.cybrary.it

securosis.com/search/results/e9fc8ff294a13141edb0affefd542297

securityintelligence.com/?s=siem

www.techtarget.com/search/query?q=siem

solutionsreview.com/security-information-event-management

LinkedIn Group “SIEM Use-Cases” www.linkedin.com/groups/6704216

Хабрапользователи:

AlexGryn Александр Гринюк IBM технический пресейл по безопасности в регионе СНГ (не включая Россию).

alekbr Александр Бредихин Технический Директор «SOC Prime»

SearchInform Иван Мершков, Технический Директор «СёрчИнформ»

PositiveTechnologies — представитель одноименного производителя, активно ведут корпоративный блог на Хабре.

Augusto Barros (больше про SOC) blogs.gartner.com/augusto-barros

Deepak Kumar www.linkedin.com/today/author/0_0r-9MaWjS4pt2cnm0EWqkR

Rafael Marty raffy.ch/blog

Ofer Shezaf xiom.com

resources.infosecinstitute.com

infosecnirvana.com/category/siem

www.cybrary.it

securosis.com/search/results/e9fc8ff294a13141edb0affefd542297

securityintelligence.com/?s=siem

www.techtarget.com/search/query?q=siem

solutionsreview.com/security-information-event-management

LinkedIn Group “SIEM Use-Cases” www.linkedin.com/groups/6704216

Хабрапользователи:

AlexGryn Александр Гринюк IBM технический пресейл по безопасности в регионе СНГ (не включая Россию).

alekbr Александр Бредихин Технический Директор «SOC Prime»

SearchInform Иван Мершков, Технический Директор «СёрчИнформ»

PositiveTechnologies — представитель одноименного производителя, активно ведут корпоративный блог на Хабре.

Об авторе:

Мой опыт работы — это 4 года в security-интеграторе, 2 года в security-департаменте дистрибьютора, а последние 3 года на стороне FMCG-заказчика на позиции IT Business Analyst. По привычке все равно отслеживаю новости безопасности, а с задачей поиска Use Case’ов помогал другу — по свежим следам и решил подготовить статью.

Only registered users can participate in poll. Log in, please.

Используемый мною SIEM (если у вас несколько, укажите основной)

17.54% IBM10

14.04% Splunk8

1.75% LogRhythm1

26.32% HPE15

3.51% EMC (RSA)2

3.51% Intel Security2

3.51% Micro Focus2

8.77% AlienVault5

0% Trustwave0

0% SolarWinds0

0% Fortinet0

0% EventTracker0

0% ManageEngine0

1.75% BlackStratus1

15.79% PositiveTechnologies9

3.51% SearchInform2

57 users voted. 34 users abstained.