Недавно было обнародовано вопиющее поведение компании Lenovo, предустанавливающей на свои ноутбуки рекламное ПО. Оно не только вставляет рекламу в страницы, но и внедряет в систему SSL-сертификат, позволяющий сканировать зашифрованный трафик. Конечно же, этот сертификат был взломан и теперь безопасность всех пользователей ноубуков Lenovo под угрозой.

Компания разместила инструкцию по удалению программы, но к сожалению, они упустили из виду вопрос удаления самого сертификата, который при этом не исчезает из системы. Вот инструкция для тех, кто не хочет переустанавливать систему с нуля.

Сертификат размещается в хранилище сертификатов Windows. Некоторые программы, например Mozilla Firefox и Mozilla Thunderbird, используют свои хранилища, куда он тоже может быть внедрён. Для обеспечения безопасности необходимо удалить сертификат отовсюду.

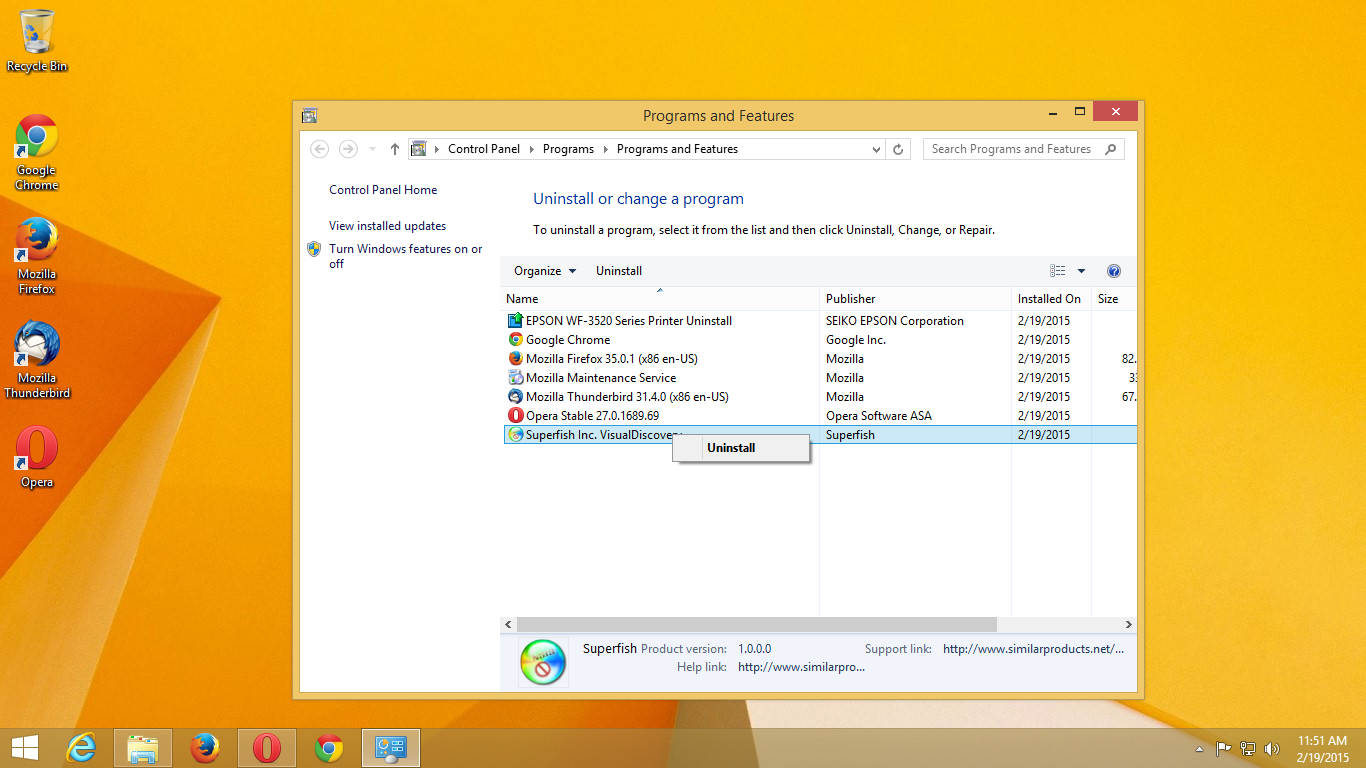

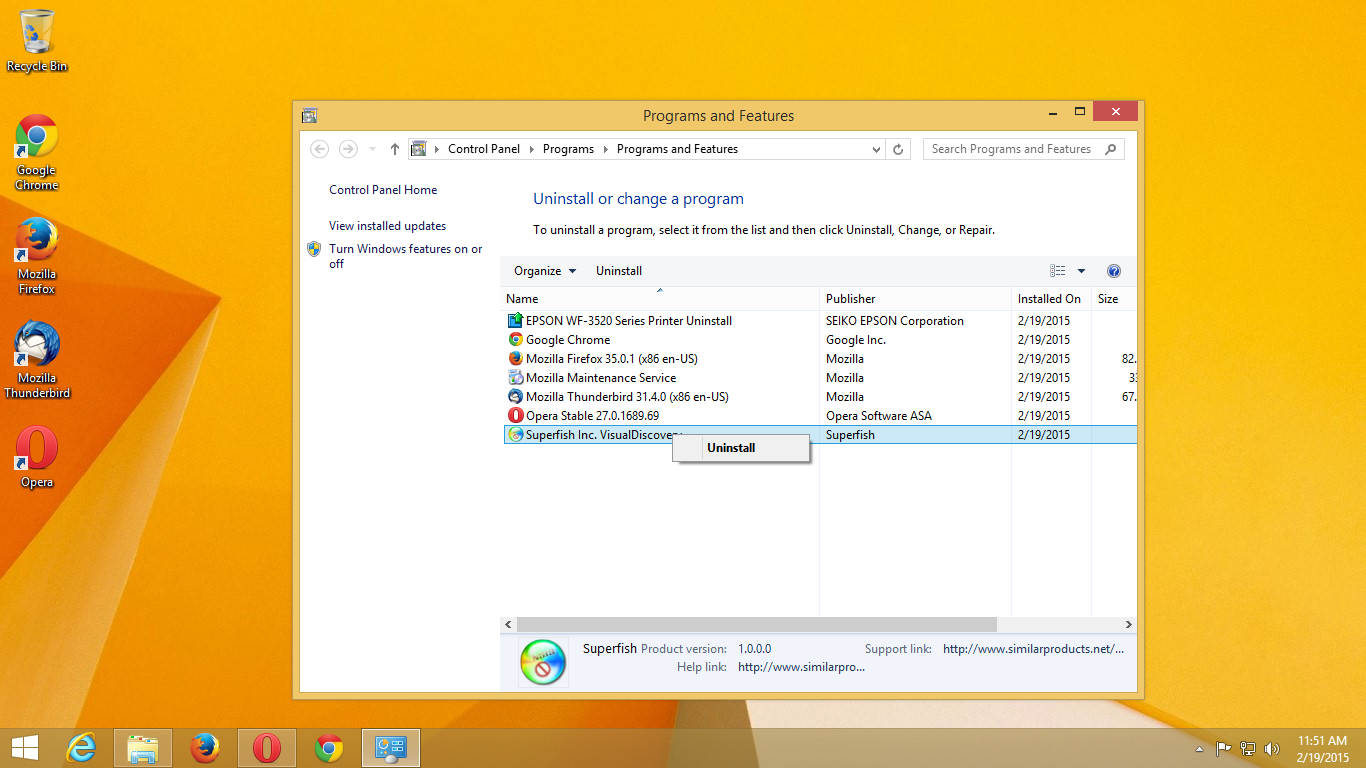

Первый шаг избавления от назойливого adware – удаление самой программы. Это делается через обычную «Установку и удаление программ». Программа называется «Superfish Inc. VisualDiscovery».

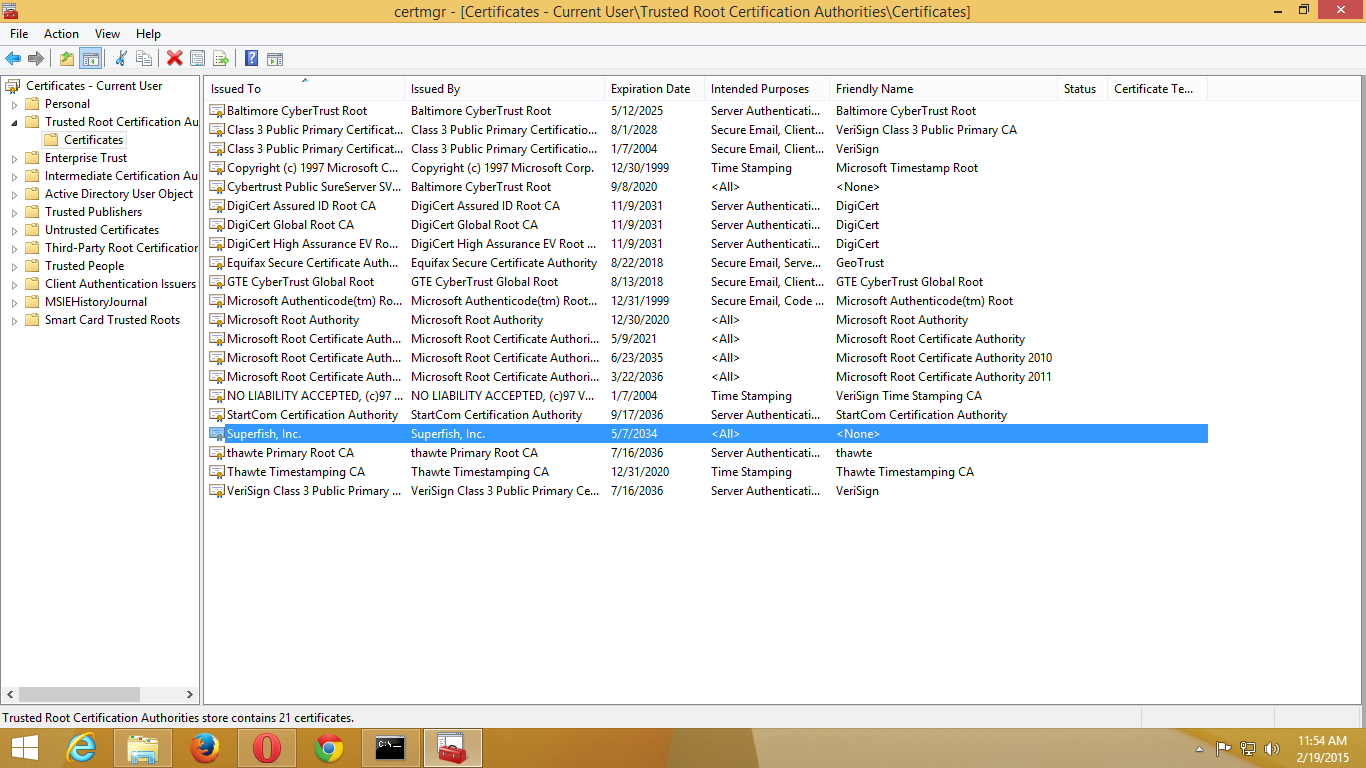

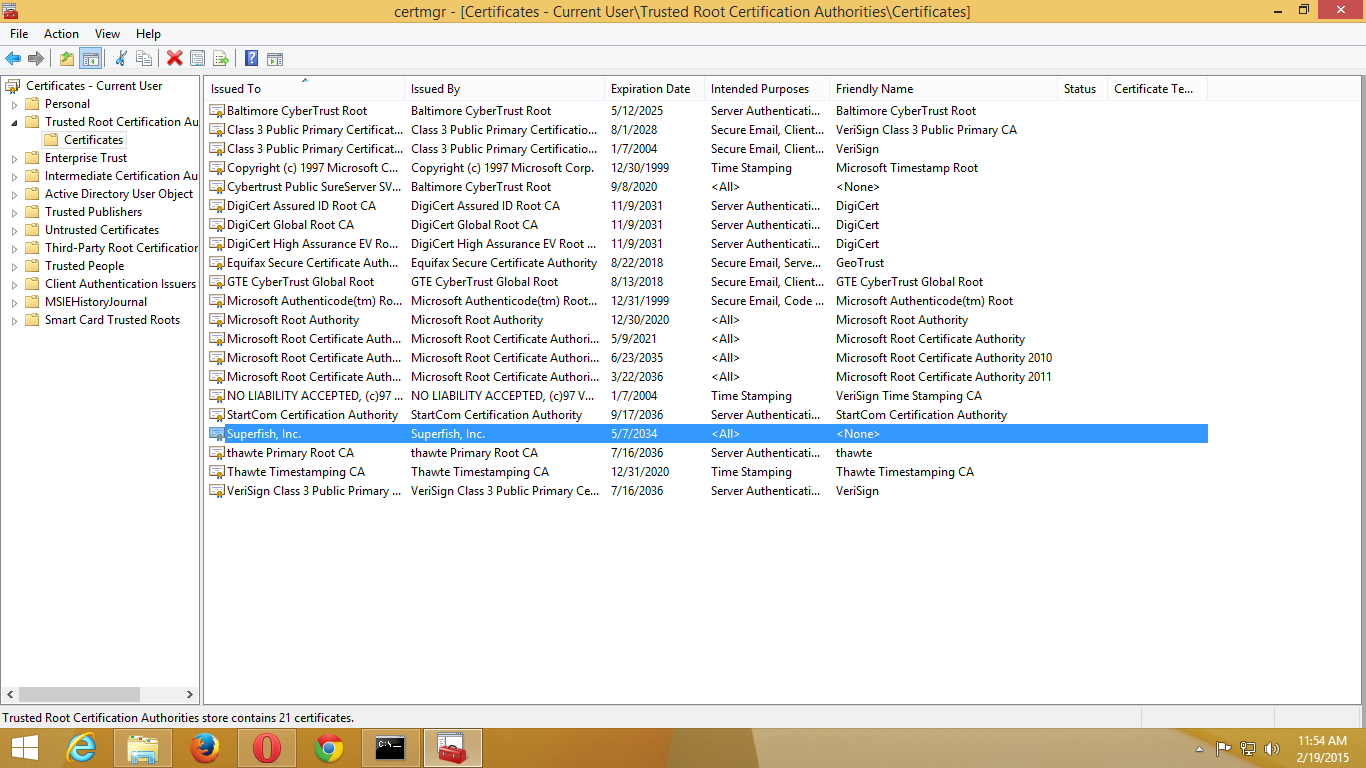

Затем необходимо удалить сертификат из хранилища Windows. Для этого надо запустить программу certmgr.msc (через Пуск или командную строку). В открывшемся окне слева выбрать пункт Trusted Root Certification Authorities / Certificates. Затем справа найти сертификат Superfish, Inc исжечь удалить его.

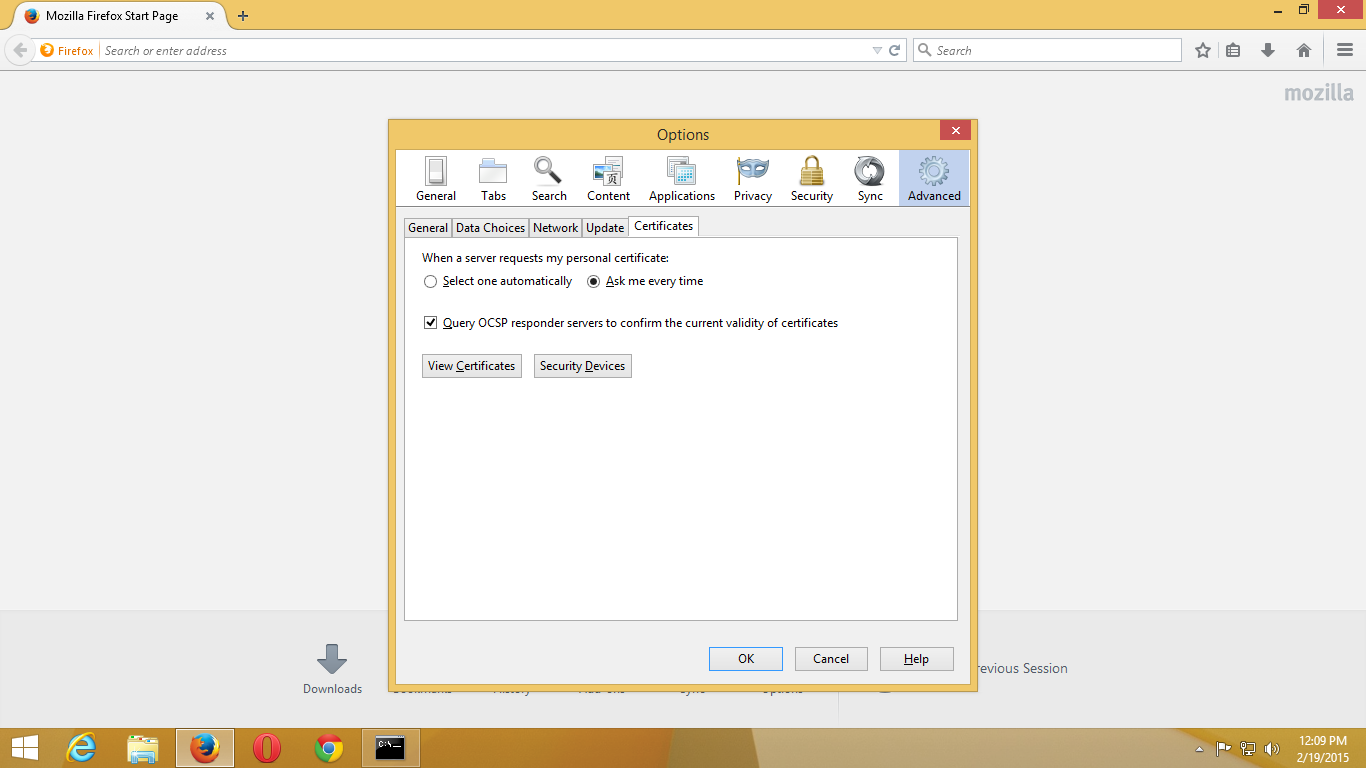

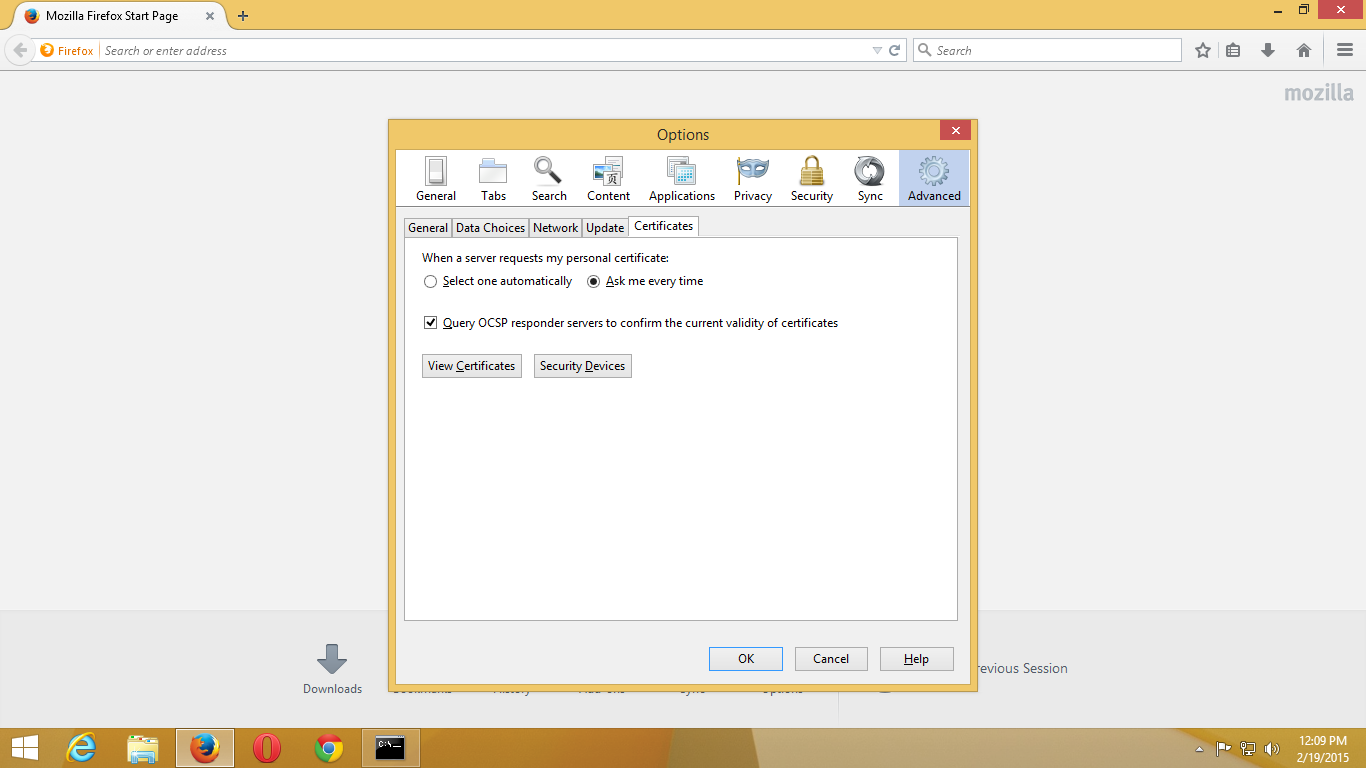

Если вы пользуетесь продуктами Mozilla, то это ещё не всё. В Firefox зайдите в расширенные настройки и выберите вкладку «Сертификаты».

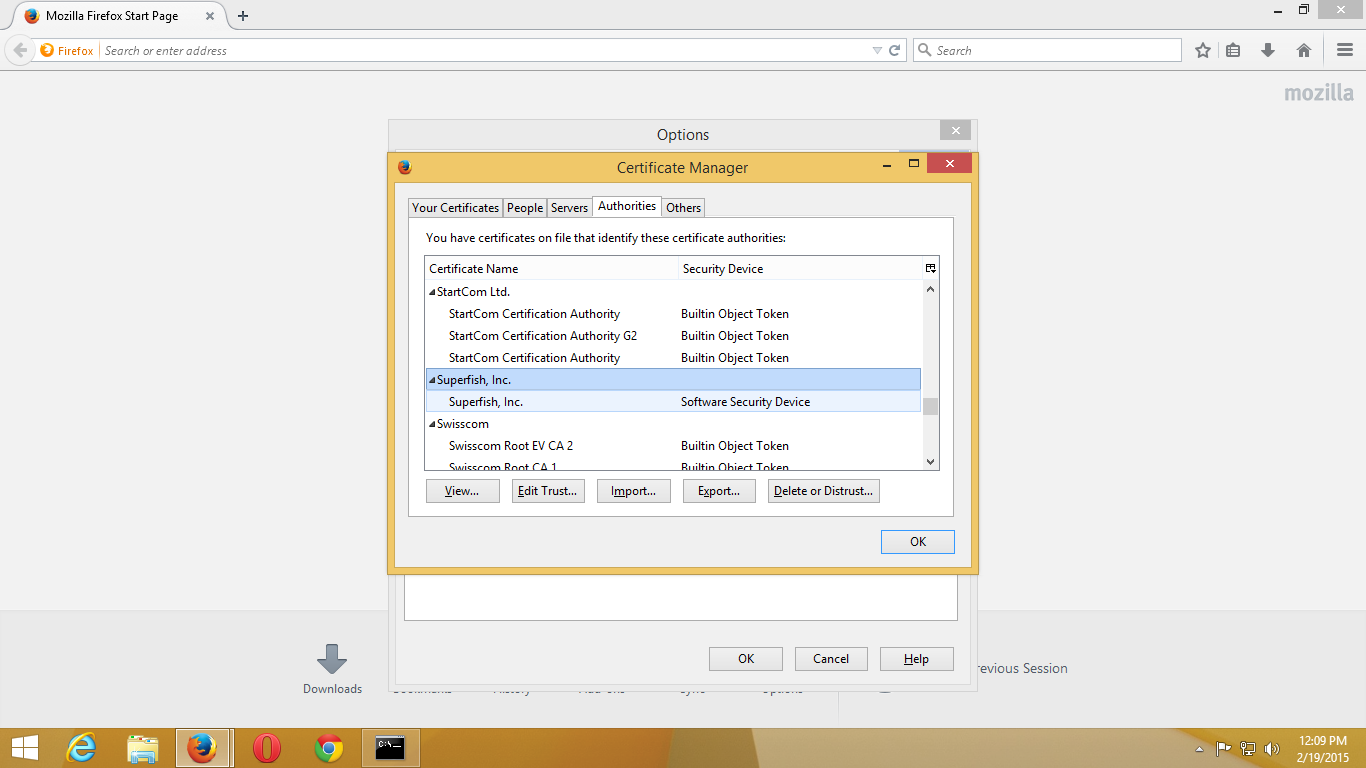

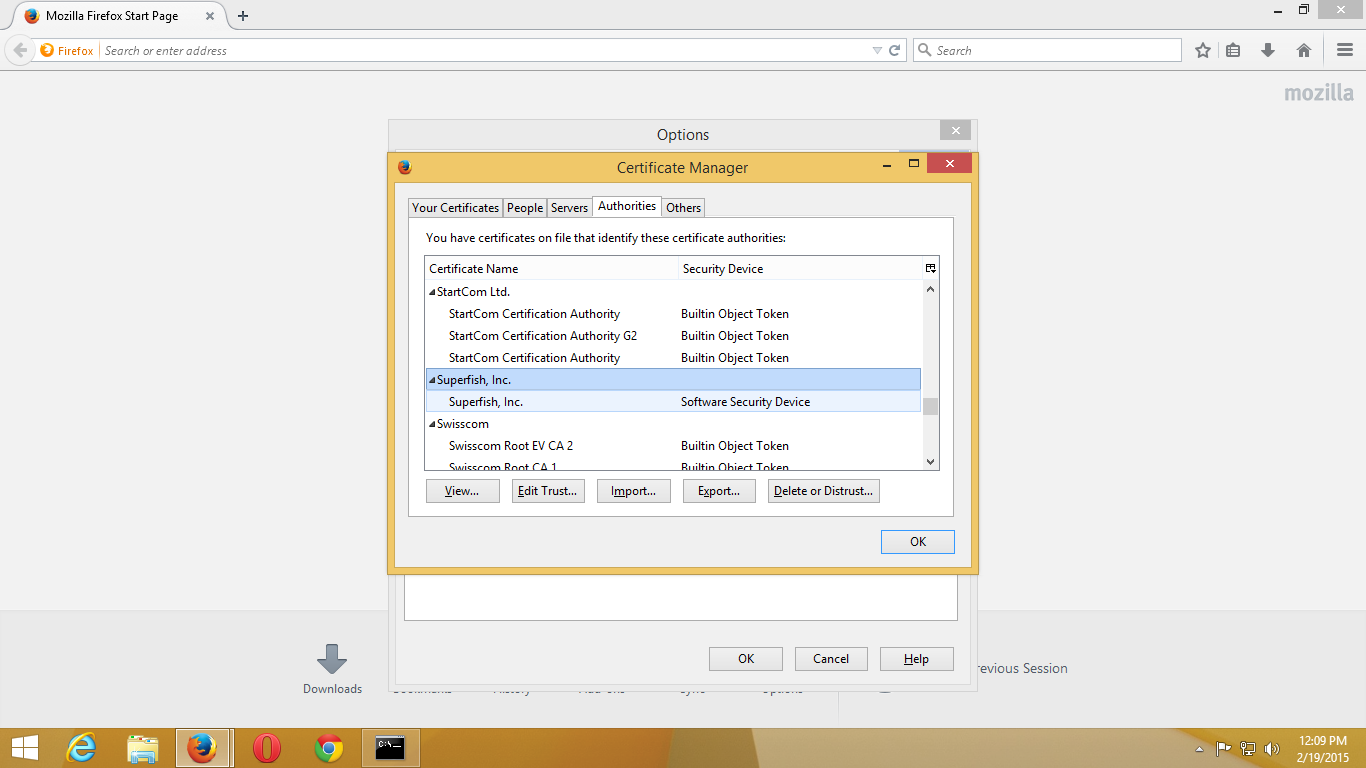

Найдите в списке сертификатов Superfish и удалите его (кнопка Delete or Distrust).

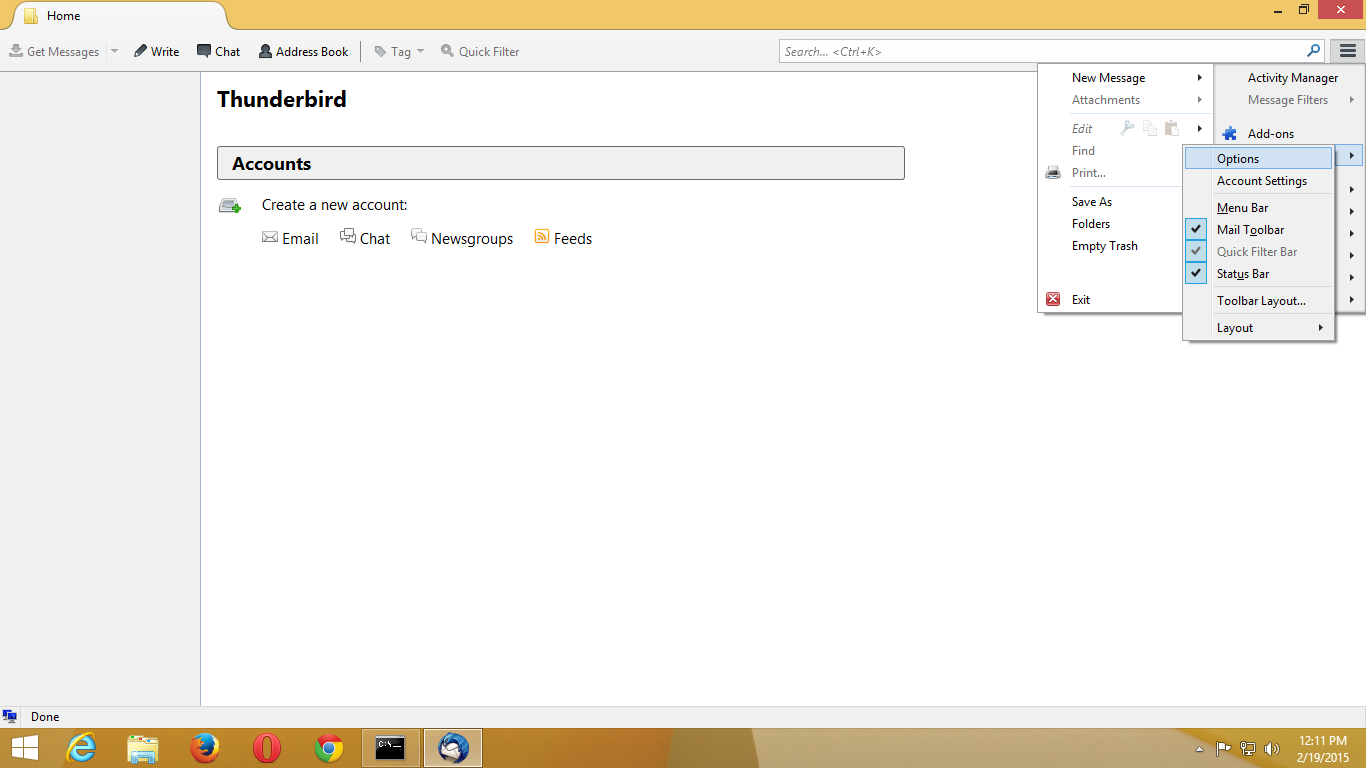

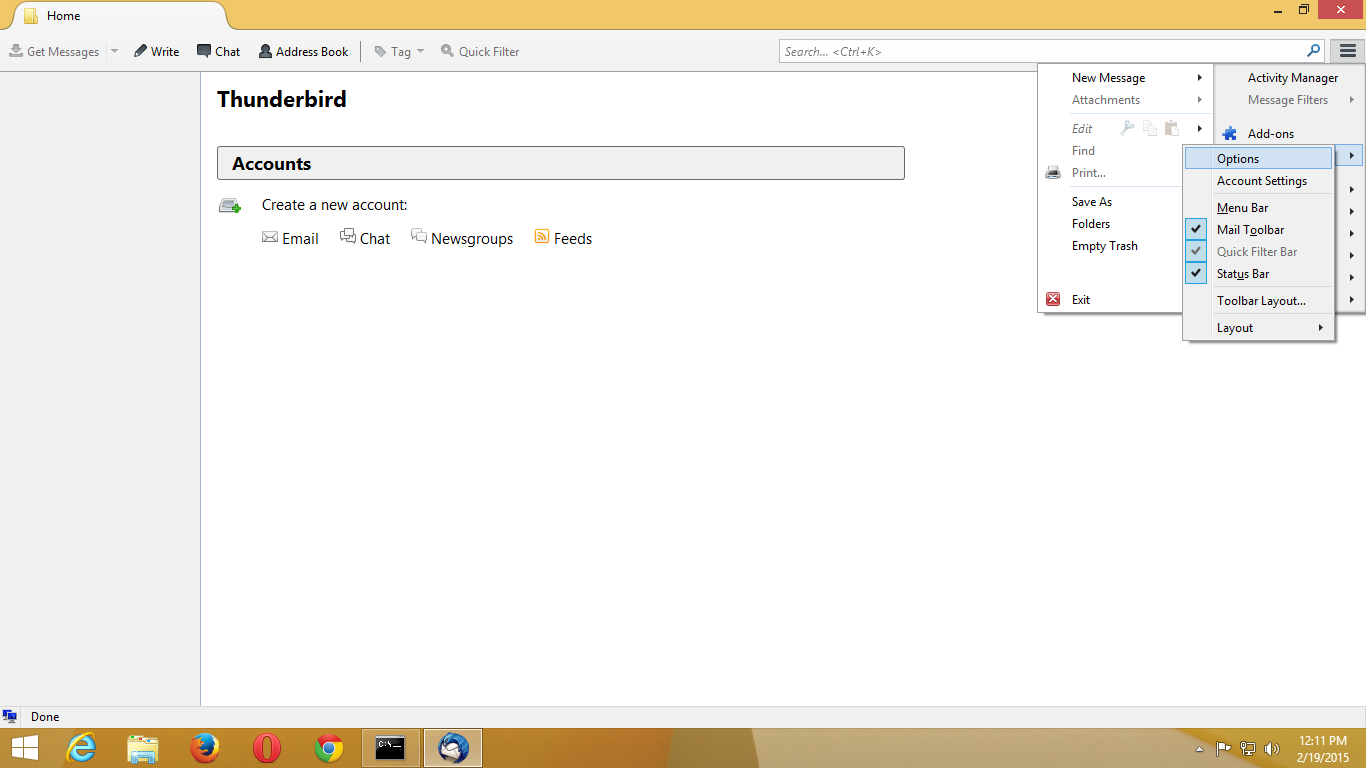

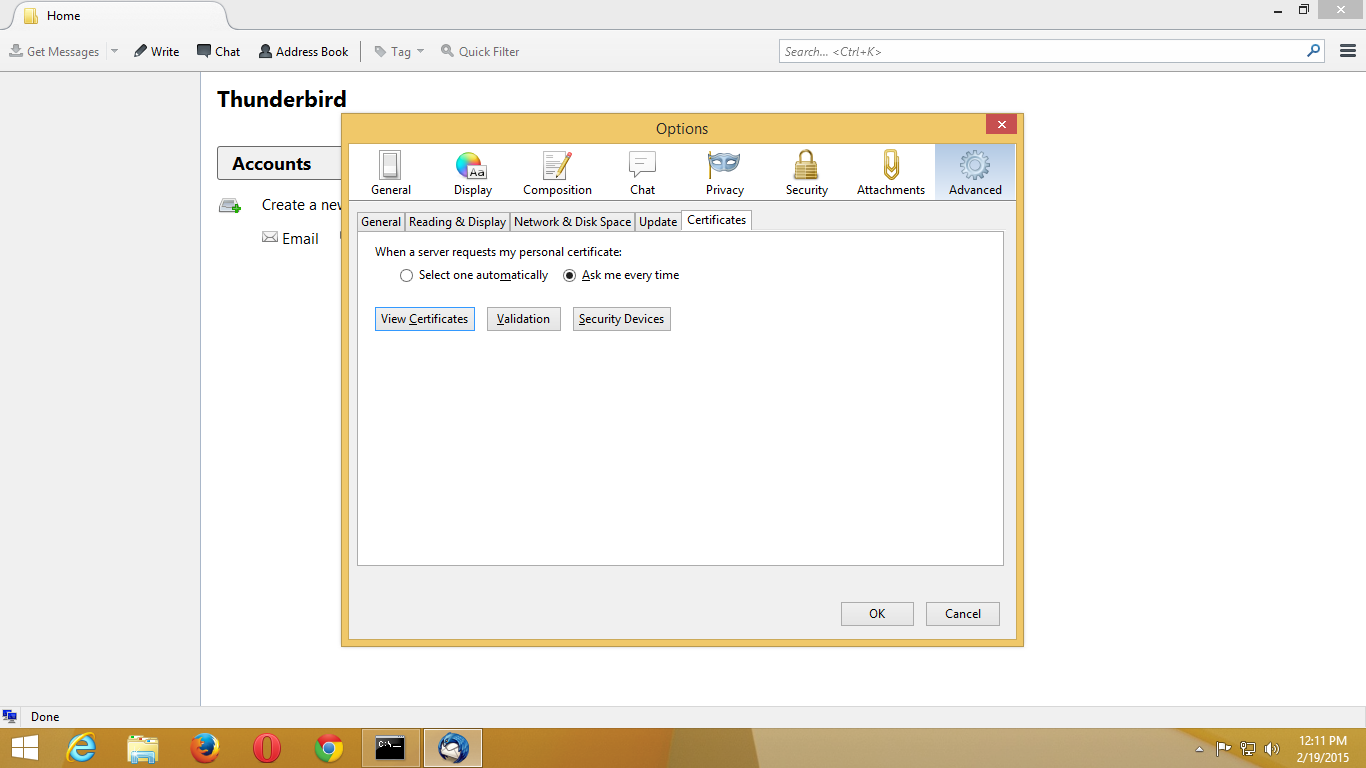

В Thunderburd действия те же. Зайти в настройки.

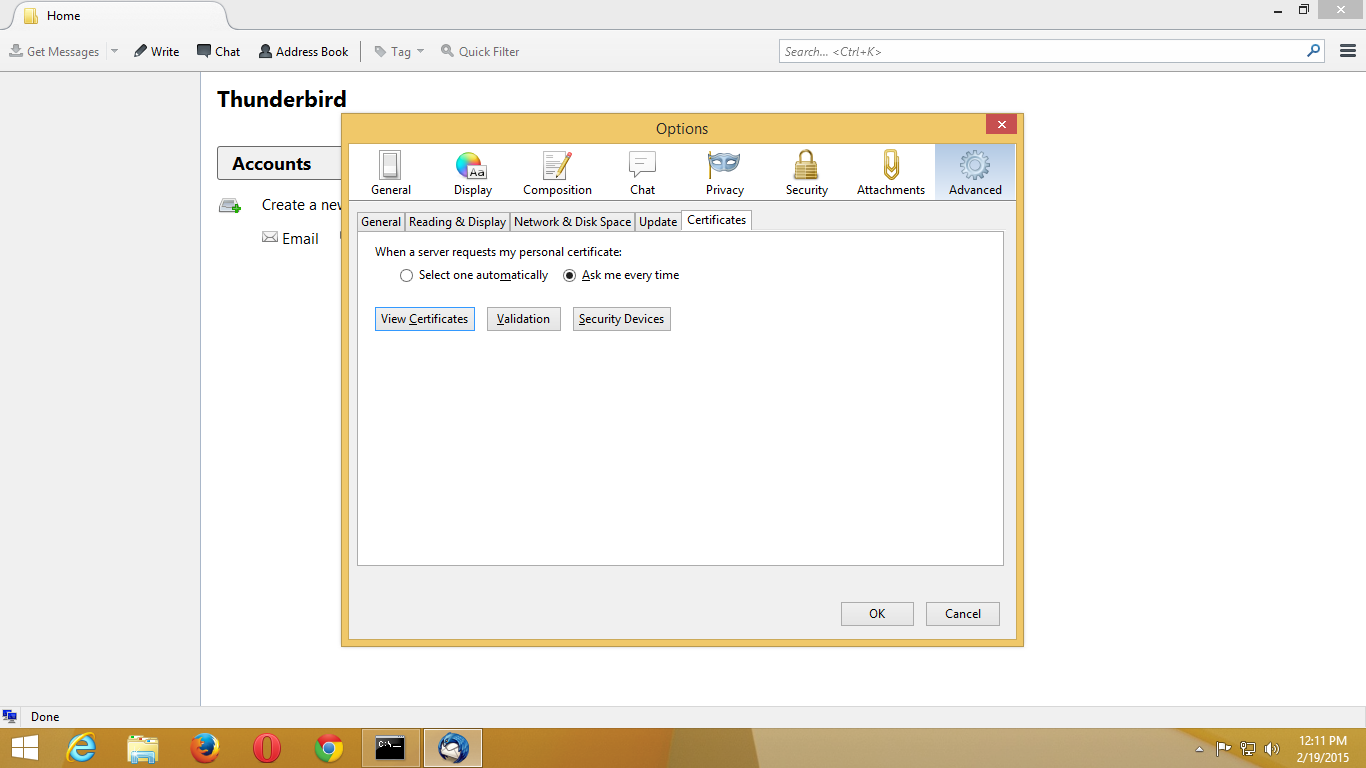

Выбрать Расширенные.

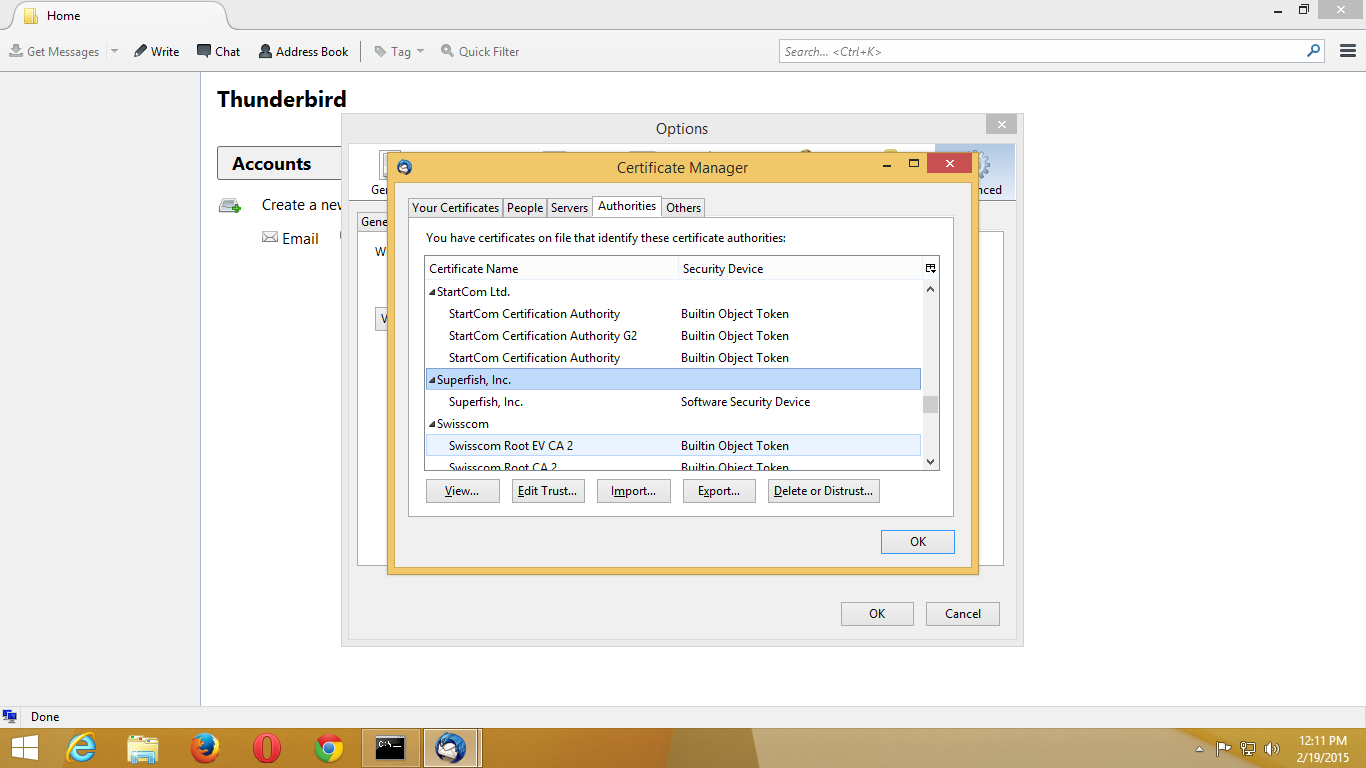

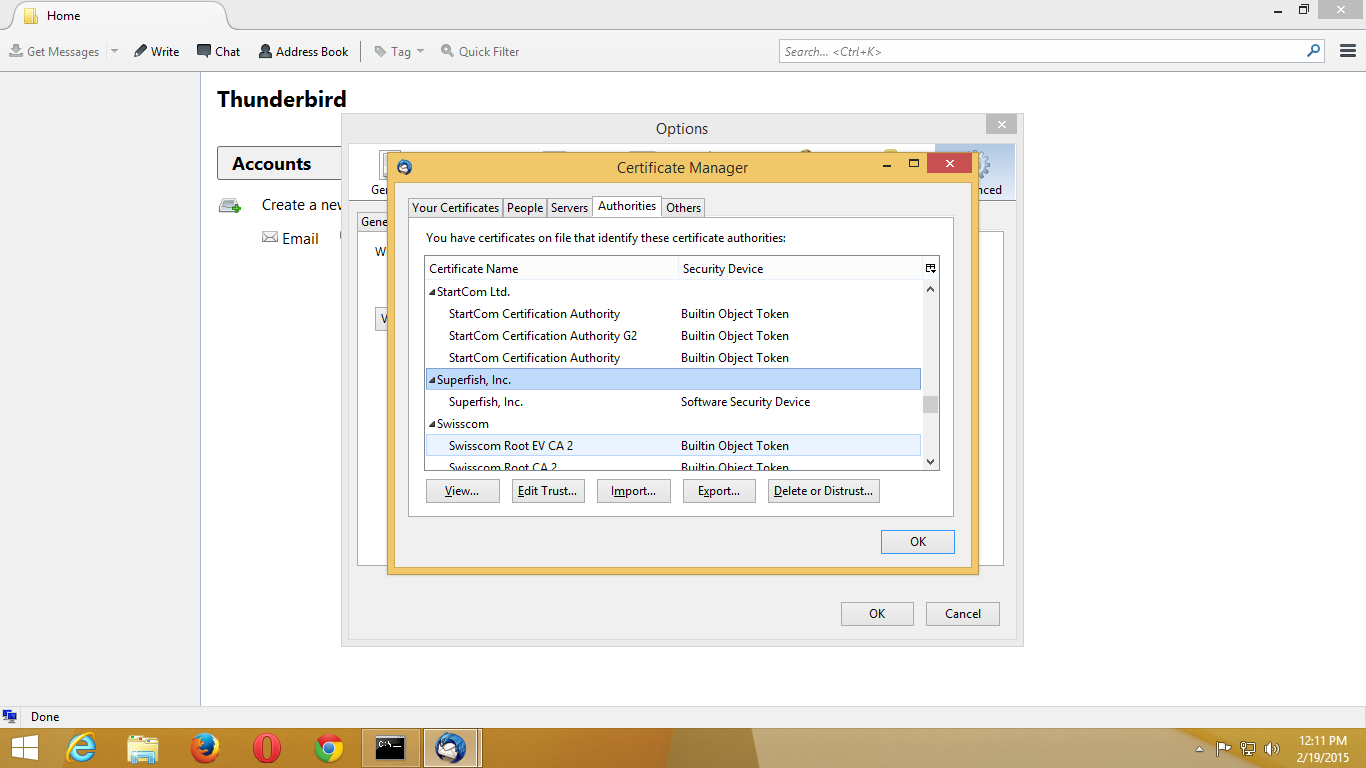

Просмотреть сертификаты и удалить Superfish.

Теперь ваша система чиста от зловредной программы и с этого момента у вас всё будет хорошо.

Для проверки успешности удаления направьте ваш браузер на специальный проверочный сайт.

Компания разместила инструкцию по удалению программы, но к сожалению, они упустили из виду вопрос удаления самого сертификата, который при этом не исчезает из системы. Вот инструкция для тех, кто не хочет переустанавливать систему с нуля.

Сертификат размещается в хранилище сертификатов Windows. Некоторые программы, например Mozilla Firefox и Mozilla Thunderbird, используют свои хранилища, куда он тоже может быть внедрён. Для обеспечения безопасности необходимо удалить сертификат отовсюду.

Первый шаг избавления от назойливого adware – удаление самой программы. Это делается через обычную «Установку и удаление программ». Программа называется «Superfish Inc. VisualDiscovery».

Затем необходимо удалить сертификат из хранилища Windows. Для этого надо запустить программу certmgr.msc (через Пуск или командную строку). В открывшемся окне слева выбрать пункт Trusted Root Certification Authorities / Certificates. Затем справа найти сертификат Superfish, Inc и

Если вы пользуетесь продуктами Mozilla, то это ещё не всё. В Firefox зайдите в расширенные настройки и выберите вкладку «Сертификаты».

Найдите в списке сертификатов Superfish и удалите его (кнопка Delete or Distrust).

В Thunderburd действия те же. Зайти в настройки.

Выбрать Расширенные.

Просмотреть сертификаты и удалить Superfish.

Теперь ваша система чиста от зловредной программы и с этого момента у вас всё будет хорошо.

Для проверки успешности удаления направьте ваш браузер на специальный проверочный сайт.