В продолжение работы, которую пол-года назад проделали компания 2Товарища и Антон Исайкин, мы (aldonin и dasm32) решили провести сканирование 1000000 самых популярных сайтов современного Web-а, начиная от google.com и заканчивая wordpress.com.

Мы использовали Perl для написания сканера. Первая его версия не использовала богатые возможности по созданию и использованию потоков. Но когда в течении 3х дней в результате было просканировано всего лишь 25% сайтов — жалкие 250000, срочно был поднят вопрос о повышении производительности :)

После небольшой, но неоценимой помощи товарищей с perlmonks.org многопоточность была вполне задействована, и всего за день была проверена остальная часть имеющейся у нас базы.

Результаты, конечно же, нас удивили.

Было обнаружено около 4500(точнее — 0.43%) сайтов с вышеуказанной «уязвимостью». Процент оказался даже несколько выше, чем у 2Товарищей и Антона Исайкина. Среди них оказалось очень много крупных и популярных порталов и сервисов, имена и адреса которых мы не будем публиковать, последуя принципу авторов, обнаруживших этот аспект невнимательности многих веб-мастеров и администраторов. Также за время сканирование на наш сервер было прислано всего одно гневное письмо от одного немецкого сайта, в котором, кстати, было написано, что мы «нагружаем» их веб-сервер :)). Одним жалким запросом. Ну да ладно.

Несмотря на то, что в наше время доступ во всемирную компьютерную сеть уже присутствует почти в каждом доме, и новости ИТ-сообщества давно стали интернациональными, наши зарубежные коллеги похоже так и не узнали об опасности, которая может позволить даже простому пользователю получить в свои руки святая святых — работающие механизмы чужих веб-проектов, больших и маленьких. Нас порядком удивила такая безалаберность, которая оказалась присуща даже опытным и «закалённым в боях» создателям веб-сервисов.

Вполне понятно, что например для большинства российских сотрудников ИТ-индустрии чтение информации на иностранном языке — не такая уж и проблема, особенно при наличии множества компьютеризованных словарей, но даже далеко не все из них были готовы к такого рода «проверке» — при сканировании было обнаружено примерно 80 крупных проектов в зоне .ru с открытым «дверями» для получения исходников.

Статистика

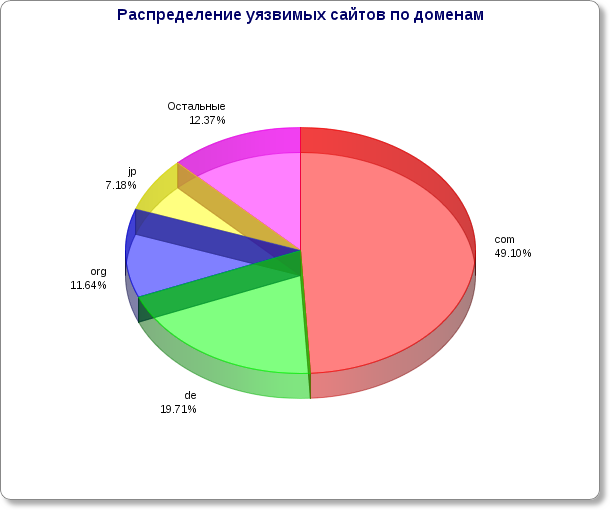

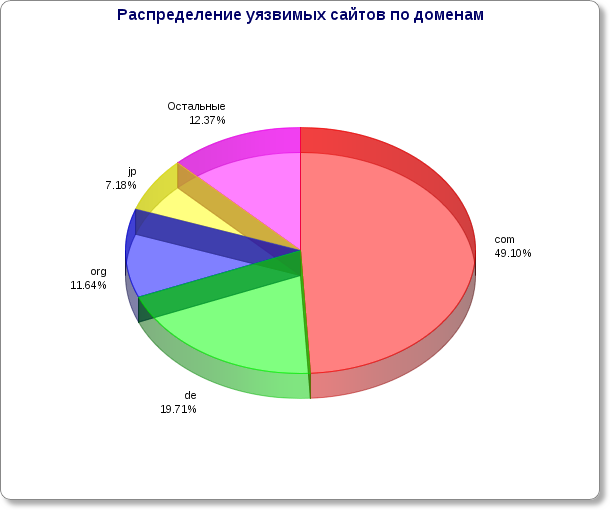

Самой популярной зоной с открытыми любопытному взору SVN-ами, как и ожидалось, окажется зона .com, насчитывающая добрую половину уязвимых сайтов. Распределение сайтов по географическим доменным зонам можно увидеть в этой диграмме.

Так же был проведен анализ по рейтингу PR (PageRank — ссылочное ранжирование от небезызвестного Google).

И как позже выяснилось, по версии McAfee SiteAdvisor, из 4373 сайтов примерно на 43х были обнаружены вредоносные скрипты.

Немного о самой «уязвимости»

Используя специально составленный запрос в браузере, мы можем получить своеобразный список файлов проекта, а также их владельцев и время последнего изменения, а также и сами исходные коды страниц сайта.

Хотя это выходит не всегда :)

Как может воспользоваться полученной информацией злоумышленник — известно только ему.

Возможно, он просто возьмет список пользователей и начнет подбирать пароль к администраторской части Вашего сайта, имея логины, которые могли быть использованы Вами не раз. Может, он воспользуется доступом к исходникам, чтобы получить файлы с конфигами типа config.inc.php, в которых так любят хранить данные для соединения с сервером БД многие популярные системы управления контентом, или просто скачать весь сайт и спокойно искать в нем уязвимости уже на своём компьютере, не беспокоя Ваш сервер подозрительными запросами. А может, он воспользуется исходниками, и выставит в Сеть аналог Вашего сервиса… Да мало ли какие еще можно придумать способы использования подобной «вкусности»?

Как же нам защититься от этого? Не будем заниматься наглым копи-пастингом, а лишь отправим обеспокоенного читателя по ссылке на пост первопроходцев.

В нижней его части находятся необходимые рекомендации по защите.

К Вам это не относится? Если Вы не используете SVN на своём веб-сайте — тогда действительно «да». Иначе попробуйте пройти по ссылке vash-site.ru/.svn/entries и проверьте, не «светит» ли ваш entries-файл всему миру.

В конце хотелось бы сказать, что мы не ставили перед собой цель «скачать исходники сайтов», поэтому ни одного исходника нами получено не было, также как и не были сохранены entries-файлы. Сейчас мы постепенно обращаем внимание владельцев просканированных сайтов на их оплошность. По той причине, что информирование только началось, мы, увы, не покажем Вам примеры уязвимых сайтов. Но если же владельцы ответят нам согласием — по Вашему желанию ссылки будут предоставлены.

С уважением, aldonin и dasm32.

Мы использовали Perl для написания сканера. Первая его версия не использовала богатые возможности по созданию и использованию потоков. Но когда в течении 3х дней в результате было просканировано всего лишь 25% сайтов — жалкие 250000, срочно был поднят вопрос о повышении производительности :)

После небольшой, но неоценимой помощи товарищей с perlmonks.org многопоточность была вполне задействована, и всего за день была проверена остальная часть имеющейся у нас базы.

Результаты, конечно же, нас удивили.

Было обнаружено около 4500(точнее — 0.43%) сайтов с вышеуказанной «уязвимостью». Процент оказался даже несколько выше, чем у 2Товарищей и Антона Исайкина. Среди них оказалось очень много крупных и популярных порталов и сервисов, имена и адреса которых мы не будем публиковать, последуя принципу авторов, обнаруживших этот аспект невнимательности многих веб-мастеров и администраторов. Также за время сканирование на наш сервер было прислано всего одно гневное письмо от одного немецкого сайта, в котором, кстати, было написано, что мы «нагружаем» их веб-сервер :)). Одним жалким запросом. Ну да ладно.

Несмотря на то, что в наше время доступ во всемирную компьютерную сеть уже присутствует почти в каждом доме, и новости ИТ-сообщества давно стали интернациональными, наши зарубежные коллеги похоже так и не узнали об опасности, которая может позволить даже простому пользователю получить в свои руки святая святых — работающие механизмы чужих веб-проектов, больших и маленьких. Нас порядком удивила такая безалаберность, которая оказалась присуща даже опытным и «закалённым в боях» создателям веб-сервисов.

Вполне понятно, что например для большинства российских сотрудников ИТ-индустрии чтение информации на иностранном языке — не такая уж и проблема, особенно при наличии множества компьютеризованных словарей, но даже далеко не все из них были готовы к такого рода «проверке» — при сканировании было обнаружено примерно 80 крупных проектов в зоне .ru с открытым «дверями» для получения исходников.

Статистика

Самой популярной зоной с открытыми любопытному взору SVN-ами, как и ожидалось, окажется зона .com, насчитывающая добрую половину уязвимых сайтов. Распределение сайтов по географическим доменным зонам можно увидеть в этой диграмме.

Так же был проведен анализ по рейтингу PR (PageRank — ссылочное ранжирование от небезызвестного Google).

И как позже выяснилось, по версии McAfee SiteAdvisor, из 4373 сайтов примерно на 43х были обнаружены вредоносные скрипты.

Немного о самой «уязвимости»

Используя специально составленный запрос в браузере, мы можем получить своеобразный список файлов проекта, а также их владельцев и время последнего изменения, а также и сами исходные коды страниц сайта.

Хотя это выходит не всегда :)

Как может воспользоваться полученной информацией злоумышленник — известно только ему.

Возможно, он просто возьмет список пользователей и начнет подбирать пароль к администраторской части Вашего сайта, имея логины, которые могли быть использованы Вами не раз. Может, он воспользуется доступом к исходникам, чтобы получить файлы с конфигами типа config.inc.php, в которых так любят хранить данные для соединения с сервером БД многие популярные системы управления контентом, или просто скачать весь сайт и спокойно искать в нем уязвимости уже на своём компьютере, не беспокоя Ваш сервер подозрительными запросами. А может, он воспользуется исходниками, и выставит в Сеть аналог Вашего сервиса… Да мало ли какие еще можно придумать способы использования подобной «вкусности»?

Как же нам защититься от этого? Не будем заниматься наглым копи-пастингом, а лишь отправим обеспокоенного читателя по ссылке на пост первопроходцев.

В нижней его части находятся необходимые рекомендации по защите.

К Вам это не относится? Если Вы не используете SVN на своём веб-сайте — тогда действительно «да». Иначе попробуйте пройти по ссылке vash-site.ru/.svn/entries и проверьте, не «светит» ли ваш entries-файл всему миру.

В конце хотелось бы сказать, что мы не ставили перед собой цель «скачать исходники сайтов», поэтому ни одного исходника нами получено не было, также как и не были сохранены entries-файлы. Сейчас мы постепенно обращаем внимание владельцев просканированных сайтов на их оплошность. По той причине, что информирование только началось, мы, увы, не покажем Вам примеры уязвимых сайтов. Но если же владельцы ответят нам согласием — по Вашему желанию ссылки будут предоставлены.

С уважением, aldonin и dasm32.