Все мы в работе часто сталкиваемся с необходимостью обратиться к кому-то за помощью. В английском языке разницу между вежливой просьбой и требованием что-то сделать бывает сложно уловить, поскольку здесь действуют устоявшиеся правила, основанные больше на обычаях и общепринятых нормах, чем на логике. Тем не менее, очень важно чувствовать эту разницу. Неправильным обращением мы можем не только не добиться желаемого результата, но и обидеть собеседника. Как вы, наверное, уже знаете, в английском языке, в отличие от многих других, просто добавить "please" недостаточно. Наш коллега Scott Boyce, EPAM Language Trainer, рассмотрел несколько способов написания запросов на английском и разобрал распространённые ошибки.

Статья будет особенно полезна тем, кому по работе приходится часто общаться на английском языке.

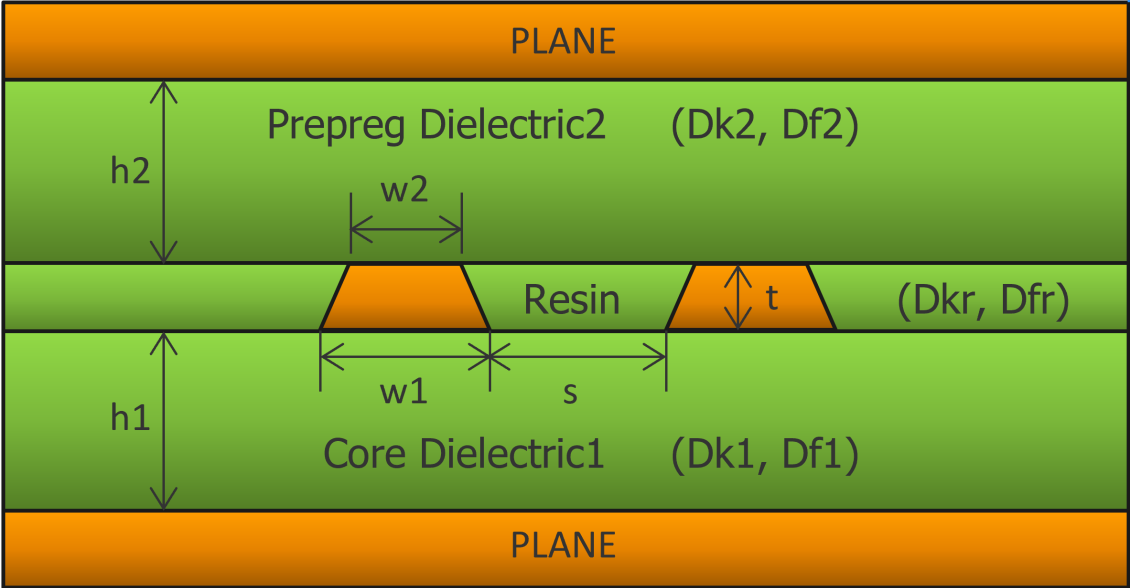

Существует множество библиотек графического интерфейса для микроконтроллеров и встраиваемых систем, но многие из них имеют ограниченный функционал, сложность в использовании и интеграции, необходимость обязательного использования внешней оперативной памяти, а некоторые стоят больше, чем ваш проект целиком. Из-за этих причин и многих других было решено писать свою библиотеку.

Существует множество библиотек графического интерфейса для микроконтроллеров и встраиваемых систем, но многие из них имеют ограниченный функционал, сложность в использовании и интеграции, необходимость обязательного использования внешней оперативной памяти, а некоторые стоят больше, чем ваш проект целиком. Из-за этих причин и многих других было решено писать свою библиотеку.