Взлом хешей с помощью HashCat

Hashcat – это самая быстрая и передовая утилита для восстановления паролей, поддерживающая пять уникальных режимов атаки для более чем трёхсот алгоритмов хеширования.

Hashcat поддерживает:

- Процессоры:

- CPU

- GPU

- Другие аппаратные ускорители в:

- Linux

- Windows

- macOS

Также hashcat имеет средства, которые помогают включить распределенный взлом паролей.

HashCat поддерживает следующие режимы атаки:

- Брутфорс

- Комбинаторная атака

- Гибридная атака

- Атака по Маске

- Перестановочная атака

- Атака на основе правил

- Табличная атака

- Атака с переключением регистра

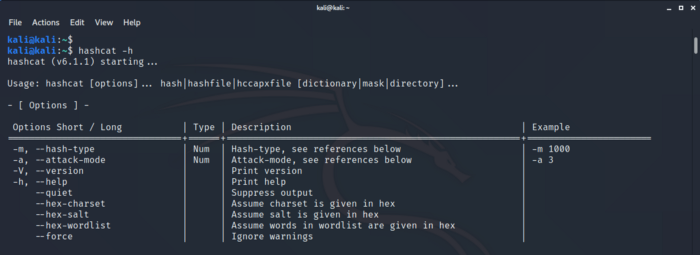

С помощью данной команды можно проверить все доступные параметры:

hashcat –h

Сегодня мы будем использовать режим атаки по словарю.

Содержание:

- MD5-хеши

- MD5-хеши с солью

- Хеш-суммы MD5Crypt

- HMAC-SHA1 key

- Хеш-суммы SHA-1

- Хеши SHA2–384

- Хеши SHA3–512

- NTLM-хеши

- CRC32-хеши

MD5-хеши

Убедитесь, что входные хеши имеют совместимый с hashcat формат.

Пример:

8743b52063cd84097a65d1633f5c74f5 >hash.txt

Команда:

hashcat -m 0 -a 0 hash.txt passwordlist.txt