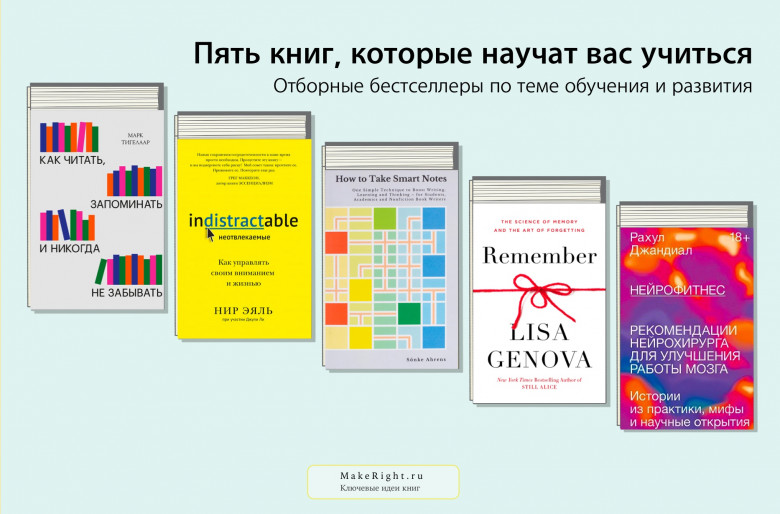

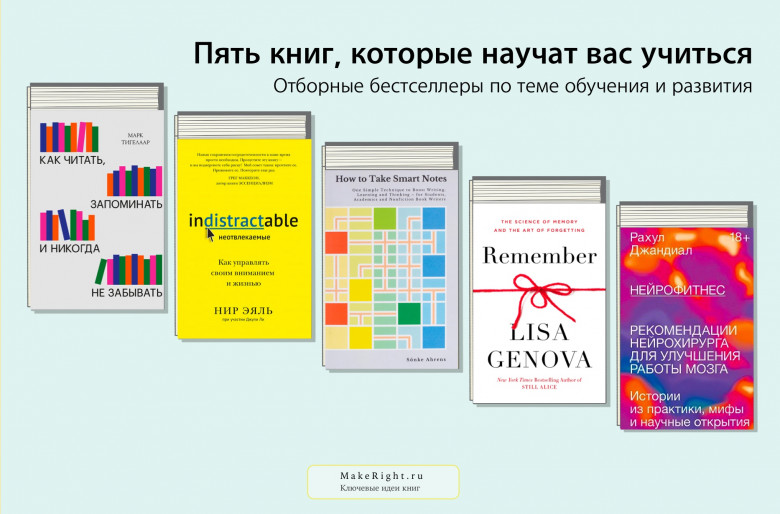

Выбрал пять мощнейших книг, которые прокачают память, научат работать с большими объемами информации, расскажут о принципах работы мозга и многое другое.

User

Выбрал пять мощнейших книг, которые прокачают память, научат работать с большими объемами информации, расскажут о принципах работы мозга и многое другое.

Немалое количество простых кнопочных телефонов, присутствующих в российских магазинах, содержат нежелательные недокументированные функции. Они могут совершать автоматическую отправку СМС-сообщений или выходить в интернет для передачи факта покупки и использования телефона (передавая IMEI телефона и IMSI SIM-карт). Встречаются модели со встроенным трояном, отправляющим платные СМС-сообщения на короткие номера, текст которого загружается с сервера, также бывают устройства с настоящим бэкдором, пересылающим входящие СМС-сообщения на сервер злоумышленников.

Статья описывает детали вредоносных функций и способы их обнаружения.

Привет, с вами Ральф! В данной статье разберем прохождение не просто машины, а целой мини-лаборатории с площадки HackTheBox.

Как сказано в описании, лаборатория RPG предназначена для проверки навыков на всех стадиях атак в небольшой среде Active Directory. Цель состоит в том, чтобы скомпрометировать доступный хост, повысить привилегии и, в конечном итоге, скомпрометировать весь домен, собрав при этом 6 флагов.

Подключение к лаборатории осуществляется через VPN. Рекомендуется не подключаться с рабочего компьютера или с хоста, где имеются важные для вас данные, так как Вы попадаете в частную сеть с людьми, которые что-то да умеют в области ИБ :)

Чтобы вы могли узнавать о новых статьях, программном обеспечении и другой информации, я создал канал в Telegram и группу. Там вы найдете много материала, софта, курсов и отчетов по APT группировкам.

Вся информация представлена исключительно в образовательных целях. Автор этого документа не несёт никакой ответственности за любой ущерб, причиненный кому-либо в результате использования знаний и методов, полученных в результате изучения данного документа.

Посмотреть разборы других лабораторий:

1) Professional Offensive Operations

2) XEN

3) Hades

На примере программы-вымогателя REvil рассматривается использование при анализе вредосного программного обеспечения таких средств автоматизации, как Python, IDAPython, x64bgpy.

Во 2-ой части статьи демонстрируются возможности IDAPython по деобфускации строк для дальнейшего статического анализа.