Полная автоматизация ворот

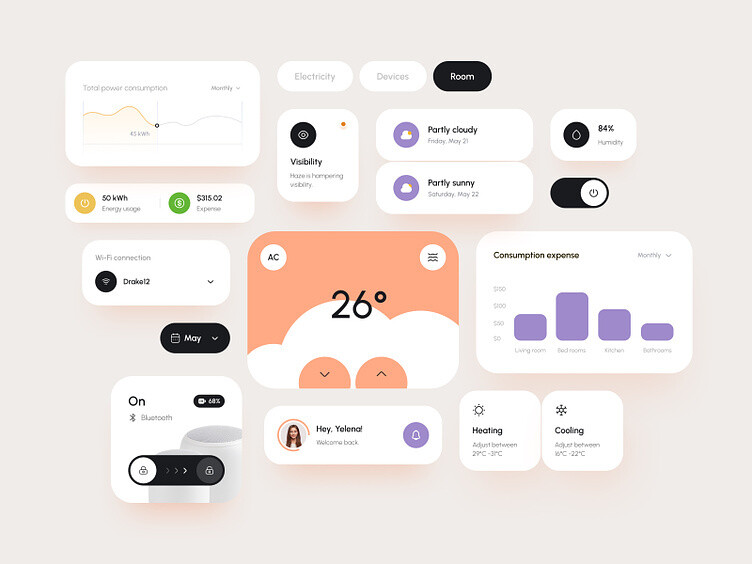

Для меня «умный дом» — это когда автоматика за тебя делает всяческую «рутину» и делает это без моего участия.

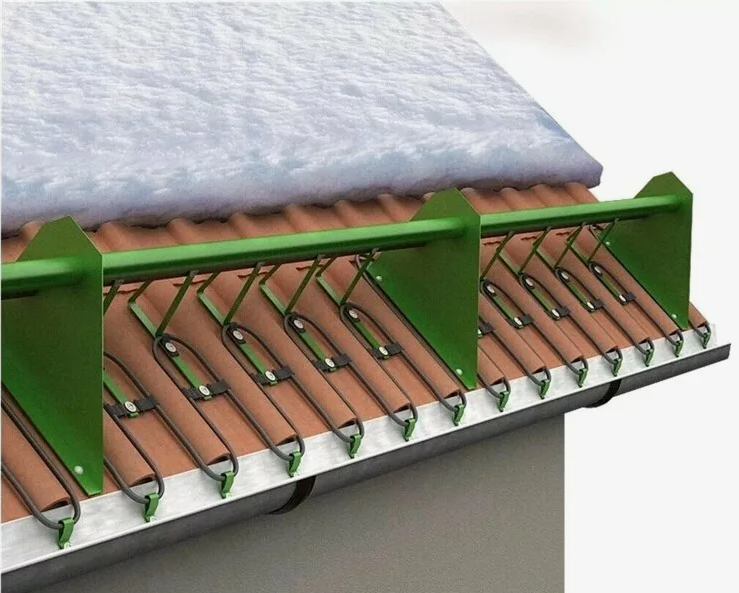

В загородной жизни аспектов, подлежащих автоматизации, гораздо больше, чем при городской. Один из таких объектов автоматизации — ворота для въезда на участок.

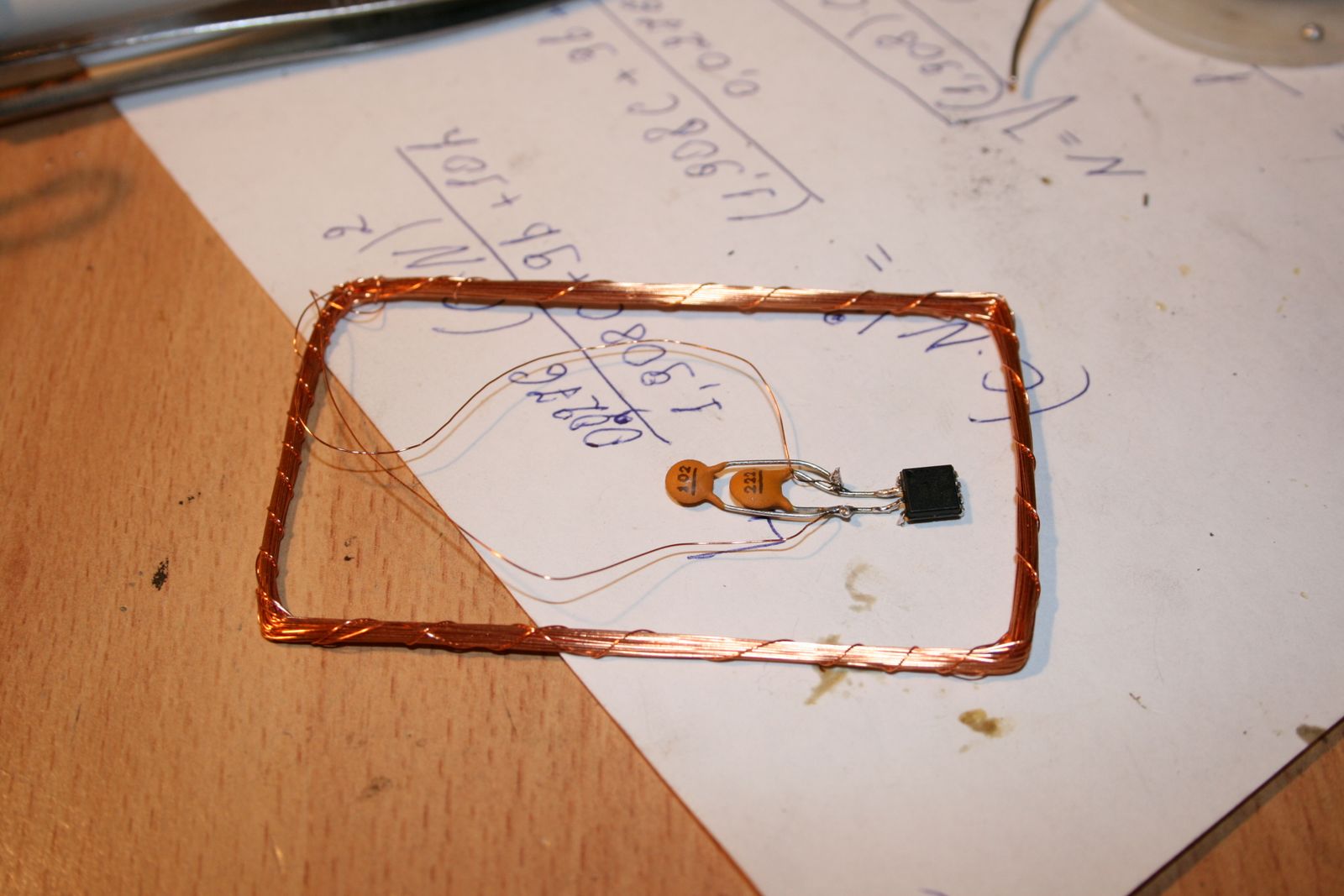

Как сделать так, чтобы они открывались сами, когда своя машина подъезжает?