Это может случиться с вами, даже если у вас большой опыт удаленной работы — более того, чем

дольше вы работаете из дома, тем вероятнее, что это произойдет. Вы нашли

отличную удаленную работу, организовали домашний офис с

удобным рабочим местом — в общем, прочно обосновались. Но в какой-то момент окажется, что вы обосновались слишком прочно: уже три дня не выходили из дома, в холодильнике шаром покати — но вы этого не заметили, потому что полноценного обеденного перерыва у вас не было уже нескольких месяцев. И вы уже забыли, когда в последний раз на вас было что-то кроме вот этой толстовки.

В прошлом году социологи из

Айовского университета и Техасского университета в Остине установили, что трудясь даже неполный рабочий день вне обычного офиса, мы в среднем отрабатываем на три часа в неделю больше. Работая из дома, можно

повысить продуктивность, но при этом существует больший риск одиночества и появления

синдрома самозванца, что может привести к депрессии и выгоранию.

И это правда: работая удаленно, некоторые из нас начинают вести настолько затворническую жизнь, что становится уже не до пижамных шуток. Ситуация может усугубляться просто потому, что вас не удерживают такие физические ограничения, как, например, уборщик, выключающий свет.

Я работаю удаленно уже почти пять лет. Приспосабливаясь к этому невероятно удобному образу жизни, я научилась более ответственно относиться к таким определяющим жизнь аспектам, как физическая активность, сбалансированная диета и развитие здоровых отношений с

работающей в разных концах света командой — это столпы долгой и плодотворной карьеры, если вы работаете из дома.

Переведено в Alconost

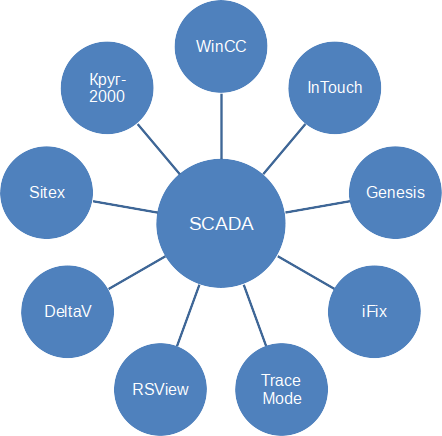

По моим наблюдениям, большинство толковых специалистов АСУ, работающих со SCADA, проходят несколько стадий «эмоционального роста»: освоение какой-либо SCADA, поиск чего-то лучшего, идеи и попытки написания своего варианта, выработка философского отношения к проблеме и использование одного из существующих продуктов.

По моим наблюдениям, большинство толковых специалистов АСУ, работающих со SCADA, проходят несколько стадий «эмоционального роста»: освоение какой-либо SCADA, поиск чего-то лучшего, идеи и попытки написания своего варианта, выработка философского отношения к проблеме и использование одного из существующих продуктов.