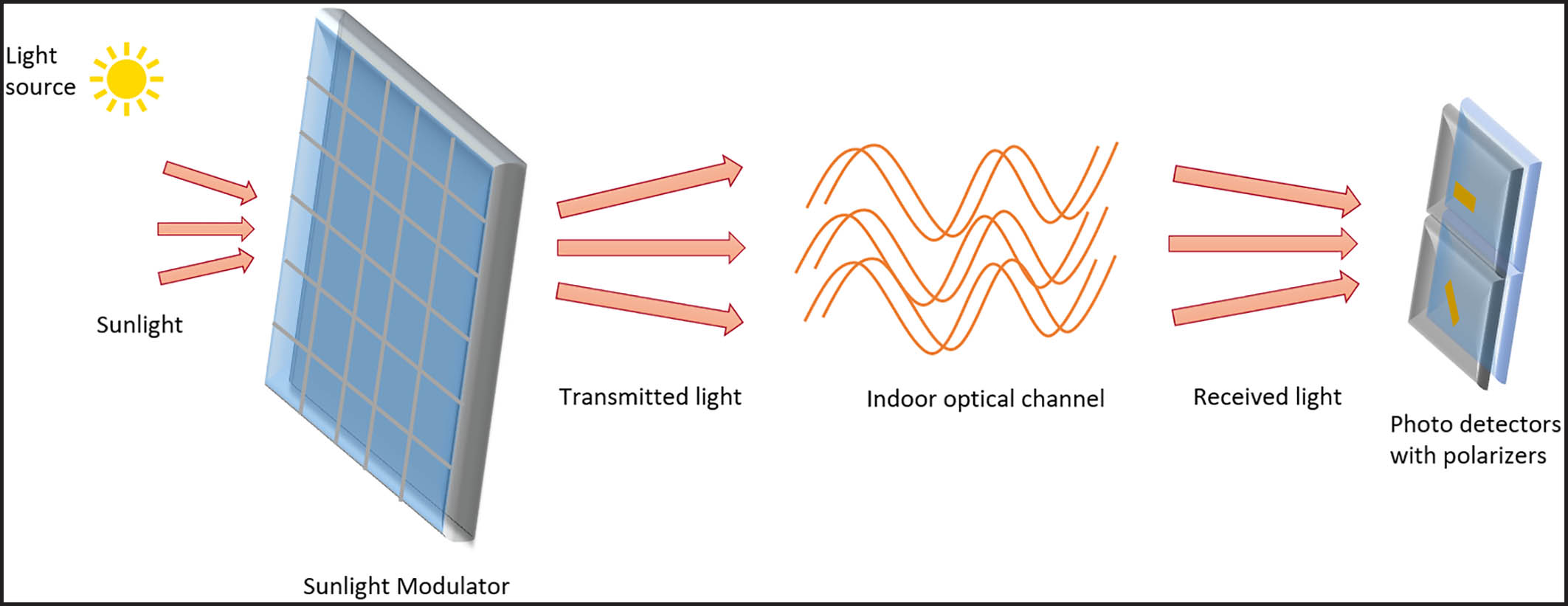

Технологии беспроводной связи обычно основаны либо на радиочастотной связи, которая в основном страдает от перегруженности полосы частот, либо на оптической связи, для которой требуются энергоемкие активные источники света, такие как лазеры и светоизлучающие диоды. Принимая во внимание, что значительное количество солнечного света остаётся неиспользованным и в основном используется для целей освещения, будет оптимально использовать свет для передачи данных, предлагая дополнительное решение для беспроводной связи. Таким образом, это обеспечит нелицензируемый широкий оптический диапазон, включая видимый и инфракрасный диапазоны. Такая связь позволила бы избежать помех между сигналом линии

связи в видимом свете (Visible Light Communication, VLC) и фоновым светом, то есть солнечным светом. Его можно использовать для приложений Интернета вещей (IoT), особенно в помещениях, где требуется низкая скорость передачи данных и низкое энергопотребление. Однако этот свет излучается неконтролируемым источником, Солнцем, что затрудняет управление им. Технологии переключаемых стекол, которые можно встраивать в поверхности, например окна, для модуляции входящего света, могут стать решением такой проблемы.

Исследователи

KAUST (King Abdullah University of Science and Technology) Саудовской Аравии разработали «умное окно», интеллектуальную стеклянную систему, которая может модулировать проходящий через неё солнечный свет, кодируя данные и передавая их устройствам в комнате. Использование солнечного света для отправки данных обеспечит более экологичный способ связи по сравнению с обычным Wi-Fi или передачей данных по сотовой связи.